Fターム[5K030GA15]の内容

広域データ交換 (118,342) | 目的、効果 (15,207) | 信頼性の向上、保守・管理性の向上 (9,758) | セキュリティ、機密保護、暗号化、認証 (2,361)

Fターム[5K030GA15]に分類される特許

41 - 60 / 2,361

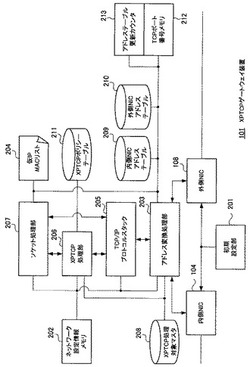

ネットワークゲートウェイ装置

【課題】既存のネットワーク環境に対して設定変更を何ら強いることなく、暗号化通信機能を追加できるネットワークゲートウェイ装置を提供する。

【解決手段】XPTCPゲートウェイ装置101に割り当てられているIPアドレスとは無関係である筈のパケットをTCP/IPプロトコルスタック205が処理できるようにするために、予めパケットに付されている送信元MACアドレス、送信元IPアドレス、送信元ポート番号、宛先MACアドレス、宛先IPアドレス及び宛先ポート番号を書換テーブルにメモしておく。その上で、受信したパケットに付されている送信元MACアドレス及び送信元IPアドレスは偽のMACアドレス及び偽のIPアドレスに、宛先MACアドレス及び宛先IPアドレスはXPTCPゲートウェイ装置101に割り当てられているIPアドレス及びMACアドレスに書き換えてから、TCP/IPプロトコルスタック205に与える。

(もっと読む)

ネットワークゲートウェイ装置

【課題】容易にセキュリティを高めた暗号化通信機能を追加できるネットワークゲートウェイ装置を提供する。

【解決手段】TCP/IPプロトコルスタック205の機能を有効に活用しつつ、必要最小限のプログラムを追加することでXPTCPゲートウェイ装置101を実現するために、TCP/IPプロトコルスタック205を「騙す」処理を施す。受信したパケットに付されている送信元MACアドレス、送信元IPアドレス、送信元ポート番号、宛先MACアドレス、宛先IPアドレス及び宛先ポート番号を書換テーブルにメモしておく。受信したパケットに付されている送信元MACアドレス及び送信元IPアドレスは偽のMACアドレス及び偽のIPアドレスに、宛先MACアドレス及び宛先IPアドレスはXPTCPゲートウェイ装置101に割り当てられているIPアドレス及びMACアドレスに書き換えてから、TCP/IPプロトコルスタック205に与える。

(もっと読む)

VPN接続管理システム

【課題】安価なインターネット回線を利用して、リアルタイムマルチメディア通信に適したVPN(Virtual Private Network)接続サービスを提供する。

【解決手段】ネットワーク14に直接接続された端末装置には、ユーザエージェント22が組み込まれる。サーバ装置12は、ユーザエージェント22を組み込んだ端末装置との間に、センターVPN接続通信路32を形成して、継続的に維持する。ユーザエージェント22を組み込んだ端末装置は、このセンターVPN接続通信路32を通じて、P2P(Peer to Peer)接続による通信を開始するために必要な情報を送受信する。これにより、端末装置間に、P2P-VPN接続通信路34が形成される。ユーザエージェント22を組み込んだ端末装置のみならず、ルータ16(1)、16(2)の配下の端末装置も、そのP2P-VPN接続通信路を利用する。

(もっと読む)

半導体集積回路、通信装置、通信システム、及び通信方法

【課題】複数の通信路を介して通信可能な通信装置間における通信の秘匿性を向上することが可能な半導体集積回路を得る。

【解決手段】半導体集積回路10は、無線通信路を介して通信装置2と通信する無線通信部13と、有線通信路4を介して通信装置2と通信する有線通信部14と、通信装置3から通信装置2に送信すべき送信データD0を制御するデータ制御部12と、を備え、データ制御部12は、送信データD0を処理することにより、データD1と、データD1に関連するデータD2とを生成するデータ処理部21と、データD1が無線通信部13から通信装置2に送信され、データD2が有線通信部14から通信装置2に送信されるよう、データD1,D2を振り分けるデータ振分部22と、を有する。

(もっと読む)

アクセス制御システム、端末装置、中継装置及びアクセス制御方法

【課題】クライアント端末のセキュリティを向上させるとともに、クライアント端末の負荷を軽減することが可能なアクセス制御システムを提供する。

【解決手段】アクセス制御システムは、端末装置10と中継装置20を備え、端末装置10は、当該端末装置に対するアクセスポリシーを設定するパーソナルファイアウォール設定部11と、設定されたアクセスポリシーを含む連携パケットを送信する送信部12とを備え、中継装置20は、連携パケットを受信する受信部21と、受信された連携パケットに含まれるアクセスポリシーに基づいて、端末装置10とネットワーク30間のアクセス制御を行うファイアウォール連携部22と、を備えるものである。

(もっと読む)

検疫制御装置、検疫制御コンピュータプログラム、及び検疫方法

【課題】通信を妨害すべき端末装置の判定をより適切に行うことができる検疫制御装置を提供する。

【解決手段】本発明の検疫制御装置2は、端末装置3がその内部状態を所定の検査ポリシーに従って検査した検査結果の送信を、端末装置3に対して要求する検査結果送信要求部211と、前記検査結果の送信要求に対する端末装置3の応答に基づいて、端末装置3が合格端末であるか否かを判定する判定部220と、判定部220によって合格端末でないと判定されると、端末装置3の通信の妨害処理を行う通信妨害部260と、通信妨害部260による妨害処理の実行を所定時間猶予させるための猶予処理部220cとを備えている。

(もっと読む)

着信拒否機能を有する無線アクセスポイント

【課題】 従来の方法による着信拒否モードでは、着信拒否モードに設定されている期間に到来した着信の存在や相手先の電話番号を知ることができなかった。そこで、着信拒否モード設定中に着信した相手先の電話番号を、着信拒否を設定した無線電話機に通知することを可能とする。

【解決手段】 通信ネットワーク(電話網)と無線電話機との間に位置する無線アクセスポイントに、電話着信を拒否するか否かを予め定めた条件に従って判定する着信拒否判定手段と、対象の無線電話機に対して電話着信があったことを通知する電子メールを送信する着信通知メール送信手段を設けて、前記着信拒否判定手段によって電話網からの着信を拒否した場合に、前記着信通知メール送信手段によって、所定の契機で所定の宛先に対して、拒否した着信の到来日時と相手先の電話番号等を通知することにより、着信拒否モード設定中の着信状況を知ることを可能とした。

(もっと読む)

ネットワーク機器、ネットワーク機器の制御方法、及びプログラム

【課題】不要なIPアドレスの登録をせずに、ネットワーク機器をサーバに登録する。

【解決手段】ネットワーク上でDNSを利用するネットワーク機器において、自装置が保持するアドレススコープを表示する表示手段と、表示されたアドレススコープを選択する選択手段とを備える。さらに、選択されたアドレススコープに対応するIPアドレスをホスト名と共に、ネットワーク上のDNSサーバへ登録する登録手段により、不要なIPアドレスの登録をせずにネットワークのDNSサーバへ登録する。

(もっと読む)

通信管理装置及び通信管理方法

【課題】PS網において、ゲートウェイ装置や、オーバレイに関する付加装置等を用いること無く、利用者間の合意に基づいたセキュアな通信方法を提供する。

【解決手段】通信管理装置1が、CS網識別子に基づき複数の利用者端末間のセッションを確立し、該セッションに係る複数の利用者端末からの通信の要求がある場合、前記複数の利用者端末に関連する前記PS網識別子に基づき、前記PS網識別子に係る複数の利用者端末間のPS網における通信の諾否情報を取得するセッション管理部12と、前記諾否情報に基づき、前記PS網識別子に係る複数の利用者端末が属する前記PS網のネットワーク機器に、該複数の利用者端末間のアクセス制御に関する通信ポリシーを配信するポリシー配信部13と、を有することを特徴とする。

(もっと読む)

情報処理装置、情報処理方法、及びコンピュータプログラム

【課題】 電子メールの中継制御を複数の異なるルールを用いて実行するとき、それぞれのルールにより決定される処理のうち、いずれの処理を優先して実行するかを決定する。

【解決手段】 フィルタリングルールと遅延送信ルールという2つの異なるルールを用いて、それぞれのルールと電子メールを照合することで、それぞれのルールによるアクションを決定する。そして、決定されたルールに従って、どちらの処理を優先して行うかを決定する。

(もっと読む)

情報処理装置、情報処理プログラムおよび管理方法

【課題】通信監視のルールを容易に設定できるようにする。

【解決手段】情報処理装置1は、記憶部1aと制御部1bとを有する。記憶部1aは、サービスごとに定義された、仮想ルータ2aによる通信監視のルールを記憶する。制御部1bは、仮想マシン2b上で利用するサービスが選択されると、記憶部1aを参照して、選択された該サービスに応じた通信監視のルールを仮想ルータ2aに送信し、該通信監視のルールに基づく監視を行わせる。

(もっと読む)

マルウェア感染端末検知装置、マルウェア感染端末検知方法及びマルウェア感染端末検知プログラム

【課題】迅速にマルウェア感染端末を検知することを課題とする。

【解決手段】マルウェア感染端末検知装置は、ネットワーク通信における通信プロトコルと、該ネットワーク通信で利用されるポート番号とを特定する。また、マルウェア感染端末検知装置は、マルウェアを動作させたときに該マルウェアが関与した通信の通信プロトコルと、該マルウェアが関与した通信で利用されたポート番号とを記憶部から取得する。その後、マルウェア感染端末検知装置は、特定されたポート番号が通信プロトコルに対応するWell−Knownポートではない場合、且つ、特定された通信プロトコル及びポート番号と、取得された通信プロトコル及びポート番号とが一致する場合に、ネットワーク通信を行なっている端末がマルウェアに感染していることを検知する。

(もっと読む)

ユーザ/フロー単位のネットワーク代理接続システムおよび方法

【課題】ユーザ/フロー単位でネットワークサービスの一時利用を可能にするネットワーク代理接続システムおよび方法を提供する。

【解決手段】ユーザ/フロー単位でパケットの転送処理を行うレイヤフリー転送装置(101)と、通信端末(10)から受信した通信要求パケットのレイヤ2〜4のヘッダ情報からユーザ/フローを特定しレイヤフリー転送装置に経路設定を指示する経路制御装置(102)と、通信要求パケットから当該ユーザに対してプロバイダ(13)の一時利用を許可する認証装置(103)と、を有し、通信要求パケットの宛先経路が不在であれば、当該通信要求パケットを認証装置へ転送し、ユーザの一時利用を許可されれば、レイヤフリー転送装置はユーザ/フロー単位でユーザの通信端末とプロバイダとを所定の条件下で接続する。

(もっと読む)

特徴情報抽出装置、特徴情報抽出方法および特徴情報抽出プログラム

【課題】ユーザ端末やユーザサーバへの未知の攻撃を適切に検知することを課題とする。

【解決手段】情報収集配信サーバ10の別特徴情報抽出部12bは、オペレータからの特徴情報抽出処理の開始指示を受け付けると、URLリスト13aから特徴情報を含むURLを特定し、オペレータが設定したルールに基づいて、特徴情報と情報種別が異なる別の特徴情報を抽出する。そして、新特徴情報抽出部12cは、抽出した別の特徴情報を用いて、予め記憶しているURLリスト13aから新たな特徴情報を抽出する。続いて、新特徴情報抽出部12cは、新たな特徴情報を特徴情報管理テーブル13bに記憶されている既定の特徴情報に追加する。

(もっと読む)

VPNルーター機能付サーバーシステム

【課題】既存のVPNゲート・ウェイ・ルーター(ホスト)の構造は企業内にメールサーバーを持つネットワークに対し、インターネット経由で該ネットワークにVPN接続する事で所定のサーバーに接続する目的である。自社のサーバーを持たない中小企業、自営業はレンタルサーバーを使うがVPN接続を適用するには技術的経済的に無理があった。

【解決手段】レンタルサーバーの1ユニット毎にVPNゲートウェイルーター機能を付加する事で、すべてのレンタルサーバーユーザーに対して、VPN接続サービスを安価に提供できる。

(もっと読む)

通信監視システム及び方法及び通信監視装置及び仮想ホスト装置及び通信監視プログラム

【課題】 低対話型ハニーポットのメリットを継承しつつ、高対話型と同様に、未知の攻撃パターンに対しても擬似的な応答パケットを返す。

【解決手段】 本発明は、通信監視装置では、受信したパケットのペイロードのパターンが登録されている攻撃パターンと一致する、類似するかにより新たに攻撃パターン、攻撃応答パターンを登録する。仮想ホスト装置では、受信したパケットからペイロードを抽出し、ペイロードのパターンが攻撃応答パターンに一致する場合は擬似応答パケットを生成する。類似する場合はマスキングルールを適用してマスキングを行い、マスキング後のパターンが攻撃応答パターンに一致する場合は、擬似応答パケットを生成する。類似しない場合、一致しない場合は攻撃パターンに追加する。

(もっと読む)

仮想ネットワークシステム、構成変更方法、トンネル終端装置、トンネル接続装置、及びプログラム

【課題】仮想ネットワークのプロトコル種別やネットワーク構成を動的に変更することを可能とする。

【解決手段】トンネル接続装置とトンネル終端装置を含み、当該トンネル接続装置と当該トンネル終端装置との間に設定されるトンネルにより仮想ネットワークを構成する仮想ネットワークシステムにおいて、前記トンネル終端装置が、所定の制御装置から、変更後の仮想ネットワーク構成情報を含む仮想ネットワーク構成変更指示を受信し、前記仮想ネットワーク構成情報により指定された変更後の仮想ネットワークを構成する1つ又は複数のトンネル接続装置の中から、前記トンネル終端装置にトンネル接続されている前記トンネル接続装置を選択し、当該トンネル接続装置に対し、当該トンネル経由で設定変更指示を送信し、前記トンネル接続装置が、前記設定変更指示に基づき、変更後の仮想ネットワークに対応したトンネル接続を行う。

(もっと読む)

異常事象発生原因特定機能を含む通信システム

【課題】複数の通信装置が自律的にかつ協働して異常事象の発生原因を特定可能にする。

【解決手段】第1の通信装置は、変更処理を施した第1処理後信号及び第1処理後信号に変更処理を施す前の第1処理前信号を、変更処理を行う通信装置識別情報及び復元処理を行う通信装置識別情報をそれぞれ含むログとして保存し、前記識別情報の双方を含む第1処理後信号を通信回線に送信する。第2の通信装置は、通信回線を通して受信した第1処理後信号に復元処理を施した第2処理後信号及び第2処理後信号に復元処理を施す前の第2処理前信号を、前記識別情報の双方をそれぞれ含むログとして保存し、前記識別情報の双方を含む第2処理前信号を第1の通信装置に送信する。第1の通信装置及び第2の通信装置は、異常事象の発生原因が通信回線にあるか、第1の通信装置にあるか、第2の通信装置にあるか、変更処理または復元処理の論理的な再現性異常であるかを特定する。

(もっと読む)

DoS攻撃検出方法及びDoS攻撃検出装置

【課題】大規模ユーザからの発呼を誤ってDoS攻撃として検出しないこと。

【解決手段】加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する。

(もっと読む)

ネーム基盤のネットワークシステムでペンディングテーブルのオーバーフローを防止するノード装置、並びにそのオーバーフローを防止する装置及び方法

【課題】ネーム基盤のネットワークシステムでペンディングテーブルのオーバーフローを防止するノード装置及びその方法を提供する。

【解決手段】ペンディングテーブルのオーバーフローを防止するノード装置は、ペンディングテーブル数をインタフェース部の数だけ増やして互いにマッチングさせ、インタフェース部ごとに流入する要請メッセージをマッチングされたペンディングテーブルに格納する。また、ノード装置は、ペンディングテーブルごとに格納容量が閾値を超過すれば、流入量を調整するトラフィック制御メッセージをマッチングされたインタフェース部を介して送信してペンディングテーブルのオーバーフローを防止する。

(もっと読む)

41 - 60 / 2,361

[ Back to top ]