国際特許分類[G06F12/14]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | メモリ・システムまたはアーキテクチャ内でのアクセシング,アドレシングまたはアロケーティング (20,382) | メモリの不正な使用に対する保護 (533)

国際特許分類[G06F12/14]に分類される特許

461 - 470 / 533

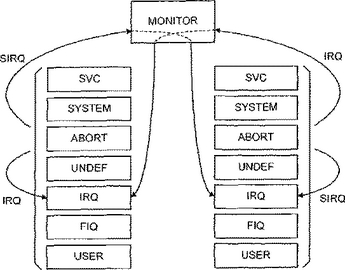

安全処理システムにおける例外タイプ

複数のモードおよび複数のドメインで作動できるプロセッサを備え、前記複数のドメインが安全ドメインまたは非安全ドメインを含み、前記複数のモードが、

前記安全ドメインにおけるモードである少なくとも1つの安全モードと、

前記非安全ドメインにおけるモードである少なくとも1つの非安全モードとを含み、

前記プロセッサが安全モードでプログラムを実行しているときは、前記プロセッサが非安全モードで実行中にアクセスできない安全データにアクセスし、

前記プロセッサが例外ハンドラーを使用する例外処理をトリガーするための1つ以上の例外条件に応答自在であり、前記プロセッサが前記安全ドメインで作動しているか、または非安全ドメインで作動しているかに応じて、前記プロセッサが複数の可能な例外ハンドラーから前記例外ハンドラーを選択するようになっている、データを処理するための装置が提供される。  (もっと読む)

(もっと読む)

オンチップ・システム用の構成可能アドレス・マッピングと保護アーキテクチャ及びハードウエアに関する方法及び装置

オンチップ・システム用の構成可能アドレス・マッピングと保護アーキテクチャ及びハードウェアに関する方法及び装置が説明される。 (もっと読む)

領域管理型メモリシステム、領域管理型メモリ装置および領域管理型メモリコントローラ

【課題】複数の記憶領域を持つ不揮発性記憶装置において、機器の誤動作やユーザーの誤操作による読み取りエラーの発生や、書込み時のデータ破壊の防止するために、第1領域へのアクセスの可否と第2領域へのアクセスの可否を連係させて判断し制御すること。

【解決手段】複数の領域をもつ記憶媒体において、いずれかの領域へのアクセス可否に応じて、もう一方の領域へのアクセスを制御する。例えば、第1領域へのアクセス情報によって、第2領域へのアクセスを制御する連係部を設け、第1領域へのアクセス可否に応じて、第2領域へのアクセスを制御する。第1領域へのアクセスが不可である状態では、第2領域へのアクセスを不可にし、第1領域へのアクセスが可の場合には、第2領域へのアクセスを可にするというような制御を行ない、機器の誤動作、ユーザーの誤操作によるデータ破壊を防止する。

(もっと読む)

プロセッサ、メモリ管理システム及びメモリ管理プログラム

【課題】 情報処理装置のセキュリティ能力を向上させる。

【解決手段】 プログラムの実行終了通知を受け取ったら、前記プログラムに割り当てられたメモリ領域を開放する。前記実行終了通知にデータ消去指示が含まれていた場合は、開放された前記メモリ領域内のデータを消去する。

(もっと読む)

動的コンパイラの生成コードを保護する言語処理系

【課題】

攻撃者からの入力を受けとったプログラムが、動的コンパイラの生成した機械コードや、機械コードへのポインタなど、制御に関係するデータを書き換え、結果として攻撃者にコンピュータの制御を奪われることを防ぐ。

【解決手段】

動的コンパイルをおこなう言語処理系を起動する際に、動的コンパイラを、プログラムの実行を担当するプロセスとは別のプロセスとして起動し、それぞれのプロセス間を共有メモリ領域で接続する。そして、該共有メモリ領域に対して、プログラムの実行を担当するプロセスから書込みができないよう保護し、保護した領域に、動的コンパイラが生成する機械コードやデータを書き込む。

(もっと読む)

端末装置、プログラム、情報記憶媒体およびデータ処理方法

【課題】 ユーザー操作によるアクセスが不可能な保護領域の記憶容量が小さい場合であっても、データを適切に保護することが可能な端末装置等を提供すること。

【解決手段】 保護領域222と、ユーザー領域224とを有する記憶部220と、任意のデータを暗号化して暗号化データを生成する暗号処理部211と、暗号化データを任意の位置で分割し、分割したデータの一部である第1の分割データと、分割した位置を示す分割位置情報とを保護領域222に記憶するとともに、分割したデータの残りの部分である第2の分割データをユーザー領域224に記憶する分離処理部213と、上記任意のデータの使用要求があった場合に、第1および第2のデータと、分割位置情報とに基づき、暗号化データを復元する復元処理部214と、復元された暗号化データを復号化する復号処理部212とを含んで携帯電話200を構成する。

(もっと読む)

メモリ割り当て方式

【課題】 ページ単位で管理しているメモリに対するページごとの初期化処理は、システム全体に占めるページの初期化処理のオーバヘッドが大きいという課題があった。

【解決手段】 メモリのページごとに安全かどうかを判定する仕組みを持ち、安全でないページをアプリケーションに割り当てる場合のみ、初期化処理を行うので安全でないデータの保護を行うことができるとともに、ページの初期化オーバヘッドの減少させることが可能である。

(もっと読む)

パーティショニングされたデバイス間の通信

【課題】 デバイス間のパーティショニングを過度に弱めることなく、デバイス間で通信できるようにする。

【解決手段】 、本発明において、プロセッサの情報は、コンピュータシステムのコンポーネントに対応し、他のパーティションにとって正常にアクセス可能なレジスタのアドレスおよびサイズを規定するエントリを含む。レジスタは、アドレス領域を画定することができる。使用時には、プロセッサは、他のパーティションが、少なくとも1つのレジスタによって画定された少なくとも1つのアクセス可能なアドレス領域にアクセスすることを許可するように設定され、かつ、他のパーティションが、少なくとも1つのアクセス可能なアドレス領域以外のアドレス領域にアクセスすることを拒否するように設定される。

(もっと読む)

パーティショニングされたデバイス間の通信

【課題】 デバイス間をパーティショニングし、その他のパーティションの存在を無視可能として、プログラミングを簡単にする。

【解決手段】 本発明は、パーティション間の通信は、2つのパーティションのそれぞれが、2つのパーティションの他方の各アクセス可能なメモリ領域から読み出すことを許可するが、各アクセス可能なメモリ領域に書き込むことを許可しないこと、およびそのパーティションが他方のパーティションのアクセス可能なアドレス領域を読み出した位置を示すポインタをそれらのメモリ領域のそれぞれに保持することを含む。

(もっと読む)

秘密情報漏洩防止方法及び装置

【課題】人のモラルに頼らずに、不正者による秘密情報漏洩を技術的に防止する。

【解決手段】秘密文字コードをテンポラル文字コードに変換するための変換テーブルと、その逆の逆変換テーブルと(40)、アドレスマッピングテーブルRAM211aに基づきフォントROM211bから対応するグリフデータを取り出しビットマップ展開部211rでラスタライズする復号部とを備えた装置21Aを、サーバとクライアントとの間の通信路に結合させておき、(a)サーバからの秘密文字コードを、該変換テーブルに基づいてテンポラル文字コードに変換しこれをクライアントに送信し、(b)クライアント11からのテンポラル文字コードを該逆変換テーブルに基づき秘密文字コードに変換し、これを該復号部でグリフイメージに変換し、クライアント11に送信し、(c)所定のタイミングで変換テーブルと逆変換テーブルとを更新する。

(もっと読む)

461 - 470 / 533

[ Back to top ]