国際特許分類[G06F12/14]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | メモリ・システムまたはアーキテクチャ内でのアクセシング,アドレシングまたはアロケーティング (20,382) | メモリの不正な使用に対する保護 (533)

国際特許分類[G06F12/14]に分類される特許

471 - 480 / 533

秘密情報漏洩防止方法及び装置

【課題】人のモラルに頼らずに、不正者による秘密情報漏洩を技術的に防止する。

【解決手段】秘密文字コードをテンポラル文字コードに変換するための変換テーブルと、その逆の逆変換テーブルと(40)、アドレスマッピングテーブルRAM211aに基づきフォントROM211bから対応するグリフデータを取り出しビットマップ展開部211rでラスタライズする復号部とを備えた装置21Aを、サーバとクライアントとの間の通信路に結合させておき、(a)サーバからの秘密文字コードを、該変換テーブルに基づいてテンポラル文字コードに変換しこれをクライアントに送信し、(b)クライアント11からのテンポラル文字コードを該逆変換テーブルに基づき秘密文字コードに変換し、これを該復号部でグリフイメージに変換し、クライアント11に送信し、(c)所定のタイミングで変換テーブルと逆変換テーブルとを更新する。

(もっと読む)

情報処理装置およびソフトウェア更新方法

【課題】AV機能をユーザの誤操作に起因する破壊から保護することができ、且つそのAV機能を容易に更新することが可能な情報処理装置を実現する。

【解決手段】HDD121は、主OSがインストールされた主OS領域と、副OS、TVアプリケーションプログラム、およびビデオ再生アプリケーションプログラムから構成される映像データ処理ソフトウェアがインストールされた副OS領域とを有する。副OS領域は主OSから隠されている。主OS上で動作する更新ツール201は、副OS領域の隠蔽を一時的に解除する処理と、更新パッケージ300を副OS領域に書き込む処理と、副OS領域を主OSから再度隠蔽する処理とを実行する。副OSは副OS領域に存在する更新パッケージ300を用いて映像データ処理ソフトウェアをアップデートする。

(もっと読む)

情報処理装置および情報処理方法、並びにプログラム

【課題】 複数のサーバから提供される、ICカードに関する情報を、安全、かつ迅速に管理する。

【解決手段】 フラッシュメモリ74は、スクリプトを、スクリプトが対応するドメイン毎に記憶し、RAM75は、1つのドメインに対応する1つまたは複数のスクリプトを実行させるために保持する。主制御部71は、スクリプトの実行指示を取得すると、ドメイン管理部72は、スクリプトの実行指示により指定されたドメインに対応する方法によって、主制御部71により指定された、フラッシュメモリ74に記憶されているスクリプトを用いてRAM75の実行領域83に保持されている情報を更新し、スクリプト制御部73は、更新されたRAM75の実行領域83に保持されている、指定されたスクリプトを実行する。本発明は、ICカードに関する情報を処理する端末装置に適用することができる。

(もっと読む)

サンドボックス法によるコンピュータセキュリティ向上方法

疑わしいファイルの実行およびアクセスのうち少なくとも一方をサンドボックス仮想マシン内で行うことで、処理システムのセキュリティ向上を達成することができる。 (もっと読む)

電子制御ユニット

【課題】 制御プログラムにより処理を実行して対象の制御を行う電子式制御ユニットについて、複雑な処理を要さずコストの高騰を招かないものとしながら、その制御方法について他人の模倣を確実に防止できるようにする。

【解決手段】 記憶手段5に記憶された所定の制御プログラムにより主制御手段2で処理を実行し対象となる負荷6に制御信号を出力して制御を行う電子式制御ユニット1において、その制御信号の通過経路に対象となる負荷6の機械的性能に影響を与えない範囲で制御信号に所定の加工を加える暗号付加手段3を設け、暗号付加手段3を通過した制御信号を取り込んでこれが所定の加工が加えられた信号であるか否かを判定する制御信号判定手段4を設けたものとして、制御信号判定手段4が所定の加工が加えられた信号であると判定した場合にのみ主制御手段2による制御信号を継続して出力させるものとし、それ以外の場合はその出力を停止させるものとした。

(もっと読む)

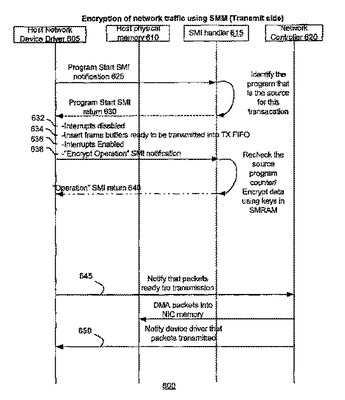

セキュアなプラットフォーム間およびプラットフォーム内通信のためのシステムおよび方法

プラットフォーム上のローカルな通信、プラットフォーム間の通信、または時間を隔てた同一プログラム間の通信かどうかに関らず、ソースからデスティネーションに至るまで、機密情報を扱う通信(および通信をサポートする機能)の秘匿性および/または整合性を保護するシステムおよび方法が提供される。  (もっと読む)

(もっと読む)

メモリコントローラ、メモリカード、アクセス装置、及びメモリカード状態切り替え方法

【課題】大容量領域に対するアクセスをサポートしていない従来のアクセス装置から、大容量メモリカードにアクセスした場合の誤アクセスに起因するデータ破壊を防止する。

【解決手段】メモリカード内にモード切替制御部116、第1の制御部117、第2の制御部118を設け、モード切替コマンドが入力されるまでは第1の制御部117が動作し、データアクセスを禁止する。モード切替コマンドが入力されるとモード切替制御部116は第2の制御部118に制御を切り替え、大容量領域へのデータアクセスを許可する。これにより、従来のアクセス装置の誤アクセスによるデータ破壊を防止することが可能となる。更に大容量領域に対するアクセスをサポートしている本発明のアクセス装置は、モード切替コマンドを発行し、大容量領域に対してアクセスすることが可能となる。

(もっと読む)

マイクロプロセッサ

【課題】パイプラインにより実行するタスクによって利用される情報を安全に管理することのできるマイクロプロセッサを提供する。

【解決手段】パイプラインによりプログラムを実行するマイクロプロセッサであって、複数のユニット1121〜1125が第1のタスクを実行しているときに、第2のタスクへの切替命令が発行され場合に、第1のタスクの実行が完了した後に、タスクレジスタ115の値を第2のタスクを実行するときに利用される第2のレジスタ情報に切り替えるタスクレジスタ管理手段131と、第2のレジスタ情報に切り替えた後に、タスク識別情報レジスタ114の値を第2のタスク識別子に切り替え、また各ユニット1121〜1125に対し第2タスクの実行を許可するタスク管理手段161とを備えたことを特徴とする。

(もっと読む)

データ記憶装置、データ提供システム及びデータ提供方法

【課題】 提供するデータの不正使用を回避すると共に、ユーザが所望するデータを確実に提供する。

【解決手段】 書き込まれたデータの外部装置30によるデータ形式での読み出しを制限された第1の記憶領域17bと、第1の記憶領域17bに書き込まれたデータの読み出しを実行するソフトウェアが格納された第2の記憶領域17aとを有するデータ記憶手段17と、外部装置30からの読み出し要求に応じて、第2の記憶領域17aに格納されたソフトウェアを実行することで、第1の記憶領域17bに書き込まれたデータを読み出し、必ず当該データ記憶装置10に接続された外部装置30の出力形式に応じた信号に変換してから、外部装置30に送信するよう制御する制御手段15とを備えることで実現する。

(もっと読む)

状態検証を使用した保護されたオペレーティングシステムブートのためのシステムおよび方法

【課題】不正コンポーネントがオペレーティングシステムと共にロードされ、不適切な状況でシステムキーが漏洩するのを防止する。

【解決手段】マシン始動手順の一部分が行われた後、オペレーティングシステムローダが実行され、ローダが検証され、適切なマシン状態が存在するおよび/または作成されたことが確認される。ローダが、正当なローダであることが確認され、ローダが実行されるマシン状態が適切であることが確認されると、ローダの将来の挙動が、システムキーの漏洩を引き起こすおそれがある、不正コンポーネントのロードから保護されると分かる。ローダの挙動がシステムキーに関して安全であることが分かると、バリデータがシステムキーを開放し、それをローダに提供する。

(もっと読む)

471 - 480 / 533

[ Back to top ]