Fターム[5B017CA14]の内容

Fターム[5B017CA14]に分類される特許

881 - 900 / 973

印刷システム、印刷制御プログラム、印刷方法、および電子デバイス

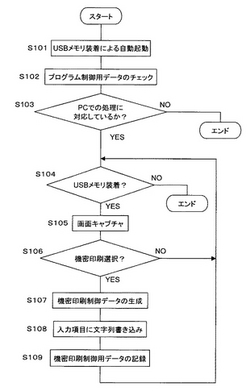

【課題】 ユーザに対する煩わしさを生じさせずに、印刷物の機密性を保持でき、かつシステムの導入にあたって高いコストを要しない印刷システム、印刷制御プログラム、印刷方法、および電子デバイスを提供する。

【解決手段】 印刷ジョブ送信装置としてのPCは、機密印刷用の印刷制御プログラムが記録されたUSBメモリが装着されることによって、パスワードを含む機密印刷制御データを自動的に生成して(S107)、USBメモリに記録する(S109)。そして、USBメモリがユーザによってPCから取り外されて持ち運ばれ、プリンタコントローラへ装着されることによって、印刷ジョブ受信装置としてのプリンタコントローラは、受信した印刷ジョブのうち、ユーザが送信した機密印刷の対象とされる印刷ジョブを、USBメモリに記録された機密印刷制御データに基づいて特定する。

(もっと読む)

交換可能ハードウェア・ユニットを二者択一的に活動化するための方法およびシステム

【課題】異なるタイプの交換可能ハードウェア・ユニットを二者択一的に活動化するための改良された方法およびシステムを提供すること。

【解決手段】本発明は、所定のファンクション機能セットを提供する、データ処理システム内の第1または第2のタイプの交換可能ハードウェア・ユニットを二者択一的に活動化するための方法およびシステムを提供し、これによって前記データ処理システムは、前記ファンクション機能の少なくとも1つのサブセットを選択的電子的に実行可能にできるように構成される。初めに、交換可能ハードウェアがデータ処理システムに提供される。次に、提供された交換可能ハードウェア・ユニットのタイプが決定される。次に、提供された交換可能ハードウェア・ユニットが第1のタイプである場合、電子的に実行可能にするファンクション機能のサブセットが決定され、その後に実行可能にされる。別の方法として、前記提供された交換可能ハードウェア・ユニットが第2のタイプである場合、代わりに、前記提供された交換可能ハードウェア・ユニットのファンクション機能全体が実行可能にされる。  (もっと読む)

(もっと読む)

リムーバブルメディアにおけるコンテンツの使用期限管理システム及び方法

【課題】計算機におけるリムーバブルメディア上のコンテンツを対象として使用期限に応じた利用可否を制御しコンテンツの不正アクセスを防止すること。

【解決手段】 計算機103はCPU、プログラムを記憶するメモリ、クロックデバイス、ネットワークI/O、リムーバブルメディアI/O、を有する。リムーバブルメディア104は、閲覧期限情報を付与され且つ暗号化されて格納されたコンテンツファイル237への最終アクセス時刻情報239を記憶するメモリ234と、耐タンパモジュールとしてのコントローラ231、を有する。クロックデバイス210から現在時刻情報を入手し、前記現在時刻とリムーバブルメディアのメモリ上の最終アクセス時刻との比較に基づいて、クロックデバイス210をバックデートすることによるコンテンツの不正閲覧を阻止するコンテンツの使用期限管理システムである。

(もっと読む)

USBストレージデバイス及びプログラム

【課題】記憶済みのソフトウェアが誤って消去されることを防止するという機能ができるだけ単純な構成で実現されたUSBストレージデバイスを提供する。

【解決手段】記憶領域を、データの読み出し、書き込み及び削除を実行可能な領域と読み出しのみ実行可能な領域とに分け、これらの領域を、ホストが有するUSBマスストレージクラスドライバのSCSIコマンドセットに定義された論理ユニット番号に対応する領域として、USBマスストレージクラスドライバに認識させるための情報を保持する。この情報は、論理ユニット番号31とフォーマット33と書き込み削除可否フラグ35と論理ブロック番号37と物理ブロック番号39とから構成される。この結果、USBマスストレージクラスドライバは、2つの論理ユニットを有する一つのSCSIデバイスとしてUSBストレージデバイスを認識する。

(もっと読む)

記憶媒体アクセス制御方法

【課題】 メモリカードを商品価値のあるデータを配布するための媒体として利用する場合に、機器互換性を損なうことなく、不正コピー及び不正利用を防止する。

【解決手段】

SDメモリカード217は認証機能を具備し、認証の可否に拘らずアクセス可能なユーザ領域に暗号化されたファームウエアアップデータが格納され、認証に成功した場合にのみアクセス可能なセキュア記憶領域に、ファームウエアアップデータの解読に必要な復号鍵が格納されている。認証機能に基づく認証に成功すると、CPU205は、前記セキュア記憶領域から復号鍵を読み出し、フラッシュROM213に格納した上で、セキュア記憶領域の復号鍵を消去する。ユーザ記憶領域から暗号化されたファームウエアアップデータを読み出し復号鍵で復号する。

(もっと読む)

メモリーカードの再生装置及び認証コードの書換え方法

【課題】 メモリーカードの再生装置において、単一の認証コードの管理と認証コードのグループ管理とを容易に同時に行い、認証コードの管理を容易に柔軟的に行う。

【解決手段】 認証コード格納用の領域として、それぞれ第1領域及び第2領域71(1)及び71(2),72(1)及び72(2),73(1)及び73(2),74(1)及び74(2)から成る複数組の領域を設け、第1領域と第2領域とに同じコードが格納されている組については、その1つのコードのみが許可されていると扱い、第1領域と第2領域とに異なるコードが格納されている組については、少なくとも第1領域に格納されているコードのほうが小さい場合に、第1領域に格納されているコードから第2領域に格納されているコードまでの範囲の全てのコードが許可されていると扱い、メモリーカードから読み出したコードが、いずれか1つの組で許可されているコードである場合に認証に成功したと判断する。

(もっと読む)

情報処理装置

【課題】 複数の情報処理装置用の耐タンパ・デバイス内パスワードのみを変更する。

【解決手段】 情報処理装置(100)において、TPMは第1TPM鍵を格納し第3TPM鍵を暗号化し、鍵管理部は、第3のTPM鍵をデータベースに格納し、第2TPM鍵生成用パラメータをTPMから受取って耐タンパ・デバイス(200)に供給し、耐タンパ・デバイスから第1TPM鍵で暗号化した第2のTPM鍵(620)を取込み、第2TPM鍵と、第2TPM鍵で暗号化した第3のTPM鍵とをTPMに渡す。TPMは、耐タンパ・デバイスからパスワード・チェック情報に対応するパスワード(526)を取込み、パスワード・チェック情報を用いてパスワードを検証し、パスワードが正しいとき、第1TPM鍵で第2TPM鍵を復号し、復号した第2TPM鍵で第3TPM鍵を復号し、復号した第3TPM鍵でファイル復号用の暗号化暗号鍵を復号する。処理部は、復号した暗号鍵でファイルを復号する。

(もっと読む)

情報機器システム

【課題】 情報機器のセキュリティレベルを情報機器の使用者がいる位置によっ

て異ならせる。

【解決手段】 端末機器2がUSBインターフェース8と無線送受信回路10とを

備え、情報機器4が、USBインターフェース8と接続されたとき通信するUS

B制御器28と、無線送受信回路10に無線通信が可能な送受信回路30とを備えてい

る。情報機器4が読み取り可能な記録媒体32には、有線通信状態であるか、無線

通信状態であるか、非通信状態であるかを判定する判定ステップと、この判定ス

テップの判定結果に従って、前記非通信状態、前記無線通信状態及び前記有線通

信状態の順で前記情報機器が実行する処理の制限を大きくする制限ステップとを

、備えている。

(もっと読む)

カード発行装置及びカード発行方法

【課題】IDカードの認証鍵(輸送鍵)の変更履歴を管理する機能を実現させることにより、IDカードの在庫管理及び認証鍵の設定変更の手間を低減させる。

【解決手段】IDカード発行装置3は、過去に1次発行システム1側でIDカードに設定された認証鍵と、その認証鍵を用いた認証処理の優先順位を記憶する認証テーブル341を有し、カード発行の際、認証テーブル341に設定された優先順位の順番で、認証テーブル341に設定された認証鍵と、IDカードに設定されている認証鍵を照合する。この照合により、認証鍵が一致した場合、IDカードのICメモリにカード保有者の個人情報が書込まれてIDカードが発行され、一致しなかった場合、所定のエラー処理が行われる。

(もっと読む)

メモリーカード及び再生装置

【課題】 処理能力が低くても迅速に認証や暗号鍵の受け渡しを行ってデータを再生でき、しかも、暗号鍵の不正な読出しを防止できる暗号化方式のメモリーカードを提供する。

【解決手段】 メモリーカードの半導体メモリーのシステム領域中の、FATファイルシステムによってはアクセス不可能な専用ファイル用領域22内に、第1の暗号鍵Lと、第1の暗号鍵Lを用いて暗号化された第2の暗号鍵とを格納し、半導体メモリーのデータ領域31,32内に、この第2の暗号鍵を用いて暗号化されたデータを格納する。

(もっと読む)

ドキュメント表示制御システム

【課題】 マスタペーパーEPによりグループ内の全てのスレーブペーパーEPを表示制御することで、電子ペーパーEPによるドキュメント閲覧に対する機密等の管理をグループ単位で一括して行う。

【解決手段】 マスタペーパーEPの操作部9から表示制御指示が入力されると、動作指示部21が、グループIDと表示制御指示を含んだデータを無線部5から無線送信する。スレーブペーパーEPでは、ID判定部23が、受信データに含まれるグループIDと自己のメモリ6に設定されているグループIDとを比較して自己宛てであることを判定し、制御部20が受信した表示制御指示に応じた表示制御処理を行って、例えば、自己の表示部2に表示保持しているドキュメント画像を消去する。

(もっと読む)

データ処理装置、特に電子メモリ構成要素、およびそれに関連する暗号化方法

少なくとも1つのパラメータ(an,an−1,...,a1,a0)、特にアドレスがそれぞれ割り当てられた、複数のアクセス保護されたサブ領域、特に複数のアクセス保護されたメモリ領域を含む、データ処理装置、特に電子メモリ構成要素、および少なくとも1つのデータ処理装置、特に少なくとも1つの電子メモリ構成要素の、少なくとも1つのアクセス保護されたサブ領域、特に少なくとも1つのアクセス保護されたメモリ領域の、少なくとも1つのパラメータ(an,an−1,...,a1,a0)、特にアドレスを暗号化する方法を、一方でこれらの装置のセキュリティを大幅に向上させながら、他方でそのコストおよび技術的な複雑さを抑えるような形でさらに発展させるために、少なくとも1つのサブ領域のパラメータ(an,an−1,...,a1,a0)を、特定の領域内でのみ、すなわち少なくとも1つの別のサブ領域に依存して暗号化する(an’,an−1’,...,a1’,a0’)ことができるようにすることを提案する。  (もっと読む)

(もっと読む)

情報処理装置及びその制御方法

【課題】 メモリカードの内容を壊さないようにメモリカードへの書き込み制御を行うとともに、ユーザの意図を反映して動的に動作モードを変更できる制御方法が求められていた。

【解決手段】 接続されたメモリカードへのデータ書き込みを禁止する禁止モードが設定されている場合にメモリカードが接続されると、設定されている動作モードをメモリカードへデータの書き込みを行わない動作モードに変更する(S23)。

(もっと読む)

文書出力管理方法及び画像形成装置

【課題】 記録媒体に保存した印刷対象の文書データの機密性を向上させるための文書出力管理方法及び画像形成装置を提供する。

【解決手段】 ユーザ端末30が、暗号キー(暗号鍵)により文書データを暗号化し、この暗号化された文書データを外部メディア40に記録する。そして、画像形成装置20の情報処理ユニットが、外部メディア40から暗号化された文書データを読み込み、この暗号化された文書データを同じ暗号キーにより復号化し、この復号化した文書データを印刷データに変換する。そして、画像形成装置20の画像処理ユニットが、この印刷データに基づいて文書を印刷する。

(もっと読む)

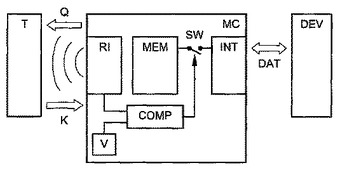

データを交換するための携帯型記憶装置及び方法

データDATを保存するメモリMEMと、メモリMEMとホスト装置DEVとの間でデータDATを交換するためのデータインタフェースINTと、トランスポンダTから鍵Kを受信するように構成された無線通信インタフェースRIと、鍵Kが所定の値Vを持つか否かをチェックするためのチェック手段COMPと、メモリMEMへのアクセスを制御するためのアクセス抑制手段SWと、を有し、アクセス抑制手段SWはチェック手段COMPにより制御される、携帯型記憶装置MCが開示される。メモリMEMへのアクセスは、特定の鍵Kが受信されることができる場合にのみ認められる。このことは、アクセスが認められるためには、特定のトランスポンダTが、携帯型記憶装置MCの近隣にある必要があることを意味する。更に、ホスト装置DEVからメモリMEMに転送されるデータDATは暗号化されても良く、メモリMEMからホスト装置DEVに転送されるデータDAT復号化されても良い。このようにして、例えば一般に利用されるメモリカードが、認可されていないユーザに対してセキュアにされる。  (もっと読む)

(もっと読む)

近接度に基づくコマンド実行のためのピアツーピア近在者検出

【課題】パーソナル無線端末におけるコマンドへの応答を、少なくとも部分的に、他のユーザがそばにいるかいないか、また場合によっては、それらのユーザが誰であるかに基づいたものにし得るための装置および方法を開示すること。

【解決手段】本発明の例示的な実施形態では、パーソナル無線端末は、無線によって(例えば、Bluetoothなどを介して)、そばに他のパーソナル無線端末が存在するかどうかを(またそれらの端末に関連づけられているユーザを推論的に)決定し、次に、そばにユーザがいるその特定の環境において、コマンドが許可されているかどうかを決定する。本発明のいくつかの実施形態では、許可は、少なくとも部分的に、1つまたは複数の追加要因、すなわち、パーソナル無線端末のユーザが誰であるか、そばにいるユーザが誰であるか、コマンドの種類、コマンドの1つまたは複数の引数、クエリによって検索されたデータの値、日時(すなわち、「カレンダ時間」)などにも基づいている。

(もっと読む)

簡易媒体使用管理システム、コンピュータ、簡易媒体使用管理方法、簡易媒体使用管理プログラムおよび簡易媒体使用プログラム

【課題】クライアントで予め確認された簡易媒体のみの使用を許可して情報漏洩防止を図る簡易媒体使用管理システムを提供する。

【解決手段】管理サーバ1では、装着部に装着した簡易媒体3から簡易媒体情報を収集し(11)、簡易媒体3の使用を許可するクライアント2を選択しクライアント情報を収集する(12)。簡易媒体情報とクライアント情報をもとに認証キーを作成し(14)、認証キーを簡易媒体3に格納する(15)。クライアント2では、装着部に装着した簡易媒体3から簡易媒体情報を収集し(21)、管理データ、クライアント情報を収集する(22、23)。簡易媒体情報とクライアント情報をもとにクライアント認証キーを作成し(24)、クライアント認証キーと認証キーとを照合し、両者が一致したら、簡易媒体3への読み書き処理を許可する(25)。

(もっと読む)

メモリーカード及びその作成方法

【課題】 メモリーカードに格納したデータの解析を困難にすることにより、秘匿性の高いデータをメモリーカードに安全に格納する。

【解決手段】 半導体メモリー42のデータ領域30内に、FATファイルシステム用の管理領域33〜36を設けるとともに、FATファイルシステムとは異なる専用ファイルシステムのデータを格納した専用データ領域31と、専用データ領域31へのアクセス方法を示す専用ファイルシステム管理領域32とを設け、FATファイルシステム用の管理領域33〜36中の情報に基づいて再生されるデータを、専用ファイルシステム管理領域32中の情報に基づいて専用データ領域31から再生されるデータとは異なるデータで、且つ、専用データ領域31に同一のデータを格納した2つのメモリーカード同士で互いに異なるデータとする。

(もっと読む)

メモリカード装置

【課題】 アプリケ−ションプログラムを実行する前にメモリカ−ドの真偽をチェックできるメモリカ−ド装置と、その真偽のチェックに用いる認証デ−タを作成してメモリカ−ドに格納する認証デ−タ作成装置とを提供する。

【解決手段】 アプリケ−ションプログラム2からランダムに読み出されたアドレスとそのアドレスに格納されたデ−タとを秘密キ−8により暗号化した認証デ−タ9をメモリカ−ド5に格納し、メモリカ−ド5から認証デ−タ9を読み出して秘密キ−8により復号化し、復号化されたアドレスに基づきアプリケ−ションプログラム2から読み出したデ−タと復号化されたデ−タとを比較してメモリカ−ド5の真偽をチェックする。

(もっと読む)

無線タグシステム、無線タグアクセス制御装置、無線タグアクセス制御方法、無線タグアクセス制御プログラム、及び無線タグ

【課題】 暗号キーの保管、管理が容易であり、且つセキュリティを高めることができる無線タグシステム、無線タグアクセス制御装置等を得る。

【解決手段】 複数の無線タグであって、第1の暗号キーで暗号化された情報を記憶するスレーブタグ1〜3と、スレーブタグに対して設けられ、第2の暗号キーで暗号化された第1の暗号キーを記憶するマスタタグ7Aと、マスタタグ7Aにアクセスして該マスタタグ7Aより取得した第1の暗号キーを第2の暗号キーを用いて復号し、該復号化された第1の暗号キーを用いてスレーブタグ1〜3から取得したタグ情報を復号化する無線タグアクセス制御装置とを備えた。

(もっと読む)

881 - 900 / 973

[ Back to top ]