Fターム[5B285CB72]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行手段 (6,617) | サーバ (4,017)

Fターム[5B285CB72]の下位に属するFターム

統合認証サーバ、ライセンスサーバ (1,231)

Fターム[5B285CB72]に分類される特許

461 - 480 / 2,786

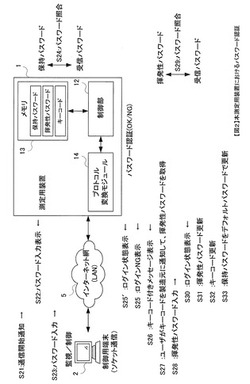

測定用装置

【課題】 セキュリティを向上させると共に、ログイン失敗時にもすぐに通信不能とせず、低コストで利便性の高い測定用装置を提供する。

【解決手段】 メモリ13に、保持パスワードと、揮発性パスワードと、揮発性パスワードを暗号化したキーコードとを記憶しておき、制御部12が、制御用端末2のログイン認証時に、保持パスワードによる認証が失敗した場合に、メモリ13に記憶されているキーコードを制御用端末2に通知し、その後、制御用端末2からパスワードが送信されると、送信されたパスワードと揮発性パスワードとを照合して一致した場合にはログイン認証を許可し、揮発性パスワードをランダムに生成して更新すると共に、更新された揮発性パスワードに対応するキーコードを生成して更新し、保持パスワードをデフォルトパスワードで更新する測定用装置としている。

(もっと読む)

ドアセキュリティシステムおよびその制御装置

【課題】ユーザが移動しながら認証できる、二次元情報を利用したドアセキュリティシステムおよびその制御装置を提供する。

【解決手段】ドアセキュリティシステム1Aは、撮像装置13と認証用制御装置400とを備え、認証用制御装置400が、制御装置100を介してドア11を制御するとともに、撮像装置13と通信可能に接続されて構成される。撮像装置13は、ユーザH1の携帯する認証カードC1に印刷された二次元情報を、ユーザH1の移動中に自動追尾かつ自動焦点機能を用いて撮影する。認証用制御装置400は、撮影された画像情報を取得し、画像情報に対して画像解析を行って当該二次元情報から識別情報を抽出し、抽出した識別情報に基づいて、ドアのドアセキュリティ解除を行うか否かの判定を行う。

(もっと読む)

接続支援装置

【課題】情報の管理が容易であり、簡易かつセキュアにユーザ端末からゲートウェイ装置に対するリモートアクセスが可能である接続支援装置を提供することを課題とする。

【解決手段】端末装置が認証された場合に端末装置からのアクセスの支援対象とする複数のゲートウェイ装置を示す情報を記憶する記憶手段と、記憶手段に記憶された情報に示される複数のゲートウェイ装置のうちのいずれかへのアクセス要求を、認証された端末装置から受信した場合に、端末装置及びアクセス要求の対象となるゲートウェイ装置に対して、アクセス要求の対象となるゲートウェイ装置が端末装置からのアクセスの許可の判定に用いる識別情報を指定する指定手段と、を含むことにより上記課題を解決する。

(もっと読む)

アカウント不正使用判別プログラム、装置、及び方法

【課題】例えばインターネット上に公開され、ログオン制御されたシステムにおいて、不正なアクセスを検出する技術に関し、不正内容に応じた対応を可能とするため、操作ログから、不正と見られるアカウントのうち、更に共有アカウントを検出可能とする。

【解決手段】ログオン失敗ログ抽出部203は、ログオン失敗ログを抽出する。同時期ログオン/ログアウト判定部204での同時期・同一利用者アカウントによるログオン/ログアウトの多発の検出と、同一IDアクセスのコマンド比較部205での同一利用者アカウントによる所定頻度以上異なるコマンドアクセスの検出を行う。その後、共有アカウント判定部206が、同一の利用者アカウントについて、パスワード変更直後にログオン失敗ログが多く記録されているか否かを判定する。管理者用インタフェース208は、その判定結果に応じて、共有アカウントによる不正使用又は不明な利用者による不正アクセスを通知する。

(もっと読む)

サーバアクセスプログラム,サーバアクセス装置およびサーバアクセス方法

【課題】プロキシでの認証後にクライアント装置からサーバに送信する,サーバからプロキシ経由でクライアント装置に返されたファイル内部のリンクのURLを指定したリクエストを,プロキシによって遮断されないようにする技術を提供する。

【解決手段】クライアント装置1のサーバアクセス処理部10において,URL指定受付部11は,認証を行うプロキシを経由してサーバから取得したファイルに含まれるリンクのURLの指定を受け付ける。差分抽出部13は,プロキシによる認証前にサーバへのリクエストで指定した認証キーの情報を含まないURLと,プロキシによる認証後にプロキシから取得した認証キーの情報を含むURLとの差分を抽出する。差分付加部15は,指定されたリンクのURLに,抽出された差分を付加する。リクエスト出力部16は,差分を付加したURLを指定したリクエストを,プロキシに送信する。

(もっと読む)

認証装置、認証方法及びプログラム

【課題】サービスやシステムが第三者に不正に利用されてしまうことを防止する。

【解決手段】入力を受け付けた音声信号に基づく音声と、予め記憶された音声とが、同一人物によって発声された音声であるかどうかを判定することで、ユーザ認証を行う認証装置であって、ユーザを一意に識別するIDと、当該ユーザが発声した複数の言葉毎に生成された複数の音声データとを対応付けて記憶し、さらに、複数の音声データのそれぞれと、ID毎に固有の情報である複数の固有情報とを対応付けて記憶し、端末からIDを受信すると、受信したIDの複数の固有情報のいずれかを特定するための特定情報を当該端末へ送信し、その後、当該端末から送信された音声信号を受信すると、特定情報にて特定される固有情報に対応する音声データを変換した音声信号の特徴と、受信した音声信号の特徴とを比較することにより、同一人物によって発声された音声であるかどうかを判定する。

(もっと読む)

機器認証システム、及び給電制御方法

【課題】安全な機器認証方法を提供すること。

【解決手段】電力管理装置が、認証処理の対象とする電子機器の製造元が管理する製造元サーバから、前記電子機器及び前記製造元サーバが保持する秘密鍵とペアを成す公開鍵を取得し、乱数を発生させ、前記公開鍵取得部により取得された公開鍵により前記乱数を暗号化して暗号文を生成し、前記電子機器及び前記製造元サーバに送信する。また、前記電子機器が、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて電気部品を動作させ、当該電気部品を流れる電流値を計測し、その電流値を前記製造元サーバに送信し、前記製造元サーバが、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて前記電気部品の動作をシミュレートして当該電気部品を流れる電流値を算出して電流値を比較する方法が提供される。

(もっと読む)

シンクライアントシステム、シンクライアント端末およびシンクライアントプログラム

【課題】端末に装着するUSBメモリ内のシンクライアントOSイメージを容易かつ安全に更新可能とするシンクライアントシステム等を提供する。

【解決手段】USBメモリ21を装着してクライアント端末19の電源を投入すると、シンクライアントOS起動前処理においてシンクライアントOSバージョン値85と、ICカード25のシンクライアントOSバージョン値106を照合し、シンクライアントOSバージョン照合結果107として保存する。シンクライアント端末19はシンクライアントOSを起動してPIN認証を行い、ICカード25のシンクライアントOSバージョン照合結果107がNGの場合、更新用サーバ5に接続する。クライアント端末19は、更新用サーバ5から最新版シンクライアントOSイメージファイル62を取得し、USBメモリ21内のシンクライアントOSを更新する。

(もっと読む)

DRMライセンス提供方法及びシステム

【課題】 本発明は、DRMライセンス提供方法及びシステムを提供する。

【解決手段】 コンテンツについてのライセンスを要請するシンクシステムと、前記要請に応じて前記ライセンスと連関されたバインディング情報を含む第1の権利トークンを生成して提供するソースシステム及び前記第1の権利トークンに基づいて前記シンクシステムで利用可能な第2の権利トークンを生成して前記シンクシステムに伝送する権利仲裁者を含み、前記シンクシステムは前記第2の権利トークンに基づいて前記コンテンツについてのライセンスを提供し、前記第1権利トークンは、前記ライセンスに関する使用主体を示すプリンシパルのバインディング情報及び前記ライセンスに関する使用客体を示すプリンシパルのバインディング情報を含む。

(もっと読む)

情報処理システム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】制御部210は、情報処理端末10から受信した端末側履歴情報の内容と、サーバ装置20側で記憶しているサーバ側履歴情報の内容とを比較することにより第2の認証を実施する。ここで、サーバ装置20の制御部210は、契約者番号、サービス番号、起動日時については完全に一致した場合のみ相違がないと判断するが、依頼送信日時と依頼受信日時においては、差分を許容する範囲を予め定めておき、その範囲よりも差分が大きかったときにのみ相違があると判断する。これは、情報処理端末10とサーバ装置20との間で送受信した各種情報のボリュームや、通信ネットワーク30のトラフィックのボリュームによって、送受信にかかる時間が変化する為、その変化を許容するためである。

(もっと読む)

情報処理装置および方法、並びに、情報処理システムおよび方法

【課題】より多様な状況下での正当なコンテンツの流通機会を増大させることができるようにする。

【解決手段】ハンドオーバ処理部311は、近接無線通信を確立し、メッセージ交換部312は、その近接無線通信を介して、流通可能なコンテンツリストや移動体通信網用無線通信に関する情報を含むメッセージの交換を行う。コンテンツ選択部313が、流通させるコンテンツを選択すると、流通方法選択部314は、選択されたコンテンツおよび移動体通信網用無線通信の状況に応じて、選択されたコンテンツを流通させる方法を選択する。流通禁止部315は、並びに、第1流通処理部316乃至第4流通処理部319は、流通方法選択部314の選択に応じて、互いに異なる方法でコンテンツの流通に関する処理を行う。本発明は、例えば、コンテンツ流通システムに適用することができる。

(もっと読む)

通信システム、接続提供端末、接続利用端末、サーバ、通信方法およびプログラム

【課題】事前の契約を不要にし、ユーザの参加障壁を下げ、接続を提供する端末のユーザにアドバンテージを供与して参加動機を与える通信システム等を提供すること。

【解決手段】利用者端末2は接続共有を許す提供者端末1を介してプロキシ・サーバ4と接続している際に、提供者端末1のIDをプロキシ・サーバ4に送信し、プロキシ・サーバ4は提供者端末1のIDと対応する識別子を利用者端末2に送信し、利用者端末2は提供者端末1を介してプロキシ・サーバ4と接続不可の場合、識別子をプロキシ・サーバ4に送信し認証されるとプロキシ・サーバ4と接続して通信することが許可される。

(もっと読む)

仮想計算機、遠隔起動プログラム、遠隔起動方法及び仮想計算機システム

【課題】仮想計算機環境におけるゲストOSをネットワーク経由で不正に起動されることを防止する。

【解決手段】仮想計算機1は、ホストOSによって制御されるゲストOSの起動に使用する新たな識別情報の生成要求をネットワーク経由で取得した場合に、当該識別情報を生成する識別情報生成部11と、生成された識別情報を、当該識別情報を使用して起動するゲストOSに対応付けて記憶する識別情報記憶部12と、ゲストOSの停止中に、識別情報を使用して当該ゲストOSを起動する起動要求をネットワーク経由で取得した場合に、当該識別情報を識別情報記憶部12により記憶された識別情報と照合し、照合結果に基づいて、起動要求がされたゲストOSを、ホストOSを介して起動するゲストOS起動部13とを備える。

(もっと読む)

情報処理システム及び管理装置及びサーバ装置及び情報処理装置

【課題】情報処理装置からサーバ装置へのトラップドア送信数を削減し、ユーザからの検索要求に対して当該ユーザに許可された範囲内でデータ検索を行う。

【解決手段】グループ管理装置401は、情報処理装置301のユーザごとに許可世代範囲が設定されている鍵を更新しながら発行し、情報処理装置は、ユーザに発行された鍵の世代値と暗号化データをサーバ装置201に登録し、また、ユーザに発行された鍵を用いて当該ユーザの許可世代範囲が反映されるn(n≧1)世代分のトラップドアを集約する集約トラップドアを生成してサーバ装置に送信し、サーバ装置では集約トラップドアからn個のトラップドアを導出し、各トラップドアを解析し、暗号化データの検索範囲を当該ユーザの許可世代範囲に限定して暗号化データの検索を行う。情報処理装置はn世代分のトラップドアを集約した集約トラップドアを送信するので、サーバ装置との間の通信量を削減できる。

(もっと読む)

ページ遷移装置、ページ遷移システム、及びページ遷移方法

【課題】従来の不正アクセス排除方法に比べて簡単な処理で不正アクセスを排除すること。

【解決手段】リンク掲載画面には、対応し合う二つの呼出元IDが埋め込まれている。そして、リンク掲載画面がユーザ端末103で表示される際に、第1の呼出元IDを含むクッキーがページ遷移装置で生成されてユーザ端末103内部に記憶される。その後、ユーザ端末103が報酬サービス提供画面を要求すると、記憶されているクッキーの一部である第1の呼出元IDと、報酬サービス提供画面のURLに付加されている第2の呼出元IDとがページ遷移装置に送られる。そして、これら二つのIDが対応する場合には報酬サービス提供画面がユーザ端末103に送信される。これにより、簡単な処理で不正アクセスを排除できる。

(もっと読む)

取引処理装置および取引処理方法

【課題】利用者側の都合を主体に置きつつ安全性と利便性を両立する認証方式、及び当該認証方式を用いたATM100を提供する。

【解決手段】複数種類の認証方式から利用者に予め定められた認証方式の組合せである認証レベルデータ50を取得するステップS202と、利用者の本人認証を行う複数種類の認証機構部110と、前記認証レベルデータ50により定まる前記認証機構部110により利用者の本人認証を実行するステップS203とを備え、該ステップS203による認証結果に基づいて取引の可否を判定するステップS302とを備えた取引処理装置。

(もっと読む)

通信システム、中継装置及び中継装置における通信方法

【課題】パケットを送信した端末装置のユーザを特定しつつ、安全かつ容易に当該パケットを取得することを可能とする。

【解決手段】複数の端末装置10−1、10−2から第1のパケットを受信し、第1のパケットを第2のパケットとして複数のウェブサーバ50−1、50−2へ送信する中継装置20は、端末装置10−1のユーザを識別するための識別情報と入力データとを含む第1のパケットを受信する装置受信処理部と、受信された第1のパケットに含まれる識別情報を用いてユーザの認証を行う装置ユーザ認証部と、認証が成功したユーザに係る識別情報と入力データとを含む第1のパケットを保存する装置パケット保存部と、認証が成功したユーザに係る識別情報と入力データとを含む第1のパケットの入力データを含む第2のパケットをウェブサーバ50−1へ送信する装置送信処理部とを具備する。

(もっと読む)

通信管理システム、通信管理方法、通信管理システムの制御方法及び制御プログラム

【課題】インターネットの性格上必要となる接続回線に配設される、ターミナルやルータ等といった電気機器の電源又は回線接続を制御管理することにより確実にハッキングを防止可能とする。

【解決手段】制御管理機器400では、電力検知手段401が、回線Aのルータ300aの電源の電力を検知し、時間計測手段402が、この電源の駆動中の時間を計測する。電源制御手段403は、ルータ300aの電源の駆動中の時間を基に、他のルータ300b又は300cの電源を予備駆動させる予備駆動時間に達するかを判定する。この電源制御手段403は、予備駆動時間に達していると切断されていた回線B(又は回線C)のルータ300b(又は300c)の電源を駆動させ、回線Bを予備回線として稼動させる。

さらに、電源制御手段403は、切断時間に達するかを判定し、切断時間に達する場合にはルータ300aの電源を切断するよう制御する。

(もっと読む)

通信装置

【課題】認証処理の遅延を抑制しつつ、同じ機器についての冗長なRTTテストの実行を抑止する「通信装置」を提供する。

【解決手段】認証処理部21は、受信したAKEリクエスト毎に、個別リクエスト認証処理を起動する。個別リクエスト認証処理では、処理中のAKEリクエストと発行元が同じAKEリクエストについてのRTTテストが、他の個別リクエスト認証処理において行われている場合には、RTTテストを実行せずに、当該他の個別リクエスト認証処理のRTTテストの終了を待つ。そして、当該他の個別リクエスト認証処理のRTTテストがパスした場合には、処理中のAKEリクエストについてのRTTテストがパスしたものとして、RTTテストを実行せずに認証処理を進める。

(もっと読む)

認証方法、認証システム、鍵生成装置、サーバ装置、プログラム

【課題】セキュリティリスクの低い2要素認証技術を提供する。

【解決手段】IDベース暗号のマスタ秘密鍵および公開鍵を生成する鍵生成装置と、第1のサーバ装置と、第2のサーバ装置と、ユーザ装置とを含むシステムにて、ユーザ装置に対する2要素認証を、第1のサーバ装置に対する第1認証情報および第2のサーバ装置に対する第2認証情報を用いて行う。第2のサーバ装置が、第1認証情報のID情報と公開鍵とを用いて第2認証情報を暗号化して暗号化第2認証情報を得る。暗号化第2認証情報はユーザ装置経由で鍵生成装置に送られる。鍵生成装置は、第1のサーバ装置に対して第1認証情報を用いて認証を行い、第1認証情報のID情報とマスタ秘密鍵を用いて暗号化第2認証情報を復号し復号情報を得る。第2のサーバ装置は、ユーザ装置経由で得た復号情報と第2認証情報とが一致するか否か判定する。

(もっと読む)

461 - 480 / 2,786

[ Back to top ]