Fターム[5J104JA21]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号方式(一方向性関数も含む) (6,548) | 非対称暗号系(公開鍵暗号系) (2,367)

Fターム[5J104JA21]の下位に属するFターム

暗号の代数系を定義する群 (273)

安全性の根拠 (141)

Fターム[5J104JA21]に分類される特許

101 - 120 / 1,953

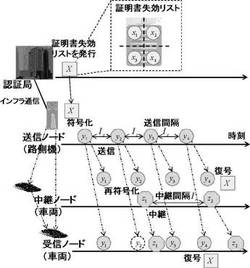

証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノード

【課題】車両が高密度な環境下でも、車々間通信により効率的に証明書失効リストを配布する証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノードを提供する。

【解決手段】送信ノードは、認証局から受け取った証明書失効リストを、ランダムネットワーク符号化を用いて符号化し、符号化データを路車間通信でブロードキャストにより配布し、中継ノードは、一定間隔ごとに、受信した符号化データを再符号化して車々間通信によりブロードキャストする。

(もっと読む)

判定方法、名前解決装置及び判定装置

【課題】攻撃以外の要因により署名検証の失敗が発生した場合に、名前解決サービスの停止時間を短縮するとともに、署名検証を行なわない場合と比較してセキュリティ性が高い状態で名前解決サービスを提供すること。

【解決手段】要求部33は、電子署名による検証結果が不当であった場合、問い合わせ先の権威サーバ群40に対して、名前解決のための再問い合わせを1回要求する。そして、判定部32は、要求部33により行なわれた再問い合わせに対する応答が1回である場合に、検証結果が不当であった要因が攻撃以外の要因であると判定する。

(もっと読む)

鍵管理システム

【課題】厳重に管理された環境下でなくても、鍵を安全に管理することが可能な鍵管理システムを提供することにある。

【解決手段】マスター鍵管理装置は、第1の記憶手段に記憶されている第1の秘密鍵および3の公開鍵を用いて、第2の記憶手段に記憶されている第1の公開鍵で暗号化された第2の秘密鍵を第3の公開鍵で暗号化された第2の秘密鍵に再暗号化するために用いられる再暗号化鍵を生成する再暗号化鍵生成手段を含む。鍵管理サーバ装置は、マスター鍵管理装置と鍵管理サーバ装置とが接続された状態で再暗号化鍵生成手段によって生成された再暗号化鍵を当該マスター鍵管理装置から受信する受信手段と、受信手段によって受信された再暗号化鍵を記憶する第3の記憶手段とを含む。マスター鍵管理装置と鍵管理サーバ装置との接続は、再暗号化鍵が第3の記憶手段に記憶された後に切断される。

(もっと読む)

アグリゲート署名システム、検証システム、アグリゲート署名方法及びアグリゲート署名プログラム

【課題】署名する人数が増えても署名サイズを一定値に抑制し、かつ効率的な演算処理によって順序付き電子署名を行うことができるアグリゲート署名システム、検証システム、アグリゲート署名方法及びアグリゲート署名プログラムを提供すること。

【解決手段】アグリゲート署名システムは、各ノードにおいて、直前のノードのメッセージから得られたハッシュ値と、自身のメッセージから得られたハッシュ値とに対して、自身のノードに割り当てられている署名鍵によって演算を行い、さらに、直前のノードにより生成された署名情報を用いて、自身の署名情報を生成する。

(もっと読む)

長期署名用端末、長期署名用サーバ、長期署名用端末プログラム、及び長期署名用サーバプログラム

【課題】ユーザ側に機密情報を保持したまま、複数の原本データに対して長期署名を行う。

【解決手段】長期署名システム1は、複数の原本データに対して、原本データと署名用の秘密鍵を外部に出さずにクライアント端末3に保持したまま、長期署名サーバ2と協働して、これら複数の原本データの個々について長期署名データを生成することができる。長期署名システム1では、長期署名方式にPAdESとXAdESがあり、原本データごとに方式を指定し、これら複数の方式が混在したまま、同時並行して長期署名データを生成することができる。また、長期署名システム1では、署名用の秘密鍵と対となる公開鍵証明書を発行した認証局秘密鍵が同じで、かつ、タイムスタンプ用の秘密鍵と対となる公開鍵証明書を発行したTSA認証局秘密鍵が同じとすることで検証情報が原本データで共通となり、単一の検証情報を処理すればよい。

(もっと読む)

情報処理装置、及び情報処理プログラム

【課題】原本データと共に属性情報にも長期署名を行う。

【解決手段】長期署名登録システム8は、ユーザからの属性の入力を受け付けることにより原本データに対する属性値群を設定する。そして、これらを圧縮して1個の長期署名用圧縮データを生成する。長期署名登録システム8は、長期署名用圧縮データを長期署名システム1に出力して登録する。長期署名システム1は、長期署名用圧縮データを解凍して原本データと属性値群を取得する。長期署名システム1は、原本データと属性値群の組(グループ)に対して長期署名を行い、原本データと属性値群の組に対するXAdES(長期署名データ)を作成する。長期署名システム1は、原本データ、属性値群、XAdESを圧縮して1個の長期署名一式データを作成して、これを文書管理システム9に出力して登録する。

(もっと読む)

存在証明システム、存在証明方法およびプログラム

【課題】2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

【解決手段】複数のユーザ端末と仲介者端末とからなる存在証明システムであって、複数のユーザ端末をグループ化して、仲介者端末が複数のユーザ端末の存在証明を行う。すなわち、2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

(もっと読む)

情報処理装置およびその方法

【課題】 乗算剰余テーブルのエントリ数を低減して、べき乗剰余を演算する。

【解決手段】 初期分割部12は、べき指数eを1ビットからビット長wの範囲で分割して複数のワードeiにする。選択部13は、ワードeiから所定のワードexを選択する。数列生成部14は、ワードexを含み、項の総数が2w-1以下の条件を満たす数列Fkを生成する。再分割部15は、ワードeiのうち、数列Fkに含まれないワードを前回の分割における範囲よりも1ビット少ない範囲で再分割する。乗算剰余テーブル算出部16は、数列Fkの各項をべき指数に含む乗算剰余テーブルMFkを算出する。べき乗剰余演算部17は、ワードei、ワードej、および、乗算剰余テーブルMFkを用いて、べき指数eに対するべき乗剰余Cを演算する。

(もっと読む)

情報処理装置、及び情報処理プログラム

【課題】長期署名の有効性を効率的に確認する。

【解決手段】長期署名グループは、長期署名一式データと情報ファイルから構成されている。長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを圧縮して1つのファイルとしたものである。情報ファイルには、長期署名一式データのハッシュ値、XAdESに用いられているATSの有効期限、失効情報の配布ポイントとATSのシリアル番号などが記録されている。ハッシュ値により長期署名一式データの非破壊性を確認し、有効期限によりATSの有効期限を確認し、失効情報の配布ポイントから失効情報を取り寄せてATSの有効性を確認することができる。

(もっと読む)

長期署名用端末、長期署名用サーバ、長期署名用端末プログラム、及び長期署名用サーバプログラム

【課題】ユーザ側に機密情報を保持したまま長期署名を行う。

【解決手段】クライアント端末3は、PDF文書と電子署名に用いる秘密鍵を長期署名サーバ2に渡さずに、長期署名サーバ2と通信しながらPAdESを生成することができる。PAdESとは、PDF形式のファイルに対して規定されている長期署名フォーマットである。クライアント端末3は、電子署名済みでタイムスタンプ発行前のCAdESを長期署名サーバ2に送信してCAdESへのタイムスタンプの発行を依頼する。クライアント端末3は、検証情報の収集を長期署名サーバ2に依頼して取得し、更に、署名済みPDF文書と検証情報の非改竄性を確認するための情報をこれらから生成して長期署名サーバ2に送信してDTSの生成を依頼する。

(もっと読む)

情報処理装置、情報処理方法、及びプログラム

【課題】コンテンツデータの生成者以外の第三者に公開されるコンテンツデータを保護することが可能な、新規かつ改良された情報処理装置等を提供する。

【解決手段】コンテンツシェアリングサーバ10は、ユーザ41からアップロードされたコンテンツに対するタイムスタンプをタイムスタンプ付与サーバ20に要求し、コンテンツデータにタイムスタンプが付与された場合に、コンテンツデータを第三者に公開する。

(もっと読む)

コンピュータ可読記憶媒体

【課題】自己保護文書(SPD)を提供する。

【解決手段】自己保護文書510には、実行可能コードセグメント512、権利及び許可セグメント514、及びコンテンツセグメント516を備え、実行可能コードセグメント512に、秘話解除エンジン528が含まれ、コンテンツセグメント516に保護コンテンツ522が含まれる。秘話解除エンジン528は、システムリソースを変更して、変更されたシステムリソースを用いて保護コンテンツからプレゼンテーションデータを生成可能である。

(もっと読む)

メールシステム、メール配信方法およびメール配信プログラム

【課題】簡易な方式でメーリングリストを用いて送信したデータの追跡が可能なメールシステムを提供する。

【解決手段】(1)原稿に対するスキャンと、メーリングリスト(ML)の宛先データの指定が実行される。(2)メーリングリスト(ML)の宛先データがメールサーバ4に問い合わせられる。(3)メーリングリスト(ML)の宛先データを取得する。(4)公開鍵サーバ6に個別宛先データ毎に登録された公開鍵データを問い合わせる。(5)公開鍵サーバ6から個別宛先データ毎の公開鍵データを取得する。(6)公開鍵データで個別宛先データ毎にスキャンした画像データを暗号化する。(7)暗号化ファイルデータは、個別宛先データに従ってメールサーバ8にメール送信される。

(もっと読む)

電子署名装置及び署名検証装置

【課題】ワークフロー中に発生したデータを文書ファイル自体で管理する。

【解決手段】所定の文書データに対するワークフローにおける各ワークの処理結果を受けて、文書ファイル管理手段122は、当該ワークのワークデータをワークフローデータ生成手段126に生成させ、生成したワークデータをメタデータとして当該ワークを開始した時点の所定文書データを含む文書ファイルに挿入した文書ファイルを生成し、所定の文書データとワークデータを含んだ文書ファイルを署名対象として電子署名手段123に電子署名要求を行い、その結果得られる電子署名データもメタデータとして挿入して文書ファイルを生成する。

(もっと読む)

データ処理装置及びデータ保管装置及びデータ処理方法及びデータ保管方法及びプログラム

【課題】確率的暗号を利用した秘匿検索を安全に高速化する。

【解決手段】利用者端末装置201は、保管対象の文書情報に対して指定された保管キーワードから一意に得られる乱数値をエントロピー符号化して、保管対象の文書情報に対応付けられるタグがデータセンター装置301で保管される際にタグに付される保管索引値を生成し、保管対象の文書情報とタグと保管索引値をデータセンター装置301に送信する。データセンター装置301では、保管索引値を用いてタグを分類、索引化することができ、確率的暗号を利用した秘匿検索を安全に高速化することができる。

(もっと読む)

時系列データのプライバシー保護アグリゲーション

【課題】ユーザのプライバシーを漏洩することなく、アグリゲータにユーザのデータを集め、プライベートストリームアグリゲーション(PSA)システムを構築する。

【解決手段】システムは、ユーザの組におけるローカルユーザのための秘密鍵を判定することによって開始する。ここでは、ユーザの組及びアグリゲータ104と関連付けられた秘密鍵の合計はゼロである。システムはまた、ローカルユーザと関連付けられたデータ値の組を選択する。そして、システムは、暗号化データ値の組を生成するように、一部において秘密鍵に基づいて個々のデータ値を暗号化し、ユーザの組と関連付けられた個々のデータ値を復号することなく、アグリゲート値を復号し、ユーザの組と情報授受する。システムはまた、アグリゲータ104に対して暗号化データ値の組を送信する。

(もっと読む)

通信装置およびセキュアモジュール

【課題】不正ソフトウェアによる正規の暗号鍵を用いた暗号化通信の防止を図ること。

【解決手段】通信装置101内のセキュアモジュール102は、暗号鍵Kをセキュアに管理している。セキュアモジュール102は、暗号化通信をおこなうプログラムの改ざんの有無を検出する。セキュアモジュール102は、改ざんされていない正規プログラムには暗号鍵Kを供するが、改ざんされた不正プログラムには暗号鍵Kを用いた暗号化通信ができないようにする。これにより、不正プログラムが送信内容を偽装したとしても、暗号鍵Kにより暗号化通信ができないため、安全な暗号化通信を担保できる。

(もっと読む)

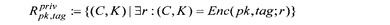

コミットメントシステム、コミットメント生成装置、コミットメント受信装置、その方法及びプログラム

【課題】新しいSSTC方式のコミットメントシステム等を提供する。

【解決手段】公開検証可能なタグベース鍵カプセル化メカニズムΠが定める関係Rprivpk,tagを

とする。コミットメント受信装置は暗号化アルゴリズムに対し公開鍵とタグ情報を与え、第一暗号文と第一鍵との組を生成する。コミットメント生成装置は第一暗号文を受信し、公開鍵とタグ情報を用いて、第一暗号文が真の暗号文であるか否かを検証し、真の暗号文である場合には、関係Rprivpk,tagのΣ−プロトコルに対するsimΣを計算し、コミットメント情報aをコミットメント受信装置に送信する。コミットメント受信装置はコミットメント情報を受信し、を格納しておき、秘匿情報を受信すると、関係Rprivpk,tagのΣ−プロトコルに対するΣvrfyを用いて、秘匿情報が変更されていないかを判定する。

(もっと読む)

関数暗号を用いた時限暗号システム、時限暗号方法、装置、プログラム

【課題】指定された復号基準時刻以降に生成された時刻トークンを用いて暗号文を復号できる時限暗号技術を提供する。

【解決手段】次のような暗号を利用して時限暗号を構成する。暗号は、公開パラメータpkとマスター秘密鍵skが定められており、KeyGen(sk,i)→ski(マスター秘密鍵skと情報iを入力とし、情報iに対応する秘密鍵skiを出力するアルゴリズム)と、Enc(pk,j,x)→cj(公開パラメータpkと情報jと平文xを入力とし、暗号文cjを出力するアルゴリズム)と、Dec(pk,ski,cj)→y(公開パラメータpkと秘密鍵skiと暗号文cjを入力とし、情報yを出力するアルゴリズム)を含み、情報iと情報jが関係Rを満たすときに情報yとして平文xを得る。情報iを時刻tを含む情報とし、情報jを復号アルゴリズムの実行の時的制限に係る予め定められた時間に関する情報t'を含む情報とする。

(もっと読む)

位置情報認証方法

【課題】その場に居ないと生成できない情報を利用することで位置情報を認証する位置情報認証方法を提案する。

【解決手段】通信ネットワークにそれぞれ接続された、ユーザ端末と、認証を行う認証局と、位置の基準となる基準局と、位置を測定できる電波航法手段と、を備える場合で、認証局は基準局の位置を把握し、1)ユーザ端末は認証局にその位置情報を伝送し、2)認証局は基準局に送信時間の暗号の生成を指示し、3)基準局は加法準同型暗号方式で第1暗号を生成してユーザ端末に伝送し、4)ユーザ端末は第1暗号を受信して、受信時刻を含む情報で第1暗号を変調して第2暗号を生成し、上記認証局に伝送し、5)認証局では、第2暗号を受信し復号して、送信時間と受信時間から基準局とユーザ端末間の信号遅れを見出し、該信号遅れを距離に換算し、位置情報との差が充分小さい場合に認証する。

(もっと読む)

101 - 120 / 1,953

[ Back to top ]