Fターム[5J104JA21]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号方式(一方向性関数も含む) (6,548) | 非対称暗号系(公開鍵暗号系) (2,367)

Fターム[5J104JA21]の下位に属するFターム

暗号の代数系を定義する群 (273)

安全性の根拠 (141)

Fターム[5J104JA21]に分類される特許

1 - 20 / 1,953

無線周波識別(RFID)認証およびそのための鍵配信システム

照合を提供する、通信端末機器、通信機器、電子カードおよび証明書を提供する方法

無線周波識別(RFID)認証およびそのための鍵配信システム

リンク・アクセスの制御方法、プログラム及びシステム

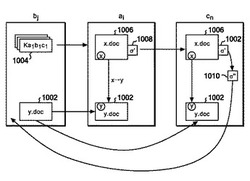

【課題】文書に挿入されるリンクによる他文書へのアクセス制御を、各コンテンツのオーナーの間の通信なく達成できる方法を提供する。

【解決手段】リンクの始点であるユーザAと、リンクの終点であるユーザBと、ビューワのユーザCからなる。各ユーザは秘密鍵と公開鍵をもち、公開鍵はユーザ間で共有されている。ユーザBは、ビューワとなるユーザCを選ぶ。ユーザBは、ユーザCの公開鍵と自分の秘密鍵を基に生成したプロキシー型署名付き暗号の鍵をユーザAの公開鍵で暗号化してユーザAに配布する。ユーザAは秘密鍵で復号し、プロキシー型署名付き暗号に基づく関数が利用可能になる。ユーザAはこの関数を用いリンクの情報を変換し、秘密鍵で署名してユーザCに送る。ユーザCは、ユーザAの公開鍵とユーザBの公開鍵を用いて署名を認証し、ユーザAが生成したリンクの情報を取り出し、秘密鍵で復号することによりリンク情報を得る。

(もっと読む)

コミットメントシステム、コミットメント生成装置、コミットメント検証装置、それらの方法及びプログラム

【課題】群構造維持の性質を有し、計算コストが小さいコミットメント方式を提供する。

【解決手段】コミットメント生成装置が、任意の元ta,tb,t(i)を選択し、ca=g(0)ta・Πi=1k g(i)t(i),cb=h(0)tb・Πi=1k h(i)t(i)∈G1,c(i)=m(i)・g2t(i)∈G2を含むコミットメントCを出力する。コミットメント生成装置は、da=g2ta∈G2,db=g2tb∈G2を含むデコミット鍵Dを出力する。コミットメント検証装置は、コミットメントCの入力を受け付け、メッセージm→、コミットメント鍵ck、及びデコミット鍵Dの入力を受け付け、関係e(ca, g2)=e(g(0), da)・Πi=1k e(g(i), c(i)/m(i))及びe(cb, g2)=e(h(0), db)・Πi=1k e(h(i), c(i)/m(i))の両方が満たされるかを検証する。

(もっと読む)

鍵交換システム、鍵交換装置、鍵生成装置、鍵交換方法、鍵交換プログラム

【課題】ランダムオラクルを仮定しない安全な鍵交換技術を提供する。

【解決手段】本発明の鍵交換システムは、少なくとも鍵交換装置αと鍵交換装置βとを備え、セッション鍵を交換する。本発明の鍵交換システムでは、鍵交換を行うユーザは、本来認証に用いる自分の属性集合S以外に、ダミー属性集合Wを用意し、生成した使い捨て署名の検証鍵の値にWを割り当てる。この時、ユーザは相手が満たすことを希望するアクセス構造Aに加えて、特定の検証鍵に対応したダミー属性集合Wが満たすようなアクセス構造を認証条件として加えて、鍵交換を行う。また、最後のセッション鍵の導出の時に、ランダムオラクルではなく、強ランダム抽出器と擬似ランダム関数を用いる。

(もっと読む)

暗号処理システム、暗号処理方法、暗号処理プログラム及び鍵生成装置

【課題】公開パラメータやマスター秘密鍵のサイズを小さくするとともに、ユーザへ与える秘密鍵の生成の処理や暗号化の処理にかかる時間を短くすることを目的とする。

【解決手段】鍵生成装置100は、各行各列に少なくとも1つは0以外の値を有する疎行列を用いて、公開パラメータやマスター秘密鍵となる基底Bと基底B*とを生成する。暗号化装置200は、基底Bにおけるベクトルであって、所定の情報を埋め込んだベクトルを暗号ベクトルとして生成し、復号装置300は、基底B*における所定のベクトルを鍵ベクトルとして、暗号ベクトルと鍵ベクトルとについてペアリング演算を行い暗号ベクトルを復号する。

(もっと読む)

情報処理装置、情報記憶装置、情報処理システム、および情報処理方法、並びにプログラム

【課題】コンテンツの不正利用を効果的に防止する装置、方法を提供する。

【解決手段】コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは発行日時情報と、ファイル生成装置である暗号化コンテンツ署名発行装置の証明書を格納したファイルであり、コンテンツ再生可否判定処理において、暗号化コンテンツ署名発行装置証明書に記録された有効期限と暗号化コンテンツ署名ファイルの発行日時情報とを比較し、暗号化コンテンツ署名発行装置証明書の有効期限が、暗号化コンテンツ署名ファイルの発行日時より前である場合は、暗号化コンテンツの復号および再生処理を行わず、前でないことを確認した場合に限り、暗号化コンテンツの復号および再生処理を実行する。

(もっと読む)

分散アクセス制御機構及び分散アクセス制御方法、並びに、分散アクセス制御プログラム及び分散アクセス制御プログラムを記録した記録媒体

【課題】パスワード認証を用いることができる分散アクセス制御機構を提供する。

【解決手段】分散アクセス制御機構は、それぞれ固有のノードIDが設定され、互いに接続された複数のノード1nacを備え、分散ファイルシステム10に対するアクセスを制御する。ノード1nacは、ノード秘密鍵Knprとノード公開鍵Knpbとの鍵ペアを有する。ノード1nacは、委譲元の権限証明書Cに基づいて新たな権限証明書Cの発行を指示されると、新たな権限証明書Cに対して、新たな権限情報と、パスワードを一方向性ハッシュ関数を用いて一方向化し、ノード1nacが有するノード公開鍵を用いて暗号化したパスワード認証用の公開認証情報とを設定して、新たな権限証明書Cを発行する。

(もっと読む)

暗号通信装置および鍵交換の実行方法

【課題】ソフトウェア処理による鍵交換性能を向上させると共に、鍵交換処理の遂行が他の処理を阻害する事態を回避できる鍵交換の実行方法および暗号通信装置を提供する。

【解決手段】マルチタスクオペレーティングシステムの暗号通信装置10がアイドルタスク(105)において鍵交換プロトコルで用いる公開情報(DH生成情報)を生成し、公開情報を保持するDHバッファ(104)と、を有する。さらに装置制御タスク(103)が当該暗号通信装置の負荷状態に応じてDHバッファに保持される公開情報の数を変化させ鍵交換の実行を制限する。

(もっと読む)

分散アクセス制御方法

【課題】複数の権限証明書の有効性を検証する際の通信コストを極力少なくすることができる分散アクセス制御方法を提供する。

【解決手段】分散アクセス制御機構10acにおける全てのノード1nacは、ルート証明書が無効化された場合、無効化されたルート証明書を登録する。ルート証明書を委譲元として発行された権限証明書以降のいずれかの権限証明書が無効化された場合、ルート証明書を委譲元として発行された権限証明書以降のいずれの権限証明書であっても、ルート証明書を委譲元として発行された権限証明書の特定情報に基づいて決定した特定のノード1nacに登録する。クライアント3a〜3cから操作要求に前記権限証明書を添えていずれかのノード1nacに送信する際に、特定のノードにアクセスさせる。

(もっと読む)

通信装置及びその制御方法

【課題】 証明書のインストールページは、機器の管理者のみが使用できるべきものであるが、一般ユーザによる証明書インストールページへのアクセス制限を行うことができなかった。

【解決手段】 デフォルトで記憶した自己署名証明書を使用した通信でログインしたユーザが管理者であるか、一般ユーザであるかを判定し、ユーザが管理者であると判定すると、当該ユーザにCA署名証明書インストールページを返し、そのユーザが一般ユーザであると判定すると、当該ユーザにエラーページを返す。

(もっと読む)

再暗号化システム、再暗号化装置及びプログラム

【課題】利便性とセキュリティを両立させる。

【解決手段】実施形態の再暗号化システムは、ファイル共有装置及び再暗号化装置を備えている。前記ファイル共有装置は、ファイル要求を前記クライアント装置から受けると、前記ファイル要求内のファイル名に基づいて第1暗号化ファイルを取得し、前記第1暗号化ファイルを含む再暗号化要求を前記再暗号化装置に送信する。前記再暗号化装置は、前記再暗号化鍵に基づいて前記再暗号化要求内の第1暗号化ファイルを前記第2暗号化ファイルに再暗号化し、前記第2暗号化ファイルを前記ファイル共有装置に送信する。前記ファイル共有装置は、当該第2暗号化ファイルを前記クライアント装置に送信する。前記クライアント装置は、前記ファイル共有装置から受けた第2暗号化ファイルを前記メンバの公開鍵に対応する秘密鍵に基づいて復号することにより、前記ファイルを得る。

(もっと読む)

電子商取引支援システム

【課題】電子商取引に係る金融決済を行う毎に、ユーザが金融決済に用いるICカードを用意しなければならない不便さを解消できるシステムを提供する。

【解決手段】ユーザ端末3は、署名データ送信要求を認証サーバ5から受けると、ユーザ端末3が記憶している署名データを認証サーバ5へ送信し、署名データ生成要求を認証サーバ5から受けると、認証サーバ5から受信した認証シードを用いてICカード2が生成した署名データを記憶すると共に、該署名データを認証サーバ5へ送信する。認証サーバ5は、電子商取引サーバ4から認証要求を受けると、ユーザ端末3から取得した署名データの有効性を確認し、有効性が無い場合は、認証シードを含む署名データ生成要求をユーザ端末3に対して送信して署名データをユーザ端末から再取得した後、ユーザ端末3から取得した署名データを復号して得られた認証シードを照合する。

(もっと読む)

暗号化プログラム、復号化プログラム、暗号化方法、復号化方法、システムおよびコンテンツの生成方法

【課題】暗号化データが解読困難性を有しつつ、暗号化処理または復号化処理の処理コストが抑制されること。

【解決手段】サーバ2は、生成部8aと、第1の暗号化部8cと、第2の暗号化部8dとを有する。生成部8aは、暗号化対象のファイルに含まれる第1のデータ部分のうちの所定のデータと、データサイズを示すサイズ情報とを関連付けた情報を生成する。第1の暗号化部8cは、第1のデータ部分を第1の鍵を用いて暗号化する。第2の暗号化部8dは、暗号化対象ファイルに含まれるサイズ情報に示されるデータサイズの第2のデータ部分を第2の鍵を用いて暗号化する。

(もっと読む)

通信管理装置

【課題】外部装置との通信における情報の漏えいおよび改ざんなどを防止するとともに、装置内部で改ざんなどの異常が生じた情報が外部装置に送信されることを防止することが可能な通信管理装置を提供する。

【解決手段】各個別ECU20にメッセージ加工部21を設け、車外インフラ40に送信すべき情報を含むメッセージを、予め定める加工ルールに従って加工し、個別側車内LAN通信部22によって車内LAN30を介して充放電制御ECU10の制御側車内LAN通信部14に送信する。充放電制御ECU10に検出部13を設け、制御側車内LAN通信部14で受信したメッセージを、予め定めるチェックルールに従って加工して検査し、異常の有無を検出する。

(もっと読む)

認証管理装置および認証管理方法

【課題】時刻認証された電子データの長期の保存により適した認証管理技術を提供する。

【解決手段】電子ファイル104が存在していた時刻の認証を時刻認証と呼ぶ。認証管理装置100は、ユーザから電子ファイル104を取得するデータ取得部と、電子ファイル104のファイル名を含む台紙ファイルに、電子ファイル104を関連付けることによってクリッピングPDFファイルを生成する合成部と、クリッピングPDFファイルが時刻認証された場合、認証時刻の情報とクリッピングPDFファイルのハッシュ値とを含む新規認証トークンを、時刻認証されたクリッピングPDFファイルに付加する時刻認証情報付加部と、新規認証トークンが付加されたクリッピングPDFファイルを保持するデータ保持部と、クリッピングPDFファイルに新規認証トークンが付加されると、時刻認証の完了をユーザに通知する通知部と、を備える。

(もっと読む)

暗号化装置、復号装置、および画像形成装置

【課題】 暗号化方式を判別するための拡張子をファイル名に付けない場合でも、暗号化されたデータファイルを短時間で正確に復号可能とする。

【解決手段】 暗号化の場合、暗号化部22,42は、所定の暗号化方式でデータファイルを暗号化して暗号化データを生成し、管理データ付与部23,43は、暗号化方式に対応するキーワードを含めた管理データを生成し、その管理データを暗号化データに付加して暗号化後のデータファイルを生成する。復号の場合、管理データ抽出部24,44は、暗号化後のデータファイルの所定の位置から管理データを抽出し、復号部25,45は、抽出された管理データ内の所定の位置にあるキーワードに対応する暗号化方式を特定し、特定した暗号化方式に対応する復号方式で暗号化後のデータファイルのうちの管理データ以外の部分(つまり、暗号化データ)を復号する。

(もっと読む)

マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステム

【課題】

マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステムを提供する。

【解決手段】

マネージャビリティエンジン(ME)は、起動前認証中にユーザから認証応答を受信し、該ユーザをキー配布センター(KDC)に登録することで、該ユーザが既にパーソナルコンピュータ(PC)に真のユーザであることを首尾良く証明していることを差し示す。KDCはMEに、キー暗号キー(KEK)の形態のシングルサインオン信用証明を提供する。KEKは、後に、企業サーバへの安全なアクセスを構築するために使用される信用証明を取得するためにPCによって使用され得る。

(もっと読む)

データ管理システムおよびその方法

【課題】持ち出したデータの安全性を確保することができ、持ち出したデータを失くしてしまった場合にも、第三者に対してデータの状態の説明を可能とする。

【解決手段】端末装置は、業務を遂行するアプリケーション、アプリケーションで利用されるデータを保管するデータ保管部、データの状態および端末装置の状態を管理する自端末管理部、端末通信部を有し、携帯端末装置は、携帯端末通信部、暗号化鍵と状態情報に対する署名を生成するための署名鍵とを保管する鍵保管部、暗号化鍵によりデータを暗号化する暗号処理部、第暗号化鍵により暗号化されたデータを復号する復号処理部、データまたは状態情報に基づいて端末装置の状態を管理させる他端末管理部、状態情報を署名鍵により署名し、証拠データを保管する証拠保管部、を有し、検証装置は、ネットワークを介して証拠データに対して付与された署名値を検証する署名検証部、を有する。

(もっと読む)

1 - 20 / 1,953

[ Back to top ]