Fターム[5J104NA35]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | カード (983) | ICカード (772)

Fターム[5J104NA35]に分類される特許

41 - 60 / 772

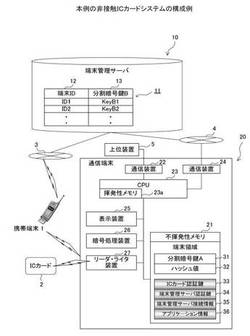

ICカードシステム、その通信端末、携帯端末

【課題】ICカード秘匿鍵等に関する耐タンパ性をハードウェア的に確保する必要なく安価に構築できる。

【解決手段】各通信端末20の不揮発性メモリ21には、ICカード2との通信に必要な秘匿鍵等を暗号鍵によって暗号化されたICカード認証鍵33等が記憶されており、更に上記暗号鍵を分割して生成された複数の分割暗号鍵の一方(分割暗号鍵A31)が記憶されている。また、上記複数の分割暗号鍵の他方(分割暗号鍵B)は端末管理サーバ10に記憶されている。通信端末20の運用開始時に、携帯端末1を介してサーバ10から分割暗号鍵Bを取得することで上記暗号鍵を復元し、以って上記暗号化されたICカード認証鍵33を復号する。

(もっと読む)

情報処理システムおよび情報処理方法

【課題】情報を暗号化して受け渡しする際の秘匿化のレベルを高めるとともに、受け手側での情報検索を容易化することのできる情報処理システムおよび情報処理方法を提供する。

【解決手段】第1の情報処理手段は、一対の公開鍵および秘密鍵を生成する手段と、入力される情報を公開鍵を用いて暗号化する手段と、暗号化された情報と公開鍵とを第2の情報処理手段へ送信する手段と、公開鍵と秘密鍵とを物理的な媒体に出力する手段とを含み、第2の情報処理手段は、第1の情報処理手段から送信された暗号化された情報を公開鍵と関連付けて記憶する手段と、物理的な媒体から公開鍵および秘密鍵を取得する手段と、取得された公開鍵に関連付けられた暗号化された情報を読出す手段と、読出された暗号化された情報を対応する秘密鍵を用いて復号する手段とを含む。

(もっと読む)

セキュリティシステム、認証装置、認証トークンのセット、認証方法、認証プログラム、及び認証トークン用アプリケーションプログラム

【課題】 複数段階の認証処理を行うセキュリティシステムにおいて、その安全性を損なうことなく、操作性を向上することが可能なセキュリティシステム等を提供する。

【解決手段】 セキュリティシステム1は、第1の認証トークンと第2の認証トークンとで共通の署名鍵を保持し、認証装置と第2の認証トークンとで認証鍵を保持する。第1の認証トークンにてPIN認証が成功すると、第1の認証トークンは署名鍵を用いて署名データを生成し、その署名データが第2の認証トークンへ渡される。第2の認証トークンでは署名データを用いて署名鍵の一致を検証し、一致が検証されればPIN認証成功状態を引き継ぐ。認証装置4と第2の認証トークンとの間でも認証処理が行われ、安全にPIN認証状態を引き継ぎつつPIN入力の回数を削減できる。

(もっと読む)

認証システム、認証方法、認証サーバ、認証プログラム

【課題】認証時にユーザからの暗証番号の入力がなくとも生体認証によって認証を行う際の処理負荷を低減し、効率良く認証処理を行う。

【解決手段】登録端末が、IC媒体に記憶されているフリーデータを読み出し、ユーザから暗証番号と生体情報との入力を受け付けて登録要求を認証サーバに送信し、利用端末が、IC媒体に記憶されているフリーデータを読み出し、ユーザの生体情報の入力を受け付けて認証要求を認証サーバに送信し、送信した認証要求に応じて認証サーバから暗証番号が含まれる認証結果を受信した場合、暗証番号をIC媒体に入力してIC媒体に認証処理を行わせ、認証サーバが、登録端末から送信される登録要求を記憶し、利用端末から送信される認証要求に対応する生体情報を読み出して生体認証処理を行い、認証成功と判定した場合、生体情報に対応する暗証番号を読み出して認証結果を利用端末に送信する。

(もっと読む)

暗号化フラッシュドライブ

【課題】本発明はメモリモジュールと、暗号化システムと、スイッチ装置とを含む暗号化フラッシュドライブを提供する。

【解決手段】本発明のフラッシュドライブにおいて、メモリモジュールは、内表面に少なくともメモリチップ及び制御デバイスを設けられる基板と、複数の金属コンタクトポイントを有する。暗号化システムは、少なくとも一つのパブリックエリア、少なくとも一つのプライバシーエリア及びパスワードセッティングモジュールを含んでセッティング、入力及びパスワード解除として使用されるパブリックプログラムを含み、メモリチップに収納され、制御デバイスに電気的接続される。なお、スイッチ装置は、メモリモジュールの制御デバイスに電気的接続される。従って、デジタルデータを秘密する機能、デジタルデータを保護可能での安全性を有する。

(もっと読む)

画像形成装置、認証システム。画像形成装置の制御方法及び制御プログラム

【課題】ユーザが常時携帯しているICカードに装置の使用権限の認証機能を持たせる場合において、カード再発行時の管理者の負担を軽減すると共に、迅速に装置の使用を可能とすること。

【解決手段】ICカードから読み取られたカードIDを含むカード切り替えチケットの情報を生成するチケット管理部164と、指定された発行先にカード切り替えチケットの情報を送信するチケット発行部165と、ICカードの更新の申請を受け付け、新たなICカードのカードID及び既に生成されて格納されているチケット情報(発行先)を取得するカード情報取得部161及び更新申請受付部163と、取得されたチケット情報(発行先)を認証するチケット認証部162と、認証結果に基づき、更新前のICカードのカードIDを新たなICカードのカードIDにより更新することを特徴とする。

(もっと読む)

ICカード読取システム及び運行管理システム

【課題】ICカードの認証の際に、情報漏洩をより確実に抑えつつ、容易且つ迅速に暗証番号の入力作業を行うことができ、更には、誤入力を効果的に防止し得るシステムを提供する。

【解決手段】ICカード読取システム1は、暗号化情報が記録された一部非公開コードCと、暗号化された個人識別情報が記録されたICカード5と、一部非公開コードC及びICカード5を読取可能な読取装置2とを備えている。更に、読取装置2には、解読キー記憶手段と、一部非公開コードCを読み取ることで暗号化情報を取得し、ICカード5を読み取ることで個人識別情報を取得する情報取得手段と、その取得された暗号化情報を解読キー記憶手段に記憶される解読キーに基づいて解読する暗号化情報解読手段と、暗号化情報解読手段によって解読で取得された解読データに基づき個人識別情報を解読する個人識別情報解読手段とが設けられている。

(もっと読む)

通信装置、通信方法、及び、通信システム

【課題】セキュリティを確保しつつ、無線タグの小規模化、及び、低コスト化を図る。

【解決手段】無線タグ20は、メモリ部24に記憶された、データがメモリ部24に書き込まれるごとに規則的に値が更新されるシーケンスナンバを、リーダライタ10に送信する。リーダライタ10は、シーケンスナンバに基づく値と、書き込み対象データとを用いて、第1の暗号化データを生成し、無線タグ20に送信する。無線タグ20は、シーケンスナンバに基づく値と、書き込み対象データとを用いて、第2の暗号化データを生成し、第1の暗号化データと第2の暗号化データとが一致する場合、書き込み対象データを、メモリ部24に書き込み、シーケンスナンバを更新する。本発明は、例えば、近接通信を行うリーダライタや無線タグ等に適用できる。

(もっと読む)

保護回路と半導体装置及び電子機器

【課題】従来はシールド線を部分的に切断又は剥離後、FIB加工等や適当な手段で物理解析を阻害しない迂回経路でシールド線に再接続する、あるいは外部から導体路をバイパスとしてシールド線に接続し、検出機能を無効にするような不正手段には脆弱であった。

【解決手段】半導体装置上の保護すべき領域を覆うように配線されかつ始点から終点に至る経路を1つのみ有する少なくとも1つのシールド線5を形成し、信号発生器2よりシールド線5に電気信号を与え、シールド線5に与えられた電気信号の変化を捉えたことを検出信号として出力する複数の検出器3を前記電気信号の変化が順番に伝播するように分散配置し、前記検出信号は判定器4に出力した順番に入力され前記検出信号の出力結果と前記検出信号が出力した順番とに基づいてシールド線5の状態を判定し、不正検知信号A1を出力することで、シールド線5の改竄を検出する保護回路を搭載する。

(もっと読む)

ICカードを利用した認証方法

【課題】

複数の認証アプリケーションのいずれを用いるかを選択するに当たり、利用しようとするサービス以外に対応付けられた他の認証アプリケーションを利用することで、効率的に複数の認証アプリケーションを用いることを目的とする。

【解決手段】

上記の目的を達成するために、本発明では「セキュリティレベル」を用いて、認証アプリケーションを特定する。すなわち、認証に用いる認証情報を、認証の要求の程度を示す認証要求レベル、登録者を示す情報およびサービス種別を含むセキュリティレベルと対応付けてICカードに格納しておき、認証要求レベルを含む認証要求を受付けた場合、上記セキュリティレベルを用いて利用すべき認証情報を特定する。

(もっと読む)

認証装置、認証システム、認証方法および認証プログラム

【課題】 個々のRPがエンドユーザの認証を要求する際に、エンドユーザがパスワードを入力しなくとも認証を遂行できる認証システムを提供する。

【解決手段】 認証結果を利用してサービスを提供するサービスサイトに対して認証を要求するユーザエージェントの認証を実施する認証装置であって、サービスサイトからユーザ識別子を含む認証要求を受信するのに応じて、認証要求に基づいてユーザエージェントがトークンを利用可能か否かを判定する判定手段と、判定の結果に応じて生成した認証子要求を、ユーザエージェントに送信する認証子要求生成手段と、予めユーザエージェントに関連付けて発行された認証子とユーザ識別子と、ユーザエージェントから受信した認証子とユーザ識別子とに基づいて、ユーザエージェントの認証を実施すると共に、認証結果をサービスサイトに返信する認証手段とを備える。

(もっと読む)

認証システム及び端末装置及びアイシーカード及びコンピュータプログラム及び認証方法及びコマンド送信方法

【課題】利用者認証情報の漏洩を防ぐ。

【解決手段】端末側鍵共有部102とカード側鍵共有部202とが共有鍵Kを生成する。カード認証情報生成部206がカード認証情報732を生成する。カード検証部106がカード認証情報を検証する。検証成功の場合、verifyPINコマンド化部111(利用者認証コマンド生成部)がverifyPINコマンド(利用者認証コマンド)を生成し、暗号化部112(利用者認証暗号化部)が共有鍵Kで暗号化する。復号部211(利用者認証復号部)が共有鍵Kで復号し、ICカード処理部212(利用者認証部)がPIN情報を検証する。

(もっと読む)

認証処理装置、認証処理方法、認証処理プログラム、処理システム、及び現金自動預け払い機

【課題】中央処理装置の偽装、又はSAMの入出力ポートの状態の不正な変更等があった場合でも、周辺装置の誤動作を防止する。

【解決手段】中央制御装置からの認証用コマンドに応じて認証処理を実行し、その認証結果を前記中央制御装置に出力する認証処理装置は、複数の鍵識別子と、各前記鍵識別子に対応する各暗号鍵データを予め記憶する暗号鍵データ記憶手段を備え、認証データを含む認証用コマンドが認証処理用入出力ポートを介して入力された場合に、直前に実行された前記認証処理の内容に基づいて前記鍵識別子を特定し、当該鍵識別子に対応する暗号鍵データを前記暗号鍵データ記憶手段から取得し、前記取得された暗号鍵データと、前記入力された認証用コマンドに含まれる認証データとを用いて認証処理を実行し、前記認証処理が成功した場合には、当該認証処理に関係する周辺装置用入出力ポートから周辺装置を動作させる動作信号を出力させる。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】ICカードで提供されるサービスの充実を実現する。

【解決手段】ICカード12にICシール13が貼付される。ICカード12は、ICシール13に保持されているデータを読み出すときに用いられる鍵や、ICカード12自身が保持しているデータを読み出すときに用いられる鍵を読み出すときに用いられる鍵を保持している。ICシール13は、ICカード12に記憶されているデータを読み出すときに用いられる鍵を保持し、データを保持している。リーダライタ11は、ICカード12とICシール13とそれぞれ通信を行い、鍵を取得し、ICカード12またはICシール13と必要なデータの読み書きを行う。本発明は、非接触で通信を行うICカードやリーダライタに適用できる。

(もっと読む)

ICカード及びICカード用コンピュータプログラム

【課題】ICカードを利用する取引処理の間に,ユーザが入れ替わった場合,それ以降の取引処理の実行を防止できるICカードを提供する。

【解決手段】ICカード2は,端末装置3が協働して取引処理を実行している間,ICカード2に備えられた認証センサ22からユーザの認証データを一定時間毎に取得し,端末装置3からコマンドを受信した後に認証センサ22が読み取った認証データの認証の成功した場合のみ該コマンドを実行する。

(もっと読む)

情報処理装置及び方法、並びにプログラム

【課題】セキュアエリアを有しない情報処理装置であっても他の情報処理装置を低コストで安全に認証することができるようにする。

【解決手段】 パーソナルコンピュータ71は、チャンレジCkとレスポンスRkとの組み合わせがn通り格納されているリスト81を保持する。パーソナルコンピュータ71は、i番目のチャレンジCiを選択してICカード72に送信する。ICカード72は、チャレンジCiを復号化し、算出値Aiを得る。ICカード72は、算出値Aiを暗号化し、暗号化された算出値Aiを、レスポンスRとしてパーソナルコンピュータ71に送信する。パーソナルコンピュータ71は、i番目のレスポンスRiをリスト81から選択し、レスポンスRとレスポンスRiとを比較する。レスポンスRとレスポンスRiとが一致する場合、パーソナルコンピュータ71は、ICカード72を認証する。本発明は、ICタグに適用することができる。

(もっと読む)

情報処理システム、情報処理サーバ、情報処理方法及び情報処理プログラム等

【課題】ICカードが備える機能を簡便な手続で実行することができる情報処理システム、情報処理サーバ、情報処理方法及び情報処理プログラムを提供する。

【解決手段】システム制御部は、ネットワークを介して接続される携帯電話機2からICチップ識別情報と、SIM番号を受信し、受信したICチップ識別情報とSIM番号とを対応付けて登録情報として記憶し、新たに認証処理を行う場合には、SIM番号に基づいて認証処理を行う。

(もっと読む)

電子署名によるPL保険適用基準判定システム

【課題】PL法で製造者が負担する物品の交換や修理等で発生した費用を保険で補填する場合の客観的な基準を決める。

【解決手段】保険契約者(1)のDNA情報から生成した公開鍵暗号方式での私有鍵情報(3)を用意する。物品(5)に固有のID情報(6)を施す。該ID情報に該保険契約者の該私有鍵情報による電子署名(7)をして該物品用のディジタル署名情報(9)とする。該ディジタル署名情報を該物品に付与して該保険契約者とPL保険会社(10)との間で被保険物(5a)とする。該ディジタル署名情報の是非は、自身の記憶部(12)に該保険契約者の公開鍵情報(13)を記憶している証明用のコンピュータ(11)が、該公開鍵情報による該ディジタル署名情報の復号化の可否で判定する。判定が是の場合、該PL保険会社が該保険契約者に保険金の支払をする。製造責任者(2)の私有鍵情報(4)を併用すると、該ディジタル署名情報の秘密性が一層高まる。

(もっと読む)

メモリ装置、ホスト装置、およびメモリシステム

【課題】ホストの属性情報を識別でき、アクセス可能な秘密エリアを限定することが可能なメモリ装置、ホスト装置、およびメモリシステムを提供する。

【解決手段】証明書を検証するための認証局の公開鍵情報を格納し、機密性を保証すべきデータを格納する秘密エリアを含む記憶部23と、記憶部23へのアクセスを受信情報に応じて制御する制御部21と、を有し、受信情報は、認証局で認証された証明書情報にアクセス制御情報を付加した情報を含み、制御部21は、公開鍵で証明書の検証を行い、アクセス制御情報を識別し、上記記憶部内のアクセス可能な秘密エリアを制限する。

(もっと読む)

個人向けホワイトボックス・デスクランバー

【課題】不正に取得されたキーが、暗号文の解読のための未承認のホワイトボックスデスクランバーで使用されることを防止する。

【解決手段】個人向けホワイトボックスデスクランバー311を備えた受信器111が提案される。典型的には個人向けホワイトボックスデスクランバー311は難読化されたソフトウェア・モジュールとして実施される。受信器311には保安クライアント211が通信可能に接続されデスクランブル機能を実現するためのキー関連データを提供する。個人向けデスクランバー311のデスクランブリング処理の一部が保安クライアント211の事前処理モジュール811で実施される。典型的には保安クライアント211はスマートカードで実施され、事前処理モジュール811は保安クライアント211上で動作する難読化されたソフトウェア・モジュールとして実施される。

(もっと読む)

41 - 60 / 772

[ Back to top ]