Fターム[5B017BB03]の内容

Fターム[5B017BB03]に分類される特許

81 - 100 / 310

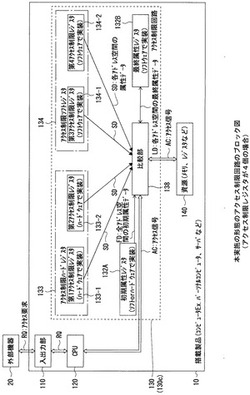

アクセス制限回路

【課題】従来よりも小規模な構成で、メモリ資源に格納されているデータを秘匿する。

【解決手段】比較部138は、初期属性レジスタ132Aにアクセス禁止属性の空間として保存された全アドレス空間に対して、任意の時点で改変不能にすることができるハードウェアで実装されたアクセス制限ハードレジスタ133に保存された範囲をアクセス許可属性の空間の範囲として設定し、さらに、このアクセス許可属性の空間の範囲内で、適宜改変することができるソフトウェアで実装されたアクセス制限ソフトレジスタ144に保存された範囲をアクセス禁止属性の空間の範囲として設定することによって、アクセス可能なアドレスの範囲を設定し、アクセス信号が指定するアドレス空間とアクセス可能なアドレスの範囲とを比較して、アクセス信号が指定するアドレス空間がアクセス可能なアドレスの範囲内にある場合に、アクセス信号をメモリ資源へ出力する。

(もっと読む)

ハードウェアデータ保護装置

装置が記憶デバイスコントローラと記憶デバイスとの間に接続され、コンピューティングシステムとオペレーティングシステムに独立なコンピューティングスシステムのユーザにとって透過的な方式でデータ記憶デバイス保護を提供する。装置は、1つの記憶デバイスの内容を読み出し専用にすることによって、その実行および、権限のないまたは意図していないユーザのデータ変更を防止することによって、ユーザを悪意のあるコードから保護する。装置の全ての動作は、インストールされたオペレーティングシステムとは独立して、コンピューティングシステムおよびユーザには見えない。装置は、スイッチまたは他の手段によって無効にされうる。これが起きた場合には、その効果は、仮に装置がコンピューティングシステムから物理的に除去されたとした場合と同じになる。  (もっと読む)

(もっと読む)

電子機器装置の不正取り外し検知方法

【課題】整備作業者のヒューマンエラー等によって、機密データが消去されるのを防ぎ、ひいては保守・整備等における作業性を高める。

【解決手段】上位装置2からのコマンドを受信して、そのコマンドに従って処理を実行する電子機器装置(カードリーダ1)の不正取り外し検知方法であって、電子機器装置は、機密データを含む電子情報が格納されるRAM11と、電子機器装置の不正な取り外しを検知する検知手段(切替回路15等)と、検知手段からの信号に基づいて、RAM11への電源供給を遮断する電源制御IC13と、RAM11とは別個独立であって、電源制御IC13による電源供給の遮断があっても格納データが消去されないRAM12と、を有し、RAM11に格納されている機密データがRAM12に複製された後、検知手段が有効化される。

(もっと読む)

表示装置および表示方法

【課題】 第三者が会議室などに入室しても表示画面に表示される情報の第三者への漏洩を防止することができる表示装置および表示方法を提供する。

【解決手段】 入退室監視部21は、入室する人を特定するための特定情報たとえば社員コードを取得し、取得した社員コードを会議監視部14に送る。会議監視部14は、入退室監視部21から受け取った社員コードが、会議室予約部11によって記憶される会議室予約情報に登録されている社員コードであるか否かを判定する。受け取った社員コードが会議室予約情報に登録されていないと、第三者が会議室に入ったと判断し、表示部30に表示する情報を非表示状態にするように、表示監視部33に指示する。表示監視部33がその旨を表示制御部34に指示すると、表示制御部34は、表示部31の表示画面のうち、制限決定領域に表示する情報を、入室した第三者に見えない状態にする。

(もっと読む)

マルチコアシステム

【課題】高いセキュリティ性を維持しつつメモリ保護領域への各コアのアクセス権限を動的に変化させることを可能とする。

【解決手段】マルチコアシステムは、メモリの保護領域に対する各コアのアクセス権限に関する情報を保持するアクセス設定情報部と、アクセス設定情報部で保持されるアクセス設定情報に応じて各コアによるメモリの保護領域へのアクセスを制限又は許可するメモリ保護部と、アクセス設定情報部にて保持されるアクセス設定情報を変更する保護管理部と、所与の識別情報を保持する不変情報保持部とを備え、アクセス設定情報部は、保護管理部からの識別情報が不変情報保持部内の所与の識別情報と対応した場合に、アクセス設定情報への保護管理部のアクセスを許可し、保護管理部からの識別情報が所与の識別情報と対応しなかった場合に、アクセス設定情報への保護管理部のアクセスを制限する。

(もっと読む)

読み出し専用インターフェースを有する記憶装置、その方法及びそのプログラム

【課題】電子計算機管理者若しくは特定の電子計算機によってのみデータ更新がされ、利用者及び他電子計算機による誤ったデータ消失操作やデータ改竄操作はハードウェアレベルで禁止する。

【解決手段】配信サーバ及び更新サーバと接続され、第1の記憶装置及び第2の記憶装置並びに読み出し専用インターフェースを有する記憶装置において、前記配信サーバはネットワークと接続させる。前記配信サーバからは前記第2の記憶装置に格納されているデータの読み込みが可能とする。前記配信サーバからは前記第2の記憶装置に格納されているデータの更新はできないこととする。

(もっと読む)

電子制御装置

【課題】内部回路への不正アクセスを物理的に防止して、セキュリティを向上させることができる電子制御機器を提供すること。

【解決手段】プリンタに搭載した電子制御装置10に、内部回路11のパルス出力ポート16からHパルスを印加し、インターフェース12と接続部13に電圧を印加して内部回路11へのアクセスを禁止する電子回路15を結線部14に設ける。電子制御装置10は、例えば、プリンタ製造工程において、パルス出力ポート16からLパルスを出力し、接続部13に接続した外部装置が内部回路11へアクセスすることを許容する。一方、電子制御装置10は、プリンタ出荷後において、パルス出力ポート16からHパルスを出力し、接続部13に接続した外部装置が内部回路11へアクセスすることを禁止する。

(もっと読む)

記録制御装置、ワンタイム記録メディア、記録システム、記録メディア制御方法及びプログラム

【課題】ワンタイム記録メディアの書込禁止/禁止解除設定を、当該記録メディアの使用状態に応じて適切に自動制御すること

【解決手段】記録制御装置10は、複数タイプの記録メディア20を着脱可能な少なくとも1つの装着部11に装着された記録メディア20から、当該記録メディア20の属性情報を読み出す属性情報読出部111と、属性情報に基づいて、当該記録メディア20が、データを一度だけ書き込み可能なワンタイム記録メディア1であるか否かを判別するメディア判別部112と、当該記録メディア20が、予め書込禁止状態に設定されたワンタイム記録メディア1である場合に、書込禁止状態を解除するための解除コマンドをワンタイム記録メディア1に送信するコマンド送信部113と、を備える。

(もっと読む)

装置アービトレーション・レベルを使用し、1つの端末ブリッジにつき複数のIOAを可能にする、LPAR環境におけるDMAウィンドウ

【課題】論理分割システム内の1つのOSイメージにより使用されるI/Oが、システム内の別のOSイメージに属するデータを破壊またはフェッチすることを防止する方法、システム及び装置を提供する。

【解決手段】論理分割データ処理システムは複数の論理区画、複数のオペレーティング・システム(OS)、複数のメモリ・ロケーション、複数のI/Oアダプタ(IOA)、及びハイパバイザを含む。オペレーティング・システム・イメージの各々は、論理区画の異なる1つに割当てられる。メモリ・ロケーションの各々、及び入出力アダプタの各々が論理区画の1つに割当てられる。ハイパバイザが、入出力アダプタの各々にI/OバスDMAアドレス範囲を割当てることにより、直接メモリ・アクセス(DMA)操作の間に、1論理区画内の入出力アダプタと、他の論理区画に割当てられたメモリ・ロケーションとの間のデータの伝送を防止する。

(もっと読む)

耐タンパリング構造

【課題】 既存の保護すべきユニットに対して後付けで適用でき、優れた耐タンパリング性能を有する耐タンパリング構造を提供する。

【解決手段】 FPC10は、内側面11の略全面に亘って延びるように形成された内側配線パターン21と、外側面12の略全面に亘って延びるように形成された外側配線パターン22とを含んでいる。FPC10の他端10b側の内側配線パターン21は、FPC10の他端10bがFPC10の一端10a側に接着された補強板40aにオーバーラップしたときに、FPC10の一端10a側の外側配線パターン22に接続される。内側配線パターン21および外側配線パターン22の個々ならびに相互の断線や短絡に基づいてタンパリング行為を検出する。

(もっと読む)

電子機器および電子機器のメモリアクセス許可判別方法

【課題】電子機器側の基板に実装された不揮発性メモリに対して、セキュリティも確保しながら簡易にデータの書き込みが可能な不揮発性メモリのデータ書き込み装置、データ書き込み方法およびデータ書き込みプログラムを得ること。

【解決手段】電子機器の基板に実装されたNOR型フラッシュメモリ204は、図示しないコネクタを介して外部装置と接続されるようになっている。フラッシュメモリ部221の状態確認部241はNOR型フラッシュメモリ204にデータが書き込まれていないことおよびモード選択信号線209がROM書きを指定していることを条件としてマルチプレクサ262が書き込みを可能にする。

(もっと読む)

機密情報の安全な処理を実行する装置および方法

【課題】非セキュア環境内、又は、信頼することができないソフトウェアを使用した場合においても、機密情報を安全に処理するための方法及びシステムを提供する。

【解決手段】装置が、機密情報の安全な処理を実行するように構成される。装置は、ロック可能容器内に配置され、機密情報を記憶するように構成されるセキュアディスクと、ロック可能容器内に配置され、機密情報を処理するように構成されるプロセッサと、ロック可能容器の外部に配置される非セキュアネットワークと、任意の一時点においてプロセッサをセキュアディスクのみ、又は代替的に非セキュアネットワークのみに接続し、セキュアディスク及び非セキュアネットワークの両方に同時に接続しない手段とを備える。

(もっと読む)

非安全アプリケーションへの安全サービスの提供

【課題】追加処理装置を使用して安全および非安全データを処理し第1のプロセッサの制御下でタスクを実施する。

【解決手段】データ処理装置は安全および非安全モードでデータを処理するデータ・プロセッサを含み、それは安全モードにおいて、非安全モードでデータを処理するデータ・プロセッサにはアクセスできない安全なデータへのアクセスを有す。さらなる処理装置が非安全モードから発行されたデータ・プロセッサからの要求に応答してタスクを実施し、タスクは少なくともいくつかは安全なデータであるデータの処理を含み、さらなる処理装置は安全なデータ・ストアを含み、それは非安全モードでデータ・プロセッサ上で実行しているプロセスへアクセスできず、要求を発行する前にデータ・プロセッサはさらなる処理装置上でセットアップ操作を実施する。

(もっと読む)

データ移行装置

【課題】簡単な作業で、セキュリティを確保してデータの移行を行なうことができるデータ中継装置を提供する。

【解決手段】データ中継装置10は、本体部11と、この本体部11に接続された1対のケーブル13,14と、各ケーブル13,14の端部に接続されたUSB端子でなる接続端子15,16とを備えている。本体部11は、揮発性メモリと、メモリ制御部とを備えている。メモリ制御部は、接続端子15を介して接続される移行元コンピュータ装置20からは、揮発性メモリに対して読出及び書込を許容し、接続端子16を介して接続される移行先コンピュータ装置30からは揮発性メモリに対して読出のみを許容する。

(もっと読む)

デバイスを密閉するカバーの開放を検出する方法及びそのデバイス

本発明は、密閉ユニットの中の電子デバイス(110)に対する不正な作業を検出するための堅固且つ安価なメカニズムを提供することを目的とする。当該目的は、電子デバイス(110)において電子デバイス(110)を密閉するカバー(100)が開かれたことがあるか否かを検出する方法により達成される。カバー(100)は、カバー(100)を閉鎖位置に固着するように構成された密閉構造体(250)を備える。電子デバイス(110)は不揮発性メモリ(120)を備える。不揮発性メモリ(120)は、カバー(100)が閉鎖位置に固着された時点における密閉構造体(250)と関連付けられた基準署名を格納する。上記方法は、密閉構造体(250)と関連付けられた署名を作成するステップ(1003)と、作成された署名を基準署名と比較するステップ(1004)と、比較(1004)の結果、相違が見出された場合に、カバー(100)が開かれたことを検出するステップ(1007)とを有する。  (もっと読む)

(もっと読む)

情報処理装置、セキュア処理方法、コンピュータプログラム及び記録媒体。

【課題】不正な改竄、解析を防止し、セキュアにプログラムを実行する情報処理装置を提供する。

【解決手段】第1セキュア処理プログラムは、デバッガ無効化回路へ「無効」を示すデバッガ制御信号を出力することにより、デバッガによる解析を無効にした上で、第2セキュア処理プログラムから受け取ったハッシュ値を用いて、第2セキュア処理プログラムの改竄の有無を判定する。第2セキュア処理プログラムが改竄されていない場合には、第1セキュア処理プログラムは、第2セキュア処理プログラムへプログラム鍵を出力する。第2セキュア処理プログラムは、受け取ったプログラム鍵を用いて、暗号化プログラムを復号し、セキュアプログラムを実行する。

(もっと読む)

データ処理装置及びアドレス空間保護方法

【課題】実行プログラムの切り替えに伴うアドレス空間保護情報の設定内容の更新に要する処理量の削減と、アドレス空間保護情報を記憶する記憶回路の回路規模の削減という2つの相反する要望に適応する。

【解決手段】データ処理装置1は、命令アドレス空間の中からCPU10のアクセスが可能な複数の部分アドレス空間を規定する命令保護情報を記憶する命令保護情報記憶部12と、データアドレス空間の中からCPU10のアクセスが可能な複数の部分アドレス空間を規定するデータ保護情報を記憶するデータ保護情報記憶部13と、命令保護情報記憶部12及びデータ保護情報記憶部13の設定内容に基づいて、CPU10によるアクセス可否を判定する保護違反判定部11を備える。さらに、命令保護情報記憶部12を用いた命令アドレス空間の保護は、データ保護情報記憶部13を用いた前記データアドレス空間の保護とは独立に選択的に無効化可能である。

(もっと読む)

情報記録装置、情報処理装置、およびアクセス制御方法

【課題】記録装置に複数のレンジが設定された場合のデータのアクセスを実現することが可能な情報記録装置、情報処理装置、およびアクセス制御方法を提供する。

【解決手段】ホストからのアクセス要求に対し、隣接するレンジ間にレンジが設定されていない番地が存在するか否かを示す情報が隣接するレンジ間毎に記述されている隣接レンジギャップ情報を用いて、前記アクセス要求されたアクセス範囲に対するアクセスの可否を判定する。

(もっと読む)

印刷文書管理装置及びその管理方法

【課題】印刷物や複写物の真正性、及び複写履歴の正当性を確認及び検証する。

【解決手段】文書を印刷した用紙の識別子を含む第1の履歴情報と秘密鍵を用いて生成した第1の履歴情報の第1の電子署名とを複写元用紙から入力する入力装置、複写先用紙の識別子を複写先用紙から入力する入力装置、秘密鍵と対応した公開鍵を用いて、第1の履歴情報と第1の電子署名とのペアの正当性をチェックする暗号演算部、及び暗号演算部によるチェックの結果、第1の履歴情報と第1の電子署名とのペアが正当である場合に、複写先用紙の識別子を第1の履歴情報に加え、複写先用紙の識別子を加えた第2の履歴情報と秘密鍵を用いて生成した第2の履歴情報の第2の電子署名とを複写先用紙に出力する出力装置を有する印刷文書管理装置及びその管理方法である。

(もっと読む)

情報処理装置及びそのプログラム実行制御方法

【課題】プログラムの呼び出しに起因した実行プログラムの切り替えに際して、呼び出し先プログラムの実行の妥当性をメモリ保護又は周辺装置保護の観点から効率良く検証する。

【解決手段】情報処理装置1が有するCPU10は、第1のプログラムによる第1のアクセス先アドレス情報を含むアクセス要求を出力するとともに、第1のプログラムによる第2のプログラムの呼び出しに起因した第1のプログラムから第2のプログラムへの実行プログラムの切り替えに際して、第2のアクセス先アドレス情報を含むチェック要求を出力する。情報処理装置1が有する保護設定チェック部14は、第1のプログラムによるメモリアクセス要求の違反検出のためにメモリ保護情報記憶部110に設定されたメモリ保護情報に基づいて、第2のアクセス先アドレス情報を含むチェック要求が、第1のプログラムに対する保護設定に適合するものであるかをチェックする。

(もっと読む)

81 - 100 / 310

[ Back to top ]