Fターム[5B017BB03]の内容

Fターム[5B017BB03]に分類される特許

61 - 80 / 310

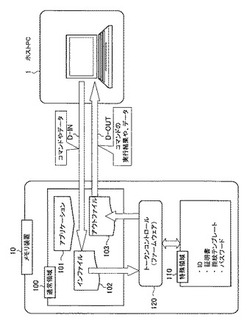

メモリ装置及びメモリ制御方法

【課題】コンピュータ装置側に特別なAPIなどをインストールすることなく、認証機能などを有する外部メモリ装置が使用できるようにする。

【解決手段】メモリ装置として、第1,第2のデータ記憶部100、110を備える。第1のデータ記憶部は、接続された外部機器1からの指示で、入力したデータの書き込み及び読み出しが可能な記憶部である。第2のデータ記憶部は、セキュリティ確保用のデータが書き込まれ、読み出しが制限される記憶部である。第1のデータ記憶部には、入力用ファイル102と出力用ファイル103を用意する。入力用ファイルに外部機器から書き込まれた入力データに基づいて、第2のデータ記憶部に記憶されたセキュリティ確保用のデータを読み出して、その読み出したセキュリティ確保用のデータと入力データとを使った演算を行う。その演算結果を出力用ファイルに書き込ませる制御を行う。

(もっと読む)

アクセスキー生成装置および情報処理装置

【課題】周辺デバイスから使用可能なアドレスを制限することなく、デバイス識別子とアクセスキーとを対応させる。

【解決手段】バス番号テーブル121は、各エントリに保持されたバス番号の中から、入出力デバイス識別子710のバス番号711に一致するエントリを検索する機能を有する。一致するエントリが存在する場合(PCIデバイスの場合)には、その格納位置がバスインデックスとされ、デバイス番号712および機能番号713とともにアクセスインデックスとなる。一致するエントリが存在しない場合(PCIeデバイスの場合)には、バス番号711および機能番号713がアクセスインデックスとなる。アクセスキーメモリ123はアクセスインデックスにより索引され、アクセスキーを出力する。

(もっと読む)

情報処理装置、画像処理装置、情報処理方法、コンピュータプログラム、及び記録媒体

【課題】大容量記憶手段内のデータを消去するためにメモリ上にデータを作成して大容量記憶手段に転送する手間を省き、画像処理装置におけるデータ消去のパフォーマンスを向上させる。

【解決手段】ディジタル複写機が備える画像蓄積制御部の動作処理では、消去始点アドレスレジスタ、消去終点アドレスレジスタの消去始点アドレス、終点アドレスを設定(S501)した後、データパス切り替えビットを1に設定(S502)し、置き換えデータ用レジスタのデータを選択する。次に、置き換えデータ用レジスタに値を設定(S503)した後、搭載するCPUがHDDデータ消去開始ビットに1を設定(S504)することにより画像蓄積制御部はHDDデータ消去動作を開始(S505)する。終点アドレスまでデータ書き込みが終了したら、画像蓄積制御部は終了割り込み発生(S506)によりCPUに終了割り込みを発行してデータ消去動作の終了を通知する。

(もっと読む)

クライアント・プラットフォーム上のコンテンツを保護する方法

【課題】受信側コンピュータ・システム上のマルウェアからコンテンツが保護されることを確実にするクライアント・セキュリティ管理レイヤ及びコンテンツ・プレイヤを提供する旨の命令を備えた方法、コンピュータ・システム、及びコンピュータ読み取り可能な媒体。

【解決手段】クライアント・セキュリティ管理レイヤは、コンピュータ・システムのプロセッサ上で実行する、コンテンツ・プレイヤなどの構成部分に代わってコンピュータ・システムのメモリの保護部分に対するアクセスを制御する。クライアント・セキュリティ管理レイヤは、上記構成部分から暗号化コンテンツ鍵を受け取り、構成部分のインテグリティを確認し、暗号化コンテンツ鍵を復号して復号コンテンツ鍵を供給し、構成部分のインテグリティの確認に応じて復号コンテンツ鍵をメモリの保護部分に入れる。他の実施例を明細書及び特許請求の範囲に記載している。

(もっと読む)

ハードディスク盗難防止機構を備えた電子装置

【課題】簡単な構成で物理的に盗難されないようにしたハードディスク盗難防止機構を備えた電子装置を提供することを目的とする。

【解決手段】ハードディスク盗難防止機構13は、電子装置10に着脱可能に設けられたハードディスク2と、電子装置内部に設けられ、ハードディスクの着脱は、平面上を一軸方向に移動させ、予め設定される位置で固定するガイド機構部と、ガイド機構部に装着され、平面状においてハードディスクを運転可能な正常位置、及び運転不可能なセキュリティ位置のいずれかの位置に設定するロック金具4とからなり、ロック金具によって物理的に着脱出来ないようにするとともに、当該ハードディスクに記憶された情報が電気的にも取り出しできない状態としたことを特徴とするハードディス盗難防止機構を備えた電子装置。

(もっと読む)

モバイル装置とコンピュータを組み合わせ、安全な個人ごとの環境を生成する装置および方法

携帯電話、スマートフォン、パーソナル音楽プレーヤー、携帯ゲーム機等のモバイル装置(105)は、PC(110)と動作可能に結合されたとき、モバイル装置のCPU(312)およびOS(316)の機器構成を通して、保護された個人化コンピューティングプラットフォームを作成し、不変のトラスティッドコア(205)として機能する。モバイル装置(105)のトラスティッドコア(205)は、例えばそのドライバ、アプリケーション、および他のソフトウェアが信頼され変更されておらず、それゆえ結合されたコンピューティングプラットフォームのインテグリティの恐怖の存在なく安全に使用できることを含むPC(110)のインテグリティを検証する。モバイル装置(105)は、例えばモバイル装置が結合され、その結果個人ごとのコンピューティング環境が生成されたときにPCによりアクセスされ得るユーザーのデスクトップ、アプリケーション、データ、証明書、設定、そして選択を含むユーザーの個人化データ(616)をさらに動作可能に記録し、転送する。  (もっと読む)

(もっと読む)

オペレーティングシステムおよび情報処理装置

【課題】既存システムの再利用や、既存システムの統合を容易にすることができ、各システム間の連携が高速かつ安全にできるオペレーティングシステムおよび情報処理装置を提供する。

【解決手段】マルチコアプロセッサ上で動作するオペレーティングシステムにおいて、複数のプロセッサコアを1以上のプロセッサコアからなる複数のコアユニットにグループ化して管理するようにした。また、同一のコアユニットで実行される処理単位群は、それぞれグループ化されて処理単位グループを形成するようにした。そして、1の処理単位が、当該処理単位の属する処理単位グループとは別の処理単位グループ固有のメモリ領域に対してアクセスしたときに、このアクセスが不正アクセスとして検出されるようにした。

(もっと読む)

ハードウェア・ベースの強制アクセス制御

【課題】 ハードウェア・ベースの強制アクセス制御の方法及び機構を提供する。

【解決手段】 ハードウェア・ベースの、データに対する命令のアクセス制御を行うためのハードウェア機構が提供される。これらのハードウェア機構は、プロセッサによって処理される命令に命令アクセス・ポリシー・ラベルを付随させ、プロセッサによって処理されるデータにオペランド・アクセス・ポリシー・ラベルを付随させる。命令アクセス・ポリシー・ラベルは命令と共に、プロセッサの1つ又は複数のハードウェア機能ユニットを介して伝えられる。オペランド・アクセス・ポリシー・ラベルはデータと共に、プロセッサの1つ又は複数のハードウェア機能ユニットを介して伝えられる。プロセッサの1つ又は複数のハードウェア機能ユニットに関連付けられた1つ又は複数のハードウェア実装ポリシー・エンジンが、命令アクセス・ポリシー・ラベル及びオペランド・アクセス・ポリシー・ラベルに基づいてデータへの命令によるアクセスを制御するのに用いられる。

(もっと読む)

電力供給装置、メモリ装置、処理装置、メモリ装置判定方法、ソフトウェア処理システム、処理プログラム、並びに処理プログラムを記録した記録媒体

【課題】ソフトウェアを有するソフトウェアデバイスに対し、このソフトウェアデバイスが不正コピーされたものかどうかを判定し、かつ、不正コピーされたものである場合にはその使用を阻止するソフトウェア処理システム等を提供する。

【解決手段】ゲーム機20では、メモリ装置1が有するゲームプログラムを読み出して実行するゲーム機2のCPU6が、電力制御部7にアクセスしてメモリ装置1に電力を供給させる。次いで、CPU6が負荷制御部3およびメモリ4にアクセスして、メモリ4が有する電力消費データを読み出し、負荷制御部3は負荷を変化させる。その後、電力制御部7にてメモリ装置1に供給する電力が測定され、かつ、当該測定結果が記憶される。次いで、CPU6が再び電力制御部7にアクセスして、上記測定結果を読み出し、読み出した上記電力消費データと比較してメモリ装置1が正規品か否かを判定する。

(もっと読む)

情報処理装置、外部記憶装置、制御方法

【課題】セキュリティ性と省電力化を両立可能な情報処理装置等を提供する。

【解決手段】情報処理装置Sは、1のオペレーティングシステムを起動させるシステム制御部2と、1の当該オペレーティングシステムの起動にともなって駆動するドライブ5と、外部記憶装置30と接続可能な外部記憶装置I/F部7と、他のオペレーティングシステムを記憶した前記外部記憶装置30と、を備えた情報処理装置Sであって、前記システム制御部2は、前記外部記憶装置30の前記外部記憶装置I/F部7との接続によって、前記ドライブ5を停止させるとともに、前記外部記憶装置30から他のオペレーティングシステムを起動させる。

(もっと読む)

情報端末装置

【課題】筐体の不正開封時のみ取得情報を消去する情報端末装置を提供する。

【解決手段】裏側ケース11aおよび表側ケース11bが締結用貫通孔45aを挿通するねじ60等により締結されて筐体11が構成され、この筐体11内には、主制御回路21、記憶装置25や電池30等が収容されている。また、主制御回路21に所定の情報を入力するための複数の操作キー12と、ねじ60の締結状態または非締結状態をその抵抗値の変化で検知可能な導通部70とが設けられている。そして、主制御回路21への電力供給が開始されるとともに導通部70の抵抗値に基づいて非締結状態が検知される場合であって、操作キー12による開封用操作が実施されていない場合(フラグF=0)には、記憶装置25に記憶された取得情報が消去される。

(もっと読む)

情報処理装置、秘密情報保護システムおよび秘密情報保護方法

【課題】秘密情報を保護する仕組みを有し、しかもデバッグを可能にする情報処理装置、秘密情報保護システムおよび秘密情報保護方法を得ること。

【解決手段】秘密情報保護システム100は、DTCPシンクデバイス101とDTCPソースデバイス102をLANケーブル103で接続した構成となっている。ここで保護されたコンテンツを要求してその再生を行うDTCPシンクデバイス101は、秘密情報を格納したセキュアCPU部121と、これと回路的に遮断されデバッガ104を接続可能な回路部分でコンテンツの再生を行う。

(もっと読む)

差分論理によって保護される暗号化回路において異常を検出するための方法、及び当該方法を実現するための回路

本発明の主題は、差分論理で保護され、構成要素ペア(at、af)によって表現される論理変数を処理する回路内で異常を検出するための方法であって、セル(T)の第1のネットワークは、ペアの第1の構成要素で論理関数を実行し、デュアルセル(F)の第2のネットワークは、第2の構成要素の補足ロジック内で動作し、入力において知られている状態にある変数をセルに配置するプリチャージ段階(21)であり、計算がセルによって実行される評価段階(22)が後続にくるプリチャージ段階(21)内のセルの各ペア(T、F)によって論理関数が実行される方法であり、前記方法が、少なくとも1つの一貫性のない状態で異常が検出されることを特徴とする方法。

本発明の目的はまた、回路の監視対象のノードでプリチャージ段階時又は評価段階時に論理変数の2つの構成要素間で一貫性をテストする手段を含む差分論理によって保護される回路でもある。

(もっと読む)

情報端末装置

【課題】複雑な構造を要することなく筐体の開封を検知し得る情報端末装置を提供する。

【解決手段】メイン電池30を収容可能な電池収容部40を有する裏側ケース11aと制御基板20が固定される表側ケース11bが組み付けられて筐体11が構成されている。また、収容したメイン電池30に覆われる電池収容部40の底壁45には2つの締結用貫通孔45aが形成されており、裏側ケース11aおよび表側ケース11bは両締結用貫通孔45aを挿通するねじ60等により締結されている。そして、メイン電池30の電池側コネクタ32と制御基板20の基板側コネクタ24との接続の解除を検知することにより、裏側ケース11aと表側ケース11bとが分離される筐体11の開封を検知する。

(もっと読む)

半導体装置

【課題】内部電源回路においてレーザアタックの有無を精度良く判定するための技術を提供する。

【解決手段】半導体装置は不揮発性メモリを含み、上記不揮発性メモリは内部電源回路を含む。上記内部電源回路は、電圧生成回路と、その出力電圧を分圧する分圧回路(100)とを含む。さらに、上記内部電源回路は、上記分圧回路の第1タップからの出力電圧と基準電圧とを比較する第1コンパレータ(105)と、上記分圧回路の第2タップからの出力電圧と上記基準電圧とを比較する第2コンパレータ(104)と、上記第2コンパレータの出力に基づいてレーザアタックの有無を判定する判定回路(106)とを含む。上記判定回路は、上記電圧検知信号に基づいて、上記レーザアタックの有無の判定開始タイミングを決定することによりレーザアタックの有無を精度良く判定可能にする。

(もっと読む)

音声記録再生装置

【課題】着脱可能な記録媒体の録音内容が第三者に不正再生されるのを防止すること。

【解決手段】CPU15は、所定の条件が満たされるまで着脱可能なメモリカード100に記録された音声データに対する動作を禁止するデバイスロック機能を有効とする選択が操作スイッチ群24によりなされた状態で、当該音声記録再生装置の電源が投入されると、暗号化機能を自動的に有効として、入力された音声データを暗号化部17Aによって暗号化して上記メモリカード100に記録する。

(もっと読む)

コピー防止機能付きボード

【課題】ハードウェアをデッドコピーされても、デッドコピーが動作しないコピー防止機能付きボードを提供する。

【解決手段】基板内のメモリ6内に格納されており、DAC4について予め計測された動作出力特性値に基づく識別データと、プログラムの起動時または前記プログラムの実行中にDAC4の動作出力特性値を計測した結果に基づく計測データとを比較し、前記識別データと前記計測データとが一致する範囲内にあるときのみ前記プログラムの実行を継続する。

(もっと読む)

情報処理装置

【課題】不揮発性メモリを複数のマスタで共有するシステムにおいて、不揮発性メモリに格納される管理情報をソフトウェアにより更新できる情報処理装置を実現する。

【解決手段】不揮発性メモリ13には、第1メモリアドレス空間に割り当てられた第1不揮発性メモリを選択するためのチップセレクト信号と第2メモリアドレス空間に割り当てられた第2不揮発性メモリを選択するためのチップセレクト信号との論理和出力が接続されている。第1メモリアドレス空間には各マスタに対応するリージョンと管理情報を格納するためのリージョンとが定義され、リージョン毎にアクセス可能なマスタが規定されている。一方、第2メモリアドレス空間に対するアクセスはCPUのみに許可されている。CPUは、第2のメモリアドレス空間を利用することにより、他のマスタまたは管理情報に対応するリージョンをアクセスすることができる。

(もっと読む)

演算処理装置

【課題】暗号の解読を強固に防止することを課題とする。

【解決手段】演算処理装置は、暗号化処理を実施する演算器回路群と、演算器回路群と同一の構成である冗長演算器回路群を有する。そして、演算処理装置は、暗号化処理を実施する場合に、演算器回路群では通常通り、暗号化処理をしつつ、冗長演算器回路群ではランダムデータ生成部などによりランダムに生成されたデータなどを用いて暗号化マスクプログラム処理を実施する。また、演算処理装置は、暗号化処理を実施しない場合に、冗長演算器回路群で通常の演算処理を実施する。

(もっと読む)

メモリ管理装置、画像形成装置、メモリ管理方法、及びコンピュータプログラム

【課題】ユーザによる不意の電源断操作によるファイル破損が発生しても最低限のシステムを起動させ、リカバリーできるようにする。

【解決手段】不揮発記憶媒体にプログラムと書き込みデータが混在し、前記不揮発記憶媒体がファイルシステムにて管理される際、前記不揮発記憶媒体を複数のパーティションに区切り、プログラムを含む読み込みだけ行われるデータはリードオンリのパーティションに、機器データを含む書き込みが発生するデータはリード/ライトパーティションに格納し、ライトアクセス時の電源断でプログラムデータが影響を受けないようにしたメモリ管理装置において、書き込まれる設定データの内、通常の使用状態では書き込みされないときのみ書き込みされるデータであって、かつシステムの起動時に必要なアクセスが限定された設定データに関しては、リードオンリパーティション領域に格納させるようにした。

(もっと読む)

61 - 80 / 310

[ Back to top ]