Fターム[5B285BA02]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | 端末 (1,957)

Fターム[5B285BA02]に分類される特許

581 - 600 / 1,957

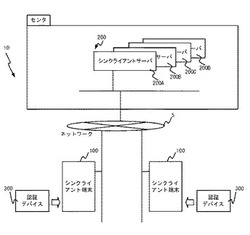

シンクライアント接続管理システム、およびシンクライアント接続管理方法

【課題】シンクライアントシステムにおけるユーザに対しその利用目的等に応じて複数の利用環境を提供可能とする。

【解決手段】ID、パスワードの組の入力を受け、認証デバイスに対し前記組が登録済みか問う問合わせ要求を送るID照会部と、前記組が登録済みである時に前記組に応じた接続先情報の問い合わせ要求を認証デバイスに送信して接続先情報を受信する接続先選定部と、接続先情報に基づきシンクライアントサーバとのシンクライアント接続の確立処理を実行するリモート接続部とを備えるシンクライアント端末と、シンクライアント端末より、ID、パスワードの組が登録済みであるか問う問い合わせ要求を受信し判定結果を返す応答部と、シンクライアント端末より前記組に応じた接続先情報の問い合わせ要求を受信しシンクライアントサーバのアドレスを接続先情報として返信する接続先通知部とを備える認証デバイスと、からシンクライアント接続管理システム10を構成する。

(もっと読む)

ID管理プログラム

【課題】ユーザIDの状態を柔軟に管理することのできるID管理プログラムを提供する。

【解決手段】ユーザIDの状態として、「予定削除」という新たな状態を導入する。ID管理サーバの管理者などがID削除作業を行い、ID管理プログラムにその旨を指示する。ID管理プログラムは、削除するユーザIDについての指定を受け、指示されたユーザIDが有効であるか否かを判断する。ユーザIDが有効であれば、削除するよう指示されたユーザIDのライフサイクルに「予定削除」が指定されているか否かを判断する。「予定削除」が指定されていれば、削除するよう指示されたユーザIDの状態を「予定削除」に変更し、その旨をユーザIDファイルに記録する。「予定削除」状態にセットされたIDは、その時点で一時的に使用不可となり、所定の有効期限が経過した時点で物理的に削除される。

(もっと読む)

画像形成システム、画像形成依頼装置、画像形成依頼プログラム

【課題】

事前設定を行うことなく画像形成装置の利用を制限する画像形成システム、画像形成依頼装置、画像形成依頼プログラムを提供する。

【解決手段】

利用者6が、予め利用可能な設定がなされたインストーラを情報処理装置1のインストーラ記憶部18から取得してプリンタドライバ37をインストールすると、プリンタドライバ37の一部である認証情報生成部38が認証情報を生成して、情報処理装置1の認証情報管理部19へ登録する。そして、管理者5が、プリンタドライバ37の利用を許可する場合には、認証情報管理部19に登録された認証情報を利用者6に通知し、利用者6が通知された認証情報をプリンタドライバ37の認証部39へ入力し、認証部39で認証が成立すると、プリンタドライバ37が利用可能となる。

(もっと読む)

回線サーバ

【課題】プライベートネットワーク回線やインターネット回線を介しての通信において、ICカードを偽造するなどして他人になりすます偽装をすることが困難である回線サーバを提供することを目的とすること。

【解決手段】モデム装置1にリーダライタ3を接続し、インターネット回線5などを用いて認証サーバ6と通信する場合、前記モデム装置1に製造時に書き込まれ、その後は書き換えることができない前記モデム装置固有のIDを記憶させ13、前記モデム装置固有のIDとICカード4のIDの両方を使用して認証を行い、さらに、認証サーバ6の認証要求に対する返答は正当なモデム装置1に対して送出される。これにより、一般に常時電源がオンされているモデム装置1は認証要求中フラグ14がオフであるにも係わらず認証要求に対する返答が受信されたとして不正を検出することができる。

(もっと読む)

監視システム

【課題】ネットワークに接続された端末のユーザが、当該端末の使用を許可されているユーザであるか否かを判別する。

【解決手段】キー操作データ生成部231は、クライアントPC20(端末)に入力装置210の1つとして備えられたキーボード212に対するユーザの操作に基づいて、当該ユーザ固有のキーボード操作パターンを示すキー操作データを生成する。記憶部220は、前記ユーザがクライアントPC20の使用が許可されている特定ユーザであるか否かを判別する際に用いられる判別情報を予め記憶している。判別部233は、前記判別情報を記憶部220から読み出し、当該判別情報と前記キー操作データとから、前記ユーザが前記特定ユーザであるか否かを判別する。

(もっと読む)

情報処理装置、認証制御方法およびプログラム

【課題】コンピュータにログオン状態においても生体認証を定期的に行い、セキュリティを向上させることができる情報処理装置、認証制御方法およびプログラムを提供する。

【解決手段】コンピュータ10へのログオン時に指紋センサ127による指紋認証処理を実行し、指紋認証処理の照合が一致し、コンピュータ10がログオン状態となった場合、定期的にカメラ126による顔認証処理を実行し、顔認証処理の照合が一致しなかった場合、コンピュータ10をログオフ状態とする。

(もっと読む)

複合機、認証サーバ、及びシステム

【課題】認証サーバと連携したユーザ認証処理と、外部アプリケーションと連携した処理とが可能な複合機において、ユーザが複合機単体機能の画面と外部アプリケーションの機能の画面とをログイン毎に切り替える必要なく、容易にログイン後直ぐ前回使用した機能の画面にアクセスできるようにする。

【解決手段】複合機1は、ユーザ操作により選択された利用機能を示す利用機能情報を認証サーバ2に送信し、前回のログイン時に送信した利用機能情報に基づいて認証サーバ2で更新済みの最終利用機能情報をユーザ認証後に認証サーバ2から受信する。複合機1は、更新済みの最終利用機能情報が示す最終利用機能が外部アプリケーション機能を示す場合、最終利用機能の表示画面のデータそのものを認証サーバ2から受信し、ログイン後の初期画面として表示させる。複合機単体機能の場合、最終利用機能の表示画面を表示する指示を認証サーバ2から受信する。

(もっと読む)

認証システムおよび情報処理装置

【課題】人体通信を用いた個人認証において、正規利用者の識別および認証のために使用される端末装置の他人による不正使用を防止することができる認証システムを提供する。

【解決手段】複合機10は、レシーバ27に対するユーザ(被認証者)のタッチ操作に伴い、レシーバ27に接触したユーザの人体を通信路にして接続された端末装置30と通信して端末装置30からユーザID(認証情報)を受信すると共に、そのタッチ操作によるタッチおよび非タッチの変化をタッチパターンとして検出し、受信したユーザIDと検出したタッチパターンとに基づいてユーザ認証(個人認証)を行う。

(もっと読む)

データ処理装置、データ処理装置の制御方法、及びプログラム

【課題】 データ処理装置の操作部を介してユーザが指示した処理を、外部装置からの処理要求に従って実行する場合に、当該処理要求がセッション不足によって実行されないことを未然に防ぐことができる。

【解決手段】 ネットワークを介して外部装置に接続されたデータ処理装置であって、外部装置が備えるユーザインタフェースを取得して表示する表示手段と、表示手段によって表示されたユーザインタフェースを介してユーザから指示を受付ける受付手段と、受付手段によって受付けた指示を外部装置に送信する指示送信手段と、データ処理装置を操作するユーザの認証に成功した場合に、外部装置との通信を行うためのセッションを確保する確保手段と、指示送信手段によって外部装置に送信された指示に対応する処理要求を、確保手段によって確保されたセッションを用いて外部装置から受信するよう制御する制御手段とを有する。

(もっと読む)

移動端末の認証方法およびその方法に用いられる装置

【課題】MVNO事業者が移動端末の認証やユーザへの課金の方法を自由にカスタマイズできるシステムを提供することを目的とする。

【解決手段】移動端末は基地局を介して認証要求を送信する。基地局と認証装置の間に位置する中継装置は、仮想移動体サービス事業者のサービスを提供するMVNO基地局を介して認証要求を受信すると、認証要求を、仮想移動体サービス事業者によって管理されているMVNO認証装置に転送する。MVNO認証装置は、仮想移動体サービス事業者のユーザとして登録された移動端末から送信された認証要求を受信すると、アクセスを認可するか決定する。

(もっと読む)

情報処理装置、プログラム、及び情報処理システム

【課題】顧客が更新の要求をするべきでなく、技術担当者によって更新の要求が行われるべき場合もある。

【解決手段】予め定められた技術担当者を認証する顧客側装置2との間で情報を送受し、顧客側装置2から更新の要求を受け入れ、当該受け入れた更新の要求に応答して、当該要求元の顧客側装置2に対して要求に対応する更新情報があるか否かを判断し、要求に対応する更新情報がある場合に、要求元の顧客側装置2において技術担当者が認証されているか否かにより、当該要求に対応する更新情報を送信するか否かを決定する。

(もっと読む)

携帯端末管理システム

【課題】カードと携帯端末との組合せについて認証を行うことである。

【解決手段】ハンディ端末30は、NFCカード50のカードIDを読み取り、読み取られたカードIDが、許可されているカードIDとして記憶されているか否かを判別し、記憶されている場合に、カードID、端末ID、及びカードIDを許可する旨のID許可フラグをNFCメモリ363に記憶する。管理PC10は、NFCメモリ363からカードID、端末ID及びID許可フラグを読み取り、ID許可フラグが許可を示し且つカードID及び端末IDの組合せが、許可されている組合せとして記憶されているか否かを判別し、記憶されている場合に、NFCメモリ363に動作許可の管理装置許可フラグを書き込む。ハンディ端末30は、NFCメモリ363の管理装置許可フラグに応じて、自機の動作の許可又は不許可を設定する。

(もっと読む)

ユニークなURL情報を用いた携帯電話端末へのコンテンツ配信サーバ装置及びシステム

【課題】正規のユーザ以外のユーザに対するコンテンツ配信を防止すると共に、携帯電話端末の通信サービスを提供する会社を介さずに課金する。

【解決手段】サーバ装置20は、所定数のコンテンツと、受信されたユニークなURL情報と、当該ユニークなURL情報と共に受信された端末識別情報と、当該ユニークなURL情報と共に受信された機種情報と、を対応付けて記憶する対応関係記憶部25と、コピーが制限されたコンテンツが送信された後に、他の端末識別情報、他のURL情報、及び他の機種情報を更に受信し、他のURL情報が対応関係記憶部25に既に記憶され、他の端末識別情報が他のURL情報に対応付けられた端末識別情報と異なる場合に、コンテンツのダウンロードができないことを示す情報を他の端末識別情報の携帯電話端末10に送信する送受信部21と、を備えている。

(もっと読む)

管理装置及び端末装置

【課題】セキュリティポリシーを端末装置に適用させるシステムにおいて、柔軟なセキュリティポリシーの適用を行う。

【解決手段】セキュリティ端末装置11では、ログイン処理の開始からセッションが開始し、ログイン処理の完了後にセッションが確立する。セキュリティ管理装置1は、セッション開始時から適用を開始させセッション中は継続して適用させるセッション単位の認証ポリシーと、セッション確立後の追加適用も可能な即時適用の認証ポリシーに区別して認証ポリシーを記憶しており、ログイン処理時のユーザ認証にはセッション単位の認証ポリシーと即時適用の認証ポリシーをセキュリティ端末装置11に送信し、これらによりユーザ認証を行わせ、セッション中のユーザ認証には即時適用の認証ポリシーをセキュリティ端末装置11に送信し、即時適用の認証ポリシーを追加適用させてユーザ認証を行わせる。

(もっと読む)

生体情報生成装置、生体認証装置、生体情報生成方法、生体認証方法

【課題】1の生体から複数の生体情報を生成する技術の提供。

【解決手段】生体(指S)が、位置Aに置かれた場合、光学ユニット部が撮影対象とする範囲300のうち、領域302のみが外部に露出しており、領域304(ハッチングで示す)は、光学センサ保護カバー103に覆われている。そのため、領域302内に含まれる生体(指S)の部分が画像データに含まれることになる。同様に、図4(b)に示すように、生体(指S)が置き位置Bに置かれている場合、指の第1関節の下部までが撮影される。また、図4(c)に示すように、生体(指S)が置き位置Cに置かれている場合、指の第2関節近辺までが撮影される。このように、生体の置き位置を異ならせることにより、1つの生体から、置き位置ごとに異なる複数の画像データを取得することができ、1の生体から複数の生体情報を生成できる。

(もっと読む)

情報処理装置、情報処理方法、プログラム、および情報処理システム

【課題】不正なアクセスを防止する。

【解決手段】例えばICカードからなる第1の情報処理装置111は、例えばリーダライタからなる第2の情報処理装置から乱数Aを受信し、時変鍵K2Cを生成し、時変鍵K2Cで乱数Aを暗号化する。暗号化された乱数Aは時変鍵K2Cの時変の基礎となる基礎情報である乱数Cとともに、第2の情報処理装置に送信される。第2の情報処理装置は、基礎情報である乱数Cにより時変鍵K2Cを生成し、生成した時変鍵K2Cにより認証情報としての乱数Aを生成する。認証情報としての乱数Aにより第1の情報処理装置が認証される。

(もっと読む)

簡易音声認証方法および装置

【課題】安全な識別子を発行することにより、個人が自分自身の身元を安全に確認するために用いることができる装置および方法を提供する。

【解決手段】プロセッサ208とプロセッサ208に結合された少なくとも1つの起動器204、内部クロック212、乱数生成器216、任意の付加的なスタティックメモリ220、および信号出力224を有する認証装置200において、安全な識別子と呼ばれる、現在の時間(時間識別子)、識別された秘密鍵、および生成された乱数を用いて、デジタル署名を生成し、発行する。受信機が、発行された安全な識別子を受信し、安全な識別子が適切に送信されたことを検証する。送信された鍵識別子に対応する公開鍵がアクセスされ、アクセスされた鍵を用いて安全な識別子の有効性が決定され、しかも受信された安全な識別子内で示される時間が容認できる時間の許容範囲内にあることが検証される。

(もっと読む)

可搬記憶媒体およびプログラムおよび可搬記憶媒体の情報保護システムおよび可搬記憶媒体の情報保護方法

【課題】 可搬記憶媒体の情報保護に対する信頼性を高める。

【解決手段】 可搬記憶媒体1は、コントローラ部2と、記憶部3とを備える。記憶部3は、保護対象記憶領域4を含んでいる。また、記憶部3には、所定の認証用情報Nが格納されている。コントローラ部2は、記憶部3の情報の読み出しおよび書き込みを制御するものである。当該コントローラ部2は、保護対象記憶領域4の情報の読み出しを阻止する機能を備えている。さらに、コントローラ部2は、装着した装置から所定の情報を取り込み当該取り込んだ情報が所定の条件に適合して所定の認証処理による認証済みの情報であることを確認し、かつ、当該認証済みの情報と、認証用情報Nとの組み合わせが所定の組み合わせ条件を満たすと判断した場合に、保護対象記憶領域4の情報の読み出し阻止動作を解除させる情報読み出し許可判断機能を備えている。

(もっと読む)

シンクライアントシステム,コンピュータプログラム,携帯型ストレージ及び認証装置

【課題】シンクライアントサーバには係わらず,シンクライアント端末単体で実行できる不正行為に係わる操作履歴を収集できるシンクライアントシステムを提供する。

【解決手段】コンピュータ10で起動しているシンクライアントOS2は,ユーザの操作によって入力される入力データを起動後から監視し,該ユーザによって実行されたシンクライアントOS2のコマンドのコマンド名とそのパラメータを操作履歴データとしてRAM102内に一時に記憶し,シャットダウンに係わるコマンドの実行の指示を受けると,シャットダウンのコマンドの実行を一時保留し,操作履歴データを認証装置14へ送信した後,シャットダウンを実行する。認証装置14は,記操作履歴データを記憶すると共に,操作履歴データの解析結果をユーザ認証に反映させる。

(もっと読む)

プログラム及び情報処理装置

【課題】複数の権限が付与されている利用者から実行要求を受け付けた際に、各権限による処理の実行結果が異なる場合に、利用者から要求されるまでその処理の実行を保留するプログラム及び情報処理装置を提供する。

【解決手段】処理対応情報出力部30が、実行要求受付部26が第1の権限及び第2の権限が付与されている利用者から第1の要求を受け付けた場合において、第1の要求を第1の権限が付与されていて且つ第2の権限が付与されていない利用者から受け付けたときの処理の実行結果と、第1の要求を第2の権限が付与されている利用者から受け付けたときの処理の実行結果と、が異なるときに、その処理に対応する処理対応情報を記憶手段に出力する。処理実行部34が、利用者からの第2の要求に応じて、記憶手段に記憶されている処理対応情報に基づく処理を実行する。

(もっと読む)

581 - 600 / 1,957

[ Back to top ]