Fターム[5J104EA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526)

Fターム[5J104EA08]の下位に属するFターム

消去・使用不可能化によるもの (109)

機密保護用情報の改竄防止 (57)

Fターム[5J104EA08]に分類される特許

321 - 340 / 1,360

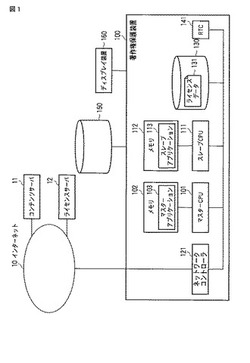

著作権保護装置および著作権保護方法

【課題】ライセンスが有効であると判定されてから暗号化コンテンツを復号するためのスクランブル鍵を生成する場合に、トータルの負荷を低減すること。

【解決手段】プリケーション103を実行するCPU101と、アプリケーション113を実行するプロセッサ111とを具備し、アプリケーション103は、サーバ12から取得した有効期限データおよびワーク鍵を含むライセンスデータを不揮発性メモリ130に格納する処理と、サーバ12から取得した時刻データをアプリケーション113に送信する処理とを実行し、アプリケーション113は、サーバ11から暗号化コンテンツおよび制御データを含むストリームを受信する処理と、制御データを受信した場合に時刻データに基づいて算出された現在の時刻と有効期限データとに基づいて有効期限内であると判定された場合に、ワーク鍵を用いて暗号化スクランブル鍵を復号する処理とを実行する。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

暗号管理システム及び暗号管理方法

【課題】暗号化データの復元を防止すること。

【解決手段】基データ5を複数の分割データ51〜53に分割する工程と、この複数の分割データ51〜53を異なる暗号化方式により圧縮暗号化した暗号化部位データ61〜63を生成する工程と、この複数の暗号化部位データ61〜63を結合した暗号化部位データから一部切取データ632を切り取る工程と、この切り取った一部切取データ632を暗号管理サーバ2の記憶手段に格納し、残りの残暗号化部位データ61と62と632をクライアント端末1に送信する工程とを実行させる暗号管理システム及び暗号管理方法。

(もっと読む)

端末装置、認証システム及びプログラム

【課題】撮像された本人の承認を得ずにその本人が写っている画像を無断でコピーしたり外部へ送信してしまうことを防止する。

【解決手段】認証装置3の認証データベース35には、個人の顔画像情報や指紋情報などが登録されている。携帯電話装置1で撮像が行われ撮影画像にその個人の顔画像が写っていた場合には、その個人に認証入力部21から指紋情報を入力してもらい、顔画像情報及び指紋情報を認証装置3に送って同一情報が既に登録されていることの認証を受けて始めてその撮影画像のコピーや外部送信が可能となっている。

(もっと読む)

電子署名装置、電子署名方法及びコンピュータプログラム

【課題】データベース上のレコード群に対して電子署名を行う電子署名装置、電子署名方法及びコンピュータプログラムの提供。

【解決手段】データベースに記憶されているレコードのうち、電子署名の対象とするレコード群の指定を受付け(S11)、該当するレコード群をデータベースから検索し(S12)、検索結果をダンプ形式で出力する(S13)。出力したダンプ形式の検索結果からハッシュ値を算出し(S14)、算出したハッシュ値を電子署名管理テーブルに記憶する(S15)。

(もっと読む)

ファイルの読み取り制御システム

【課題】ファイルへのアクセスを監視し、万が一流出したファイルが不正に読み取られることを防止することができるファイルの読み取り制御システムを提供する。

【解決手段】情報処理装置21,22においてワープロソフト等で作成された原ファイルは、ファイル管理プログラム40により、作成時におけるファイル特定情報と実行コードとが付加された制御プログラム50となる。制御プログラム50は、ファイル管理プログラム40のプログラムID、ファイル特定情報を文書管理サーバ10に送信し、文書管理サーバ10はそれらをデータベース30に記録する。原ファイルを読み取ろうとする際には制御プログラム50の実行コードが実行され、実行時のプログラムIDとファイル特定情報と情報処理装置21、22のアドレスとデータベース30のプログラムID、ファイル特定情報、アドレスと比較することにより、原ファイルの作成者か否かを判断しファイルのアクセス可否や原ファイルの削除を決定する。

(もっと読む)

車載装置及びデータ処理システム及びデータ処理方法及びプログラム

【課題】ドライブレコーダーで撮影した映像データを収集した車を特定できるようにする。

【解決手段】事故発生等によりドライブレコーダー装置1が映像データを記録媒体に格納する際に、ドライブレコーダー装置1は、書き込み対象映像データのデータハッシュ値を生成し、イモビライザーECU2は、秘密に保持している自動車鍵3の鍵IDとデータハッシュ値から認証ハッシュ値を生成し、ドライブレコーダー装置1が、書き込み対象映像データと認証ハッシュ値を記録媒体に書き込む。後刻に、ドライブレコーダー装置1が記録媒体から、認証ハッシュ値を読み出し、イモビライザーECU2に認証ハッシュ値とデータハッシュ値を送信し、イモビライザーECU2は、自動車鍵3の鍵IDとデータハッシュ値からハッシュ値を算出し、算出したハッシュ値が認証ハッシュ値と一致すれば、記録媒体内の映像データはドライブレコーダー装置1で撮影されたと認定する。

(もっと読む)

ファイル閲覧プログラム

【課題】第三者に盗聴される可能性を低減し、情報を共有できるプログラムを提供すること。

【解決手段】ファイル閲覧プログラム1は、第1パスワードを受け付けた状態で、第1施錠部123により、電子ファイル2を、情報が閲覧できない状態とし、第1パスワードを受け付けた状態で、第1開錠部125により、第1施錠部123による電子ファイル2の情報が閲覧できない状態を解除し、第2パスワードを受け付けた状態で、第2施錠部133により、電子ファイル2を、情報が閲覧できない状態とし、第2パスワードを受け付けた状態で、第2開錠部135により、第2施錠部133による電子ファイル2の情報が閲覧できない状態を解除する制御を端末に実行させる。

(もっと読む)

検疫システム、検疫方法、及び検疫プログラム

【課題】最新セキュリティポリシーでの監査を条件としながらも、検疫ネットワークに隔離した期間を短縮できる検疫システムを提供する。

【解決手段】検疫システムの監査を、検疫エージェント部14の起動直後で最新ポリシーの取得前にセキュリティポリシー格納部21に保存された直近過去の監査に使用した旧ポリシーを用いて行う先行監査制御部26の先行監査と、最新ポリシー取得完了後に検疫ネットワークに接続された状態で最新ポリシーと旧ポリシーの相違項目についてのみ最新ポリシーを用いて行う優先監査項目制御部27の優先監査と、最新ポリシーと旧ポリシーに共通すると共に旧ポリシーによる監査に適合し且つ監査適合の有効期限内であるために優先監査が実行されなかった項目について最新ポリシーを用い業務用ネットワークに接続された状態で行う優先監査項目制御部27の後段監査に分けて実施する。

(もっと読む)

セキュアプロセッサ用プログラム

【課題】例えば暗号化された実行コードの認証を行い、認証に成功した実行コードのみを実行可能として情報処理の安全性を向上させる。

【解決手段】 実行コードに対応するプロセスの実行に先立って、該実行コードを格納するページが正しく認証されたことを示すセキュアページフラグが設定されたページに対応するセキュアプロセス識別子と比較するためのセキュアプロセス識別子を、該プロセスの生成命令が発行された時点で生成するセキュアプロセス識別子生成手段と、該生成されたセキュアプロセス識別子を該プロセスに関連する情報として保持するプロセス情報保持手段とを備える。

(もっと読む)

画像処理システム、情報処理装置、プログラムおよびジョブ実行方法

【課題】画像処理装置のセキュリティおよび利便性を向上すると共に、認証サーバにかかる負担を軽減し、さらには画像処理装置とジョブ連携サーバとによる連携したジョブの実行を速やかに開始できるようにする。

【解決手段】画像処理システム1は、ジョブの実行に必要な所定の処理を行うジョブ連携サーバ4と、ジョブ連携サーバ4と連携してジョブを実行する画像処理装置5と、ジョブ連携サーバ4を利用するためのチケットを発行する認証サーバ2と、認証サーバ2からジョブ連携サーバ4を利用するためのチケットを取得する情報処理装置3とを備える。情報処理装置3は、認証サーバ2から、画像処理装置5がジョブ連携サーバ4を利用するためのチケットを取得して画像処理装置5に送信し、画像処理装置5は、情報処理装置3から取得するチケットを利用してジョブ連携サーバ4にアクセスし、ジョブ連携サーバ4と連携してジョブを実行する。

(もっと読む)

情報処理装置および情報処理方法

【課題】情報処理装置において、CPUなどのデータ処理部に対する機密性が要求される機密データについての機密性を確保する。

【解決手段】情報処理装置1は、データを読み込んで処理するデータ処理部11と、データ処理部11により読み込み可能な機密データ19を記憶可能な第1被アクセス部13と、第1被アクセス部13とデータ処理部11とを接続するバス17と、バス17を監視し、バス17上のデータを処理するバス処理部15とを有する。バス処理部15は、バス17を通じてデータ処理部11が第1被アクセス部13から機密データ19を読み込む場合、第1被アクセス部13がバス17へ出力した機密データ19に暗号をかけて、暗号化された機密データをデータ処理部11に読み込ませる。

(もっと読む)

量子化およびデータ埋め込みのための対称格子のクラス

【課題】電子透かしが入れられたイメージに対して行い得る攻撃のタイプを考慮した電子透かしシステムを提供する。

【解決手段】量子化およびデータ埋め込みのシステムを示す。700は計算システム、702はマーキングコンポーネント、704は変換コンポーネント、706は線形統計ジェネレータ、708は格子量子化器、710は電子透かしジェネレータ、712は電子透かし埋め込み器、714は電子透かしレシーバである。電子透かしが入れられるべきイメージに変換が適用され、そのイメージに関連した統計情報が計算される。計算された統計情報は対称格子を使用して量子化され、そしてその格子量子化された統計情報を使用して電子透かしが計算される。次に、電子透かしがイメージに挿入される。

(もっと読む)

秘密計算システム、秘密計算方法、不正使用防止方法

【課題】利用時の情報漏洩のリスクを抑えたセキュリティーシステムを提供する。

【解決手段】本発明の第1の秘密計算システムは、garbled circuit GCEを利用し、データ利用装置にデータdmを知らせることなく、データdmを利用方法Eに対応する論理回路CEに入力したときの出力CE(dm)のみをデータ利用装置に与える。また、本発明の第2の秘密計算システムは、データ利用装置からデータdを秘密計算装置に渡した後は、データdに対するインデックスmのみがデータ利用装置に記録され、データd自体はデータ利用装置には残らない。そして、garbled circuit GCEを利用し、データ利用装置にデータdを知らせることなく、データdを利用方法Eに対応する論理回路CEに入力したときの出力CE(d)のみを得る。

(もっと読む)

電子メモリ改竄防止システム

【課題】セルラ電話のような電子装置内のメモリに対するいたずらを防止する。

【解決手段】メモリ及び処理手段を有する電子装置が論理を含み、この論理は装置のメモリ内容に片方向ハッシュ計算を遂行するために使用され、それによって、このような内容の監査ハッシュ値、又はシグネチャが導出される。監査ハッシュ値は、真正メモリ内容から導出された認証された有効ハッシュ値と比較される。監査ハッシュ値と有効ハッシュ値との間の相違がメモリ改竄を示すことができる。電子装置メモリ内容を、そのメモリ内容にアクセスを許される前に認証されるデータ転送装置によって更新することができる。データ転送装置認証は、公開鍵/秘密鍵暗号化方式の使用に係わる。データ転送装置が電子装置とインタフェースしかつメモリ・アクセスをリクエストするとき、データ転送装置を認証するプロセスが開始される。

(もっと読む)

データ転送方法、データ転送システム、データ送信装置、データ管理装置、データ復号装置およびコンピュータプログラム

【課題】ネットワーク上でデータを安全に転送すること。

【解決手段】本発明に係るデータ転送方法は、指定された利用者に宛ててデータを送信するデータ送信装置12が、データの送信先であるデータ管理装置13から利用者に対応する公開鍵を取得する公開鍵取得工程と、データ送信装置12が、暗号化されたデータである暗号化済データと、データを復号するための復号鍵であって公開鍵取得工程において取得された公開鍵で暗号化された復号鍵である暗号化済復号鍵とをデータ管理装置13へ送信するデータ送信工程と、データ管理装置13が、データ送信工程において送信された暗号化済データと暗号化済復号鍵とを利用者と対応付けて記憶手段に保管するデータ保管工程とを含む。

(もっと読む)

秘匿通信システム、秘匿通信方法およびプログラム

【課題】受信側から送信側へのフィードバック情報が攻撃者に攻撃されても情報が漏洩しない。

【解決手段】送信者が、秘密情報をn個の分散された秘密情報に分割し、n個の通信経路により、分散秘密情報を受信者に送信する。受信者は、受信したn個の分散秘密情報のうち、エラー情報の個数を検出し、エラー情報の個数が所定の許容値よりも多いか否かを判断し、エラー情報の個数が所定の許容値よりも多い場合に、分散秘密情報のうち、x個の分散秘密情報を選択して、x個の分散秘密情報のマスク値を取得する。そして、マスク値を送信者に送信する。送信者は、送信したn個の分散秘密情報からx個の分散秘密情報を選択し、x個の分散秘密情報を受信者と同様の方法マスク値を取得する。そして、受信したマスク値と取得したマスク値とが一致するか否かをエラー情報値として、選択した分散情報をエラー情報の個数が許容値よりも小さくなるまで送信し、受信者が、エラー情報の個数が許容値よりも小さくなったときに、分散秘密情報から秘密情報を復元する。

(もっと読む)

配信システム及び配信・受信方法及び配信装置及び受信装置及び配信プログラム及び受信プログラム

【課題】 どの配信データがどの受信者宛のものであるのかを特定できないようにすることができ、配信データの漏洩目的の改ざんを防止する。

【解決手段】 本発明は、配信装置と受信装置間で、予め、受信者番号、受信者毎の秘密鍵、受信者共通の特定ビット列を送受信し、格納しておき、配信装置は、分割データの秘密鍵を用いて分割データを暗号化し、当該分割データの秘密鍵と受信者共通の特定ビット列の組を、受信者毎の秘密鍵を用いて暗号化して受信者秘密領域に設定し、暗号化された分割データと共にマルチキャストパケットに設定して送出する。受信装置は、受信者秘密領域に含まれる暗号化された分割データの秘密鍵と特定ビット列の組を、受信者自身の秘密鍵で復号し、復号された特定ビット列と格納されている特定ビット列とが一致した場合には、分割データの秘密鍵を用いて分割データを復号する。

(もっと読む)

記憶装置、および、記憶方法

【課題】本発明は、データを暗号化して記憶する記憶装置において、処理負担の軽減を図

ることを目的とする。

【解決手段】記憶装置は、データを取得する取得部と、データの属性と、データを暗号化

する際の暗号化のレベルとの対応関係が示された対応テーブルを記憶する第1の記憶部と

、対応テーブルを用いて、取得部により取得されたデータの属性に応じて暗号化のレベル

を判定する第1の判定部と、第1の判定部により判定された暗号化のレベルでデータを暗

号化する暗号化部と、暗号化部により暗号化されたデータを記憶する第2の記憶部と、を

備える。

(もっと読む)

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

321 - 340 / 1,360

[ Back to top ]