Fターム[5B285BA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | 媒体 (315)

Fターム[5B285BA05]の下位に属するFターム

カード (148)

Fターム[5B285BA05]に分類される特許

121 - 140 / 167

情報処理装置、情報記録媒体、および情報処理方法、並びにコンピュータ・プログラム

【課題】ダウンロード処理、コピー処理などによる情報記録媒体に対するコンテンツ記録によるユニット単位のコンテンツ提供、管理処理の効率化を実現する。

【解決手段】R/RE型ディスクなどデータ記録可能メディアに利用管理コンテンツを記録する構成において、ユニット(CPSユニット)単位のコンテンツ証明書、使用許諾情報、さらに、コンテンツ記録先のメディア識別情報を含むデータに基づく署名データを含むユニット対応トークンを生成し、これらの管理データをコンテンツ管理ユニットとともにメディアに記録する。本構成によれば、管理データがユニット単位で設定されているので、コンテンツ追記処理などに際して、ユニット対応の管理データの取得、生成、記録を迅速に行なうことが可能となる。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置の不正利用や不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、携帯型記憶装置は、二次電池を電源としており、情報処理端末に接続される際の利用者の生体データ値を取得する。また、携帯型記憶装置内の記憶内容は暗号化されており、認証された正当な利用者に対して復号鍵がサーバ130から送信される。

(もっと読む)

コンテンツ管理システム

【課題】 著作権を保護しつつ、私的コピーを行うことができ、鍵の盗聴を防止することができるコンテンツ管理システムを提供する。

【解決手段】 セキュリティーデバイス装置は、サーバから端末装置に対して送信されて端末装置に記憶された暗号化されたコンテンツと第1の鍵情報とのうち、第1の鍵情報を端末装置から読み出す読み出し部と、前記サーバが生成する第2の鍵情報を取得して記憶する鍵情報記憶部と、前記読み出し部が読み出した第1の鍵情報と、前記鍵情報記憶部に記憶された第2の鍵情報とに基づいて、前記コンテンツを復号するための復号鍵情報を生成する鍵生成部と、を有する。このようなセキュリティーデバイス装置をネットワーク経由ではないルートで配送する。

(もっと読む)

RFIDタグ及びRFIDタグシステム

【課題】無効としたRFID機能を正当な権限者のみにより復活することができるRFIDタグ及びRFIDタグシステムの提供。

【解決手段】不揮発性の書き換え不能な暗証コードと書き換え可能又は1回だけ書き込み可能な動作のオン又はオフを設定する動作制御フラグとを記憶する記憶手段と、RFIDタグのID識別コード要求を指示する誰何コマンドを受信したとき、該記憶手段を参照して動作制御フラグがONであるか否かを確認し、該フラグがONである場合には、自IDを送信し、該フラグがOFFである場合には該フラグがOFFである旨を送信するアンテナとの交信制御を行うタグコントローラとを備え、外部から動作オン又は動作オフコマンドと暗証コードとを受信した暗証コードと記憶手段に記憶した暗証コードとが一致したとき、前記記憶手段に記憶した動作制御フラグのオン又はオフを書き換えるもの。

(もっと読む)

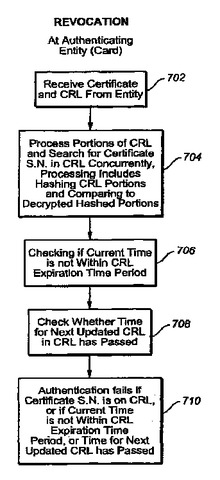

証明書取消リストを使用するコンテンツ管理システムおよび方法

ホスト装置は認証のためにホスト証明書と関係する証明書取消リストの両方をメモリ装置に提示するので、メモリ装置が単独でリストを入手する必要はない。証明書取消リストの処理と証明書識別情報の検索とは、メモリ装置によって同時に実行できる。ユーザの便宜を図るため、メモリ装置に対してホスト装置を認証するための証明書取消リストはメモリ装置の非保護領域に蓄積できる。  (もっと読む)

(もっと読む)

情報記憶装置

【課題】使い勝手の向上を図る。

【解決手段】USBメモリ1は、フラッシュメモリ50と、USBI/F20と、フラッシュメモリ50に対する読み出し処理及び書き込み処理を制御するメインコントローラ10とを有する。フラッシュメモリ50は、ユーザ端末110が有する標準機能によってユーザ端末110から認識され、ユーザ端末110からの情報の読み出しが可能な通常アクセス可能領域51と、標準機能によってはユーザ端末110から認識されないセキュリティ保護領域52とを有する。そして、通常アクセス可能領域51には、セキュリティ保護領域52をユーザ端末110から認識させるための認識機能をユーザ端末110に付加するプログラムが記憶されている。

(もっと読む)

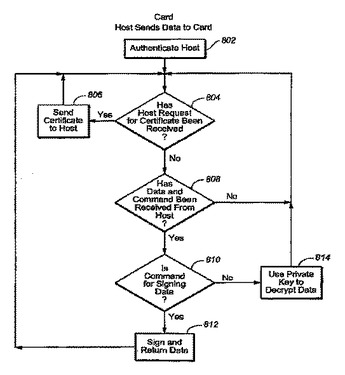

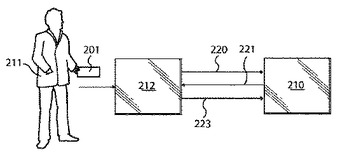

アイデンティティオブジェクトを使用する制御システムおよび方法

アイデンティティオブジェクトと呼ばれるオブジェクトは、公開鍵と秘密鍵からなる対と、対の公開鍵が真正であることを証明するために証明機関によって発行される少なくとも1つの証明書とを備える。一実施形態において、提供されるデータまたはデータから検索される信号に、秘密鍵を使って署名することにより、このオブジェクトを同定の証拠として使用してもよい。アイデンティティオブジェクトはアイデンティティの証拠として不揮発性メモリに記憶され、このメモリはコントローラによって制御されてもよい。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、アイデンティティオブジェクトがアイデンティティの証拠としてメモリシステムの不揮発性メモリに記憶される。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、ホスト装置からのデータまたは前記データから検索される信号をオブジェクトの秘密鍵を用いて暗号化し、少なくとも1つの証明書と暗号化されたデータまたは信号とをホスト装置へ送信する。さらに別の実施形態において、メモリシステムの制御データ構造によって事業体が認証された後に、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とを、事業体へ提供する。この実施形態の一実用的応用において、アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データを事業体から受信する場合、メモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化できる。アイデンティティオブジェクトと少なくとも1つの証明書とが不揮発性メモリに記憶され、このメモリはコントローラによって制御される。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、メモリシステムの不揮発性メモリにアイデンティティオブジェクトが記憶されてもよい。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とが、ホスト装置に提供される。アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データをホスト装置から受信したメモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化する。  (もっと読む)

(もっと読む)

リムーバブル記憶装置および生体認証システム

【課題】リムーバブル記憶装置を交換する場合でも処理が煩雑とならないリムーバブル記憶装置および生体認証システムを提供することを目的とする。

【解決手段】リムーバブル記憶装置1の制御部(MPU)111により指紋読取部115に不具合があると判断されたときに、RAM113に記憶された利用者の生体認証パターンと所定情報とをインターネットファクシミリ装置2またはインターネットファクシミリ装置2に接続されたネットワークに構成されたストレージ301に送信することを特徴とするリムーバブル記憶装置。

(もっと読む)

監視対象制御システムおよび監視対象制御方法、監視サーバ、監視対象装置

【課題】監視対象装置に備えられている複数の機能のうち、所定の機能のみにセキュリティをかけることができる監視対象制御システムを提供する。

【解決手段】監視サーバは、監視対象装置における監視対象機能の機能停止指示を受付け、その機能停止指示に基づいて、機能停止通知を監視対象装置へ送信する。そして監視対象装置は、機能停止通知を受信し、自装置内の監視対象機能の停止の処理を行う。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止し、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、認証用携帯端末装置が、充電されうる二次電池を備え、二次電池を電源として、情報処理端末に接続される直前の利用者の生体データ値を取得する。

(もっと読む)

HiGAのIMSサービスプロキシ

本発明は、端末デバイスが第1のタイプか第2のタイプか(IMSベースか非IMSベースか)にかわわらず、通信サーバ(IMS−S)が提供する第1のタイプのサービスをホームネットワーク(CPN)の端末デバイス(T1、T2、…Tn…TN)に提供することを可能にする通信システム(SYS)、ゲートウェイ装置(HiGA)、および方法に関する。ゲートウェイ装置(HiGA)は、第2のタイプの端末デバイス(T2)間で使用される制御プレーン(SIP)をゲートウェイ装置(HiGA)と通信サーバ(IMS−S)との間で使用される制御プレーン(HTTP)に適応させる1つ以上のサービス固有マッピングアプリケーション(AS)を備える。 (もっと読む)

コマンド実行方法、USBストレージデバイスのコントローラ及び該コントローラを搭載してなるUSBストレージデバイス。

【課題】Windows(登録商標)2000およびWindows(登録商標)XP以降の制限ユーザがUSBデバイスに有効にアクセスし得る新たなコマンド実行方法、並びに該方法を実行し得るUSBデバイスのコントローラ及び該コントローラを搭載したUSBデバイスを提供。

【解決手段】USBデバイスのコントローラに、USBスタンダードデバイスリクエストコマンドで定義されている “bmRequest_type”、“bRequest”、“wValue”、“wIndex”の少なくとも一つに、前記それぞれに規定されているデータ長であって、且つUSBスタンダードデバイスリクエストコマンドで定義されていない所定の値が設定されたものを一のコマンドとして解釈しこれを実行するプログラムを記憶させておき、これによって、USBスタンダードデバイスリクエストコマンドでは実行せしめることのできない処理を前記デバイスに実行させる

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、携帯型記憶装置120が、二次電池を電源として、情報処理端末110に接続される以前もしくは接続される際に利用者の生体データ値を取得する。

(もっと読む)

電子タグシステム、および電子タグシステムが行うデータ処理方法

【課題】電子タグに複雑な論理回路を実装することなく、安価で安全性の高いシステムを提供する。

【解決手段】電子タグ20と、リーダ・ライタ装置10と、を有するシステムにおいて、リーダ・ライタ装置10に、電子鍵を記憶させておく。電子タグ20に、電子タグ固有のキーワードと、電子鍵および固有のキーワードを所定の不可逆関数で演算して求めたパスワードとを記憶させておく。そして、リーダ・ライタ装置10は、電子タグ20からキーワードを読み出し、読み出したキーワードと自身が記憶している電子鍵とを用いてパスワードを生成し、電子タグ20に、コマンドおよび生成したパスワードを送信する。電子タグは、リーダ・ライタ装置10が送信したパスワードおよびコマンドを受信し、自身が記憶しているパスワードと受信したパスワードとを比較して、両者が同じ場合に受信したコマンドに対応する処理を行う。

(もっと読む)

識別と認証を実行する装置および方法

ネットワークを介してサービスに接続している遠隔地のユーザを識別および認証する装置は、暗号化プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、ならびにクライアント端末の標準入力手段を通じて、独自の認証コードを、エミュレートされたキーストロークとして生成し伝送する付加的な処理手段とインタフェース手段を備えている。このコードは、ユーザの明示的コマンドによってのみ伝送できる。 (もっと読む)

データベースなしのノイジーな低電力PUF認証

本発明は、認証装置210で、物理トークン102を有するデバイス101,201を認証する方法、認証を実行するシステム、及び測定可能なパラメタを提供する物理トークンを有するデバイスに関する。本発明の基本的なアイデアは、物理クローン不可関数PUFの形式で物理トークン102を有する例えばRFIDタグといった低電力デバイス101,201が、暗号化処理又は処理能力の観点から負担の大きい他の処理から解放されるような安全な認証プロトコルを提供することにある。このため、認証されることになるPUFデバイス101,201が、実際に認証された認証装置から問い合わせを受けているかどうかを確認する。例えば、PUF102を有するRFIDタグが、銀行が認証を行いたい紙幣に配置されることができる。この認証は、暗号化されたデータを復号化する銀行のユニークな能力に基づかれる。暗号化されたデータは、例えば、そのRFIDタグ(又は実際にはPUF)が銀行に登録される登録フェーズにおいて作成されたデータである。ここで、認証装置に送られるレスポンスデータを作成するためRFIDタグは再度、PUFにチャレンジする。認証装置は、そのレスポンスデータが正しいかどうかチェックし、もし正しければ、その物理トークンを有するデバイスを認証する。なぜなら、そのデバイスは、登録フェーズで暗号化されて格納されたレスポンスデータに対応するレスポンスデータを生成できることになるからである。  (もっと読む)

(もっと読む)

可搬型記憶装置

【課題】記憶している所定情報について高い安全性が得られるポータブル記憶装置を提供することを目的とする。

【解決手段】電子機器装置2を用いてポータブル記憶装置1に所定情報を記憶する際に、電子機器装置2の識別情報と電子機器装置2のユーザの指紋情報とをポータブル記憶装置1に登録する。その後、所定情報を読み出す等のために電子機器装置2にポータブル記憶装置1が接続されると、ポータブル記憶装置1は接続された電子機器装置2の識別情報とこの電子機器装置2のユーザの指紋情報とを取得する。そして、取得した識別情報と指紋情報とが、登録されている識別情報と指紋情報とに一致しない場合は、記憶している所定情報、識別情報、指紋情報をすべて消去する。

(もっと読む)

情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システム

【課題】認証処理の不正な実行を防止し、データを使用する際の安全性を向上させる。

【解決手段】暗号化処理が施されたデータと該データを使用できる情報処理装置を示す許容MACアドレスと接続された情報処理装置のMACアドレス及び許容MACアドレスを比較して情報処理装置がデータを使用する権利を有しているか否か判断する使用判断部と使用する権利を有していると判断された場合にデータに対して復号化処理を施す復号化処理部として機能させると共に実行が制限されたセキュリティ確認ソフトウェアとを記録された可搬性記録媒体の接続を監視する接続監視部と、可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる使用判断部を起動させるセキュリティ確認起動部と、を備える。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止すると共に、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。

(もっと読む)

情報発行システム及び情報発行方法

【課題】データ発行までの手順を簡略化することができ、通信料も抑えることができる情報発行システム及び情報発行方法を提供する。

【解決手段】情報発行システム100は、FeliCaチップ10と、FeliCaチップ10が搭載された携帯電話機20と、ICキャッシュカード30から口座情報などの会員情報を読み取る読取手段421と、読取手段421が読み取った情報をFeliCaチップ10に書き込む書込手段422とを備え、携帯アプリダウンロードサーバ61からダウンロードしたエリア確保用アプリによって、FeliCaチップ10に書き込み領域を確保し、ICキャッシュカード30から読み取った口座情報などの会員情報に基づいて生成された発行データをFeliCaチップ10の書き込み領域にリーダライタ42で直接書き込む。

(もっと読む)

121 - 140 / 167

[ Back to top ]