Fターム[5B285BA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | 媒体 (315)

Fターム[5B285BA05]の下位に属するFターム

カード (148)

Fターム[5B285BA05]に分類される特許

81 - 100 / 167

画像閲覧システム

【課題】認証のためのパスワード設定に係る利便性の向上を図るとともに、情報漏洩防止の向上も図ることが可能な画像閲覧システムを提供する。

【解決手段】認証必要数が例えば5であるとすると(発生した乱数が例えば5)、異なる内容のパスワードを5回入力しない限り、画像を閲覧することができない。また、次回の閲覧時には、発生した乱数が例えば4や6、或いは2があり得ることから、パスワードの入力回数が異なり、全てのパスワードを正しく入力しない限り、画像を閲覧することができない。メディアを不正に入手しても、全ての個人情報を知らなければ、画像を毎回閲覧することができない。

(もっと読む)

アクセス制御システム、アクセス制御方法、情報処理装置、及び被アクセス媒体

【課題】ユーザによるパスワード入力を不要とし、情報処理装置と被アクセス媒体(外部デバイス)との組により一意に定まるパスワードにより、当該情報処理装置と外部デバイスとが接続された場合のみにアクセス可能とすることができること。

【解決手段】情報処理装置1は、外部デバイス2を識別するシリアル番号121と、情報処理装置1を識別するシリアル番号131とを用いてパスワードを生成するパスワード生成手段14と、当該パスワードを外部デバイス2に対して入力するパスワード入力手段15を有する。外部デバイス2は、入力されたパスワードをパスワード記憶部23に格納するパスワード設定手段22と、アクセス認証する場合に、入力されたパスワードと、パスワード記憶部23に格納されたパスワードに基づいてアクセス認証を実行するアクセス認証手段24とを有する。

(もっと読む)

可搬記憶媒体管理システム、可搬記憶媒体管理方法、および可搬記憶媒体管理プログラム

【課題】可搬記憶媒体、可搬記憶媒体の使用環境、可搬記憶媒体に記録されるデータに至るまでの全てを統合的に管理し、利用者のモラルへの依存性を排除し、可搬記憶媒体による情報漏洩防止を図れる可搬記憶媒体管理技術の提供。

【解決手段】可搬記憶媒体2は、端末(管理コンソール4,管理端末5、使用端末6)を識別する端末固有情報と可搬記憶媒体を識別する媒体固有情報と、端末から入力された端末利用者名およびパスワードを組み合わせて端末認証キーを作成し、該端末認証キーを可搬記憶媒体の内部に記憶しておいた端末認証キーと照合するとともに、使用条件と権限によって使用許否を判定し、合致した場合に限り、可搬記憶媒体に対して設定可能、読み書き可能、読み取りのみの所定の操作を許可する。許可されない端末に可搬記憶媒体を接続した場合には、可搬記憶媒体2への操作は禁止され使用は許可されない。また操作履歴を保存しておく。

(もっと読む)

外部持ち出し機密情報の漏洩防止システム及びプログラム

【課題】機密情報を社外に持ち出す場合、USBメモリなどの外部媒体に出力する際にパスワードによる暗号化を行う方法が一般的であるが、暗号化された機密情報を紛失した場合、パスワードの総当り方式などによって暗号が破られ、機密情報が漏洩する恐れがある。

【解決手段】機密情報(ファイル)の外部持出し時および復号化時には、必ず復号化サーバを仲介させてチェックを行い、復号化できる場所(ホスト名やIPなどのネットワーク的な位置)・人・持出し有効期限を制御することにより、万一機密情報を紛失した場合でも、復号化サーバに登録された機密情報の持ち出し有効期限を満了にすることで、復号化を永続的に禁止して機密情報の漏洩を防止する。

(もっと読む)

生体情報登録システム、ならびにICカード、処理端末、およびセンタシステム

【課題】窓口等での本人確認を不要とし、生体認証を利用することができる端末を使って利用者自身が生体情報の登録を行うことができる生体情報登録システムを提供する。

【解決手段】ICカード100、決済端末200、および決済センタ300からなる生体情報登録システムであって、ICカード100は登録番号生成機能153を備えた生体認証アプリケーション150を有し、決済端末200はユーザインタフェース部220と生体情報センサ240とを有し、決済センタ300は決済処理機能310とデータベース340とを有し、生体情報センサ240によって読み取った利用者の生体情報をICカード100に送信して登録し、登録番号生成機能153により生成された登録番号を記録するとともに決済端末200を経由して決済センタ300に送信し、データベース340に記録することにより、決済端末200を利用してICカード100に生体情報の登録を行う。

(もっと読む)

情報処理装置、情報処理システムおよび認証方法

【課題】コスト上昇を抑制しつつ、情報処理装置に着脱される記憶装置の認証を行うことを目的とする。

【解決手段】記憶装置が装着される情報処理装置に、情報処理装置の制御部から独立して動作する認証部14を設ける。認証部14には、認証用の基準値145を格納するROM140、時間を計測するための遅延回路142、記憶装置から固定値(基準値145と等しい値)を読み出すためのコマンドを発行するコマンド発行回路146、記憶装置から読み出された値が受信値148として格納される受信バッファ147および比較回路144を設ける。記憶装置の認証を行う場合には、コマンド発行回路146が記憶装置に読み取りコマンドを発行し、正規の記憶装置のレイテンシ以内の時間に得られた受信値148と、基準値145とを比較回路144が比較する。

(もっと読む)

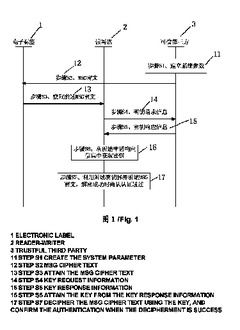

軽量アクセス認証方法、及びシステム

軽量アクセス認証方法、及びシステムであって、方法は、信頼できる第三者機関が、MSGを暗号化することによって形成されたMSG暗号テキストを、第1のエンティティ内に書き込み、第2のエンティティが、MSG暗号テキストを第1のエンティティから取得し、MSG暗号テキストを取得した後に、鍵を、信頼できる第三者機関から取得し、MSG暗号テキストが、鍵に従って復号され、MSGプレーンテキストが取得されることを含む。本発明の実施形態は、装置及び環境によって制限された条件において広く適用されることが可能であり、アクセス認証が簡素化及び軽量化される。  (もっと読む)

(もっと読む)

ウェブ・ページへデータを入力するための方法およびシステム

【課題】単純かつ迅速な方法でユーザがフォームまたは認証ページと対話できるようにするためのメカニズムを提供する。

【解決手段】システムは、プラグインを通じ、インターネットを介してデータを記入するために、情報を取り出すことが可能な無線デバイス(たとえばBluetooth)のレバレッジに基づく。より具体的に言えば、好ましい実施形態は、外部デバイスとのセキュアな接続を確立し、情報をオンデマンドでブラウザに提供する。

(もっと読む)

生体認証装置、生体認証方法およびコンピュータプログラム

【課題】ユーザの生体データの変化や生体認証時の周囲環境の変化などに対するロバスト性を生体認証に持たせることのできる生体認証装置を提供する。

【解決手段】生体認証装置が適用されたゲート装置1には、ユーザの指紋データを読取る指紋データ読取り手段100と、それぞれ異なる生体認証アルゴリズムが適用された3つの指紋認証部201を有し、3つの指紋認証部201を併用して、指紋データ読取り手段100が読取った同一の生体データを認証し、予め設定された合否判定基準とそれぞれの指紋認証部201の認証結果を比較して、ユーザの指紋認証の合否を判定する指紋認証手段200と、各々の指紋認証部201が利用するテンプレートを記憶するデータベース202と、を備える。

(もっと読む)

カード認証システム及び方法

本発明は、バンクカードのカード認証を行うための方法を提供している。本方法は、第1のリキッドエンコード番号(Liquid Encoded Number)である(LENcard)をバンクカードから読み取る段階と、LENcardを、許可データベースにインターフェースされている許可サーバへ送信する段階と、少なくとも更なるリキッドエンコード番号(LENcurrent)を許可データベースから検索する段階と、LENcardとLENcurrentを比較する段階と、を備えている。LENcardがLENcurrentに等しくない場合、バンクカードが新規カードであるなら、本方法は、当該バンクカードを新規カードとして処理し、そうでないなら、当該バンクカードを不正カードとして処理する段階を備えている。LENcardがLENcurrentに等しい場合、本方法は、更なるリキッドエンコード番号(LENnew)を生成する段階と、LENnewをバンクカードにLENcardの代わりに書き込む段階と、LENnewを許可データベースにLENcurrentの代わりに書き込む段階と、を含んでいる。 (もっと読む)

外部装置管理システム

【課題】

USBメモリなどをその使用範囲を超えて使用できないようにする外部装置管理システムを提供することを目的とする。

【解決手段】

各クライアント端末における操作ログ情報を受け取る操作ログ情報受取部と、クライアント端末からの操作ログ情報におけるユーザ識別情報に基づいて、そのユーザの属性情報を取得し、取得したユーザの属性情報を用いて外部装置の使用範囲情報を設定する使用範囲情報設定部と、クライアント端末からの操作ログ情報におけるユーザ識別情報に基づいて、そのユーザの属性情報を取得し、取得したユーザの属性情報と外部装置の使用範囲情報とを比較することで、外部装置の使用可否を判定する使用可否判定部と、を有する外部装置管理システムである。

(もっと読む)

データ記録装置及びその制御方法、並びにプログラム及び記憶媒体

【課題】取り外し可能な記録媒体を持つデータ記録装置が、他のデータ記録装置の記録媒体にデータコピーを行うに際し、ユーザーの利便性を向上すると同時に不正コピーを防止することができるデータ記録装置を提供する。

【解決手段】認証コードを生成する生成手段と、生成した認証コードをデータ記録媒体103に保存する保存手段と、データ記録媒体103に保存された認証コードを読み出す読み出し手段と、読み出した認証コードを送信する送信手段とを備える。また、他のデータ記録装置から認証コードを受信する受信手段と、受信した認証コードと生成した認証コードを比較する比較手段と、比較結果によって相互認証を確立し、データの通信を開始する通信開始手段とを備える。各手段は制御ユニット102によって構成される。

(もっと読む)

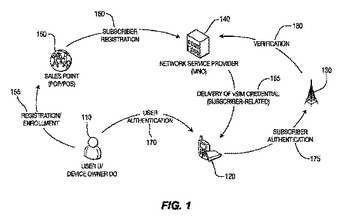

仮想サブスクライバ識別モジュール

vSIM(virtual subscriber identify module)サービスを提供するように構成されたMTP(mobile trusted platform)を開示する。一実施形態では、MTPは、MTPの製造メーカーに関係する信用証明書を格納し、提供するように構成されたTSS−DM(デバイス製造メーカートラステッドサブシステム)と、MNO(モバイルネットワークオペレータ)に関係する信用証明書を格納し、提供するように構成されたMNO−TSS(モバイルネットワークオペレータ−トラステッドサブシステム)と、MTPのユーザに関係する信用証明書を格納し、提供するように構成されたTSS−DO/TSS−U(デバイスユーザ/所有者−トラステッドサブシステム)とを含む。TSS−MNOは、MNOに関係する信用証明書情報を格納し、提供し、処理するように構成されたvSIMコアサービスユニットを含む。TSS−DO/TSS−Uは、MTPのユーザ/所有者に関係する信用証明書情報を格納し、提供し、処理するように構成されたvSIM管理ユニットを含む。TSS−DO/TSS−UおよびTSS−MNOは、トラステッドvSIMサービスを介して通信する。  (もっと読む)

(もっと読む)

電子機器、決済システム及びプログラム

【課題】障害から復帰した際に、認証を行う手間をなくすこと。

【解決手段】通信ネットワークNを介してセンタサーバ40との通信を行う通信部36、通信部16と、通信部36、通信部16介してセンタサーバ40から認証を許可する認証OK信号を受信した際、認証トークンを生成するCPU11と、CPU11により生成された認証トークンを記憶する不揮発性のEEPROM17と、CPU11により生成された認証トークンを記憶する揮発性のRAM33と、障害から復帰した際、RAM33に認証トークンが記憶されている場合に、EEPROM17により記憶された認証トークンとRAM33により記憶された認証トークンとが一致するか否かを検証し、一致する場合に、センタサーバ40との認証状態を継続させるCPU11と、を備える。

(もっと読む)

外部装置管理システム

【課題】

USBメモリなどをその使用範囲を超えて使用できないようにする外部装置管理システムを提供することを目的とする。

【解決手段】

各クライアント端末から操作ログ情報を受け取る操作ログ情報受取部と、クライアント端末からの操作ログ情報に基づいて、外部装置に対する使用範囲情報を判定する使用範囲情報設定部と、外部装置の識別情報と外部装置の使用範囲情報とを用いて、外部装置の使用可否を判定し、外部装置と接続したクライアント端末または外部装置に対して、外部装置の使用可否の判定結果を送信する使用可否判定部と、を有する外部装置管理システムである。

(もっと読む)

電子機器、フォーマット方法、フォーマット指示方法

【課題】 NV−RAMの適切な初期化の実現。

【解決手段】 初期処理において更新される情報を記憶する不揮発性記憶手段と、不揮発性記憶手段に記憶された情報に対する初期処理を行うための初期処理プログラム、及び不揮発性記憶手段に記憶された情報をフォーマットするフォーマットプログラムが記憶されたプログラムメモリ手段と、所定時点で初期処理プログラムに基づいて初期処理を実行するとともに、初期処理実行時であっても、入力されたフォーマット指示に基づいて、フォーマットプログラムに基づいたフォーマット処理を実行することができるようにされた制御手段と、所定の通信フォーマットによるデータバスを介して接続されることで、データバス上に存在する1以上の外部電子機器と通信可能とされる通信手段を備え、フォーマット指示は、上記通信手段により入力されるようにする。

(もっと読む)

個人認証用媒体発行システムおよび個人認証用媒体発行方法

【課題】個人認証用媒体全体を複製した偽造は極めて困難となり、セキュリティ性に非常に優れた個人認証用媒体発行システムおよび個人認証用媒体発行方法を提供する。

【解決手段】未発行状態の個人認証用媒体にあらかじめ付与されている発行番号を読取り、読取った発行番号および当該個人認証用媒体の発行情報からハッシュ値を生成し、生成したハッシュ値から電子署名を作成し、上記発行情報に基づき上記個人認証用媒体の印刷面に必要な券面情報を印刷するとともに、上記発行情報、ハッシュ値および電子署名を上記個人認証用媒体のICチップに記録する。

(もっと読む)

携帯型記憶装置、および、携帯型記憶装置に記憶されるコンピュータプログラム

【課題】フラッシュメモリに記憶されたデータファイルを自動的に削除できるUSBストレージを提供する。

【解決手段】USBストレージ10のフラッシュメモリ13には、データファイル17に加え、AUTORUNファイル14によってPC2上で動作するファイル管理プログラム15が記憶されている。ファイル管理プログラム15は、PC2上で起動すると、起動回数カウンタ16をインクリメントした後、USBストレージ1のフラッシュメモリ13の管理領域13bに記憶されているデータファイル17の中から、削除カウンタ値18が起動回数カウンタ16の値以下のデータファイル17をフラッシュメモリ13から削除する。

(もっと読む)

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。メモリ装置は、一実施形態において、メモリ装置に蓄積され、新規タイムスタンプの必要性を指定するタイムスタンプ更新方針(TUP)に対応付けられた、DRMライセンスの検証要求を受信する。メモリ装置は、DRMライセンスの検証を試みる前に、DRMライセンスに対応付けられたTUPに基づき、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてDRMライセンスの検証を試みる。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

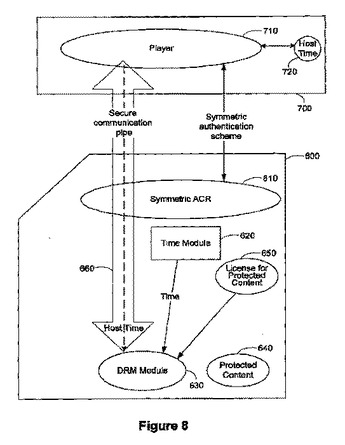

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置上のアプリケーションが、ホスト装置上で実行しメモリ装置によって認証されるエンティティから、時間本位操作の実行要求を受信する。アプリケーションは、時間本位操作の実行にあたって、メモリ装置上のタイムモジュールからの時間の代わりにホスト装置からの時間を選択し、かつ時間本位操作の実行にあたってホスト装置からの時間を使用する。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

81 - 100 / 167

[ Back to top ]