Fターム[5B285CA04]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | 機器対応 (771)

Fターム[5B285CA04]に分類される特許

361 - 380 / 771

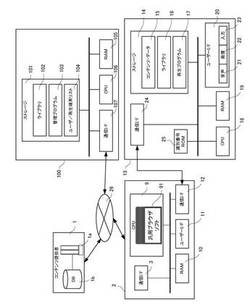

コンテンツ・データの管理サーバ、管理プログラム及び管理方法

【課題】管理端末と再生端末との関係の自由度を高めるとともに、管理端末を利用する際の管理プログラムのインストールを不要なものとする。

【解決手段】コンテンツ・データを再生出力する再生端末13を、インターネット26に接続する汎用コンピューター2上で実行される汎用ブラウザソフト91を通じて、操作可能な管理プログラム103の実行手段と、再生端末13のユーザーを特定するユーザー識別情報と、ユーザーが視聴可能なコンテンツ・データを再生するための情報とを関連付ける認証情報を格納するストレージ101とを備える。

(もっと読む)

多機能プリンタ装置

【課題】多機能プリンタ、特に家庭用の機器について、装置を複雑化させることなく、かつ簡便なステップで各ユーザに適した機能を提供する。

【解決手段】ユーザ設定情報をユーザ識別情報と組み合せて登録するユーザ設定情報登録手段と、指紋情報を用いて、使用するユーザの入力情報とユーザ設定情報登録手段によって登録されたユーザ識別情報を照合することでユーザの認証を行うユーザ認証手段と、ユーザ認証手段の認証結果に基づいてユーザ設定情報を反映するように多機能プリンタ装置の動作状態を変化させるユーザ認証結果反映手段と、を有する。

(もっと読む)

アクセス制限情報生成装置およびアクセス制限情報生成方法並びにプログラム

【課題】シンクライアントシステムのネットワーク構成機器に設定するアクセス制限情報を容易に生成できるようにする。

【解決手段】管理者は、アクセス制限情報の生成時、シンクライアントの実装方式および通常端末装置の接続可否を示す特徴情報を入力する。シンクライアント特徴入力手段101は、入力された特徴情報を受け付け、アクセス制限方法選択手段102は、シンクライアントシステムの特徴に応じて予め定められているアクセス制限方法の中から、シンクライアント特徴入力手段101が受け付けた特徴情報から認識されるシンクライアントの特徴に適したアクセス制限方法を選択し、アクセス制限情報生成手段103は、アクセス制限方法選択手段102で選択されたアクセス制限方法に従ってアクセス制限情報を生成する。

(もっと読む)

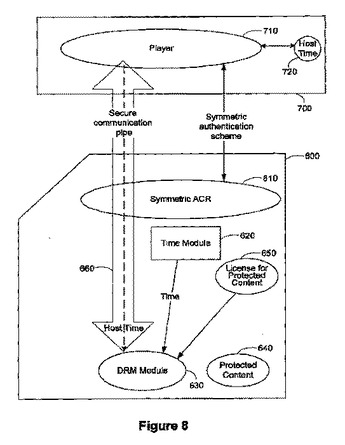

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置上のアプリケーションが、ホスト装置上で実行しメモリ装置によって認証されるエンティティから、時間本位操作の実行要求を受信する。アプリケーションは、時間本位操作の実行にあたって、メモリ装置上のタイムモジュールからの時間の代わりにホスト装置からの時間を選択し、かつ時間本位操作の実行にあたってホスト装置からの時間を使用する。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

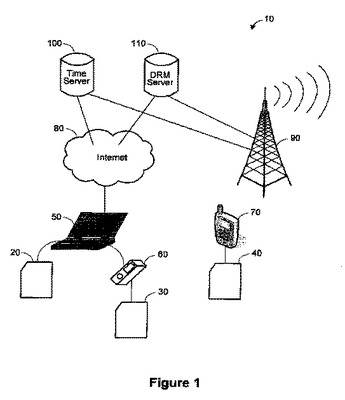

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。メモリ装置は、一実施形態において、メモリ装置に蓄積され、新規タイムスタンプの必要性を指定するタイムスタンプ更新方針(TUP)に対応付けられた、DRMライセンスの検証要求を受信する。メモリ装置は、DRMライセンスの検証を試みる前に、DRMライセンスに対応付けられたTUPに基づき、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてDRMライセンスの検証を試みる。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

コンピュータ処理機能制御システム

【課題】クライアントコンピュータの要求に応じて処理を実行するサーバコンピュータがクライアントコンピュータに機能制限を課す場合に発生するコストを可及的に低減する。

【解決手段】複数の処理を実行可能なサーバコンピュータ2に対して、どのような処理を要求するかを指定する処理要求をクライアントコンピュータ1から送信するときに、前記処理要求の生成態様を制御するコンピュータ処理機能制御システムにおいて、クライアントコンピュータ1の記憶装置に、そのクライアントコンピュータ1に課される機能制限の内容を保持する機能制限情報がデータファイルとして記憶保持され、そのデータファイルをサーバコンピュータ2へ送り、サーバコンピュータ2で特定された実行可能処理情報をクライアントコンピュータ1が受け取って、それに基づいて生成した前記処理要求を前記サーバコンピュータ2へ送信する。

(もっと読む)

ネットワークアクセスを認証または中継する通信システム、中継装置、認証装置、および通信方法

【課題】異なるネットワークアクセス認証プロトコルによるネットワークシステムを相互に接続する通信システムを提供する。

【解決手段】スイッチ装置600が、インフラネットワークシステム10に対して確立した通信の識別情報を記憶部610に保存し、端末装置700からアクセス要求を受信した場合に、保存した識別情報をアクセス要求に付加して1x Radius Server200に転送し、1x Radius Server200が、アクセスを要求した端末装置700が認証された場合に、端末装置700のアドレス情報に、アクセス要求に付加された識別情報を対応づけてPANA PAA400に通知し、PANA PAA400が、受信したアドレス情報の端末装置700に対して、スイッチ装置600と同一のネットワークアクセスを認可する。

(もっと読む)

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置がエンティティ認証要求を受信する。メモリ装置はエンティティの認証を試みる前に、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてエンティティの認証を試みる。メモリ装置は、別の実施形態において、新規タイムスタンプの必要性を指定する複数の異なるタイムスタンプ更新方針(TUP)を備え、新規タイムスタンプが必要であるか否かの判断は、エンティティに対応付けられたTUPに基づく。他の実施形態も開示するが、それら実施形態は単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

認証システム、認証方法及び認証ソケット装置

【課題】既存のネットワーク構成をなるべく変更せずに、ネットワークにおける不正な通信アクセスを遮断しうる技術を提供する。

【解決手段】本発明は、正当な端末デバイスを接続する正当な利用者のみがアクセス可能となるよう、端末デバイスとネットワークとの間に認証ソケット装置を介在させることを特徴とする。この認証ソケット装置は、端末デバイスの識別情報と利用者の識別情報の二つを用いて認証を行なうことにより、端末デバイスのネットワークアクセスを制御する。利用者の識別情報は、例えばUSBトークンやRFIDタグのような、利用者が容易に携帯できる通信機内蔵型の小型デバイスに格納することが好ましく、適当な通信手段によって、携帯デバイスから認証ソケット装置へ供給されるように構成する。

(もっと読む)

コンテンツライセンスのポータブル記憶装置へのバインド

コンテンツライセンスをポータブル記憶装置にバインドするためのシステム、方法、および/または技法(「ツール」)について記載する。コンテンツライセンスをポータブル記憶装置(「ストア」)にバインドすることに関連し、ホストは、ナンスを生成するステップと、そのナンスをストアに送信するステップと、そのナンスを使用して生成されるセッションキーをストアから受信するステップとを含む認証手順を実行することができる。ストアは、ホストからナンスを受信するステップと、そのナンスに基づいてランダムセッションキーを生成するステップと、そのセッションキーをホストに送信するステップとを含む認証手順を実行することができる。 (もっと読む)

認証システム、認証機器および認証方法

【課題】認証システムの初期設定作業を最小限に抑えることが可能な認証システムを提供する。

【解決手段】被認証機器は、今回の認証用と次回の認証用に秘密鍵を2種類保有し、次回の秘密鍵を基に次回の認証チャレンジ情報を生成する。被認証機器からの認証要求時に、今回の秘密鍵と次回の認証チャレンジ情報を送信する。認証機器は、受信した今回の秘密鍵を基に今回の認証を行う。前回認証時に記憶した今回の認証チャレンジ情報に基づいて認証を行う。認証成功であれば、認証機器は次回の認証用に次回認証チャレンジ情報を記憶し、前回の認証チャレンジ情報を破棄する。認証成功であれば、認証機器は、続く被認証機器からの送信データを受け付ける。

(もっと読む)

端末認証システム及び端末認証方法及びプログラム及び記録媒体

【課題】本発明は、特別な認証情報を用いずに短時間で正規ユーザを認証することを目的とする。

【解決手段】本発明は、通信ネットワーク10上の仮想地図を形成し、サーバ12a、12b、12c側又はクライアント11側からの接続要求コマンドの伝搬時間を測定することで、アクセスの要求やサービスの要求をしてきたクライアント11に対して予め登録されているクライアント11かどうかを認証することを特徴とする。さらに、複数のサーバ12a、12b、12cとクライアント11との間の仮想の距離によって仮想地図上の位置を特定し、予め特定した位置からのクライアント11かどうかを認証することを特徴とする。

(もっと読む)

情報処理装置、システム及びプログラム

【課題】 動作設定を行うときに、ユーザに対して開示または使用が許可された他ユーザの動作設定情報を参照し、動作設定を簡易に行うことができる情報処理装置を提供する。

【解決手段】 ユーザを認証する手段と、認証されたユーザ以外のユーザが登録した動作設定情報を読み出し、認証されたユーザの動作設定情報として登録する手段と、認証されたユーザ以外のユーザが登録した動作設定情報に認証されたユーザに対して開示または使用が禁止されている動作設定情報が含まれている場合に、動作設定情報の開示または登録を禁止するよう制御する手段とを具備する制御部10を備えている。

(もっと読む)

コンテンツ配信システムおよびコンテンツ配信方法

【課題】携帯電話機の操作が苦手なユーザにコンテンツの購入を容易に行なってもらう。

【解決手段】処理装置15は、送受信装置16が、端末識別情報が埋め込まれたコンテンツを受信した携帯電話機20から端末識別情報およびコンテンツを特定するコンテンツ特定情報を受信したときに、受信した端末識別情報およびコンテンツ特定情報が、送信前の端末識別情報およびコンテンツと対応しているかどうかを判断し、その判断の結果、携帯電話機20から受信した端末識別情報およびコンテンツ特定情報が、送信前の端末識別情報およびコンテンツと対応している場合は、コンテンツの再生を許可する旨の情報を出力し、送受信装置16は、コンテンツの再生を許可する旨の情報を携帯電話機20に対して送信する。

(もっと読む)

アクセス制御システム

【課題】

アプリケーションのユーザに応じて,暗号化通信路を制御する。

【解決手段】

管理サーバが通信元端末のユーザと,通信先端末のアプリケーションに応じた暗号化通信用鍵と設定情報を選択し,通信元端末と通信先端末に配布し,その鍵と設定情報に基づいて暗号化通信路を確立するとともに,管理サーバが通信先端末のアプリケーションに対して通信元端末のユーザを通知する。

(もっと読む)

サーバ装置、情報処理装置、プログラムおよび記録媒体

【課題】セキュア通信の構成および設定に関する情報を配布して、セキュリティ保護されたネットワークを安全に構成するためのサーバ装置、情報処理装置、プログラムおよび記録媒体を提供すること。

【解決手段】本発明のサーバ装置20は、ネットワークに接続される情報処理装置と通信可能とされており、認証済の情報処理装置のアドレスと、認証済の情報処理装置間でセキュリティ保護された通信を確立可能にするための通信設定情報とを記憶する記憶手段(80,82)と、認証され、アドレスを通知してきた情報処理装置を、前記通知されたアドレスを前記記憶手段に記憶させ、前記認証済の情報処理装置として登録する登録手段76と、ネットワークに接続される情報処理装置に認証済の情報処理装置のアドレスと通信設定情報とを配布する配布手段74をを含む。

(もっと読む)

データ処理システムおよび電子証明書の生成方法

【課題】 リーダライタに電子証明書を設定できるデータ処理システムを提供する。

【解決手段】

データ処理システム1は、リーダライタ20と、データ処理装置10と、電子証明書28a〜28cを生成する電子証明書生成用のICカード30とを備える。リーダライタ20は、公開鍵と秘密鍵のペアを生成し、ICカード30に公開鍵を送信する。ICカード30は、リーダライタ20から受領した公開鍵を当該ICカード30が有する秘密鍵で暗号化し、公開鍵の暗号化した情報を含む電子証明書28a〜28cを生成し、電子証明書28a〜28cをリーダライタ20に送信する。リーダライタ20は、ICカード30から送信される電子証明書28を受領し、受領した電子証明書28a〜28cを記憶する。リーダライタ20は、データ処理装置10に通信を行う際に、データ処理装置10に電子証明書28a〜28cを送信して認証を行う。

(もっと読む)

ネットワーク保護プログラム、ネットワーク保護装置およびネットワーク保護方法

【課題】保護対象のネットワークおよびコンピュータを、ネットワークの外部からの脅威のみならず、内部からの脅威からも好適に保護することを課題とする。

【解決手段】コンピュータ1を、認証サーバ3によって認証されていないコンピュータ1とネットワーク4、5との間の通信制限を、認証サーバ3との間で認証情報を交換して認証を受けることで解除する認証手段と、通信制限が解除された後にNIC15を介して行われる通信のうち、少なくともネットワーク4、5とコンピュータ1との間の通信を監視し、通信量または通信内容が所定の条件に合致するか否かを判定することで異常通信を検出する検出手段と、検出手段によって異常通信が検出された場合に、NIC15を介した通信を遮断する遮断手段と、として機能させるネットワーク保護プログラム8を提供する。

(もっと読む)

ネットワーク認証手段、端末装置、ネットワーク認証システム及び認証方法

【課題】 低コストで簡易にIEEE802.1Xの認証システムを構築する。

【解決手段】 端末装置10にIEEE802.1Xの認証機能を備えたアクセスフィルタ12が設定されている。このため、既存のLANのリピータHUB30に認証サーバ20と、端末装置10(LANカード14)を接続するだけで、物理的な独立した認証装置(認証LANスイッチ)を用いることなく、IEEE802.1Xの認証システムを構築できる。また、物理的な認証装置が不要で端末装置10をリピータHUB30に接続すればよいため、特に有線のLANにおいて簡易かつ低コストで導入できる。

(もっと読む)

情報処理装置及び情報処理システム端末判定方法端末判定プログラム端末用プログラム

【課題】ソフトウェア的に端末の真偽判定および端末の特定が可能な情報処理システム等を提供する。

【解決手段】複合機は、端末と通信する通信部27と、IPアドレスなどの端末識別情報と認証キーと端末の真偽情報とが対応付けられて登録される管理テーブル40と、制御部21とを備え、端末からのアクセスがその端末からの初回のアクセスの場合は、その端末に固有の認証キーを割り当てて送信して不揮発メモリに保存させ、次回以降のアクセスで認証キーを通知させると共に、その端末から通知された端末識別情報と同じものが管理テーブル40に登録済か否かに基づいてその端末の真偽を判定し、判定結果とその端末の認証キーと端末識別情報とを対応付けて管理テーブル40に登録する。また偽端末の認証キーを含む返信要求をブロードキャストし、この認証キーを保存している端末に端末識別情報を返信させる。

(もっと読む)

361 - 380 / 771

[ Back to top ]