Fターム[5B285CA04]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | 機器対応 (771)

Fターム[5B285CA04]に分類される特許

21 - 40 / 771

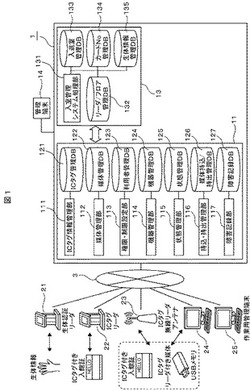

媒体管理システム

【課題】記憶媒体の利用が許可されたものであるか判定して、不許可の記憶媒体の利用を制限し、更に記憶媒体が扱われるPC等の電子機器が使用許可された機器か否か判定して不許可の電子機器については記憶媒体の利用を制限する。

【解決手段】管理サーバは、利用者に固有の利用者IDに対応して利用者にその使用が許可された電子機器の固有の電子機器管理情報を記憶する利用者管理DBと、複数の電子機器のそれぞれに固有の電子機器管理情報に対応して利用可能な記憶媒体の固有識別情報を記憶する機器管理DBを有し、利用者がある電子機器を利用する場合、利用者IDリーダによって読取られた利用者IDについて、利用者管理DBを参照して、利用者が電子機器の使用を許可されているかを判断する処理手段と、利用者が使用しようとする電子機器のICタグリーダで読み取られたICタグ情報について、機器管理DBを参照して、利用者が記憶媒体を電子機器で使用することを許可するか否かを判断する処理手段を有する。

(もっと読む)

検疫ネットワークシステム及び検疫クライアント

【課題】 汎用コンピュータが準拠すべきセキュリティポリシー以外のセキュリティポリシーを適用する機器も検疫の対象とする検疫ネットワークのシステムを容易に構築できるようにする。

【解決手段】 検疫サーバ40が、組み込み機器10AのID情報を受信し(S103,S104)、そのID情報に基づいて組み込み機器10Aが準拠すべきセキュリティポリシーを特定し(S105,S106)、そのセキュリティポリシーへの準拠の合否を検査するよう要求する検査要求を組み込み機器10Aに送信する(S107,S108)。組み込み機器10Aは、その検査要求を受信すると、その検査要求に係るセキュリティポリシー準拠の合否を検査するための検査情報を取得し、その検査情報に基づいて自らの検査を行い(S109)、検査結果を検疫サーバ40に送信する(S110,S111)。

(もっと読む)

仮想ネットワークシステム及び仮想通信制御方法

【課題】分散仮想スイッチに適合するアクセス制御リストを簡単に作成して、当該分散仮想スイッチに配布できるようにする。

【解決手段】実施形態によれば、仮想ネットワークシステム内のアクセス制御リスト管理装置は、複数のホストマシン上で動作する複数の通信主体の各々について、通信を制御するための全体アクセス制御リストを記憶する。アクセス制御リスト管理装置は、複数のホストマシンの各々について、対応するホストマシン上で動作する通信主体に関係する部分アクセス制御リストを全体アクセス制御リストから抽出して、対応するホストマシン上で動作する分散仮想スイッチに配布する。複数の分散仮想スイッチはそれぞれ、自身に配布された部分アクセス制御リストを記憶し、当該部分アクセス制御リストに基づいて、自身が動作するホストマシン上で動作する通信主体の通信を制御する。

(もっと読む)

画像生成装置、プロジェクターおよび画像生成方法

【課題】 内蔵時計と電子証明書を用いた認証を行って画像を生成する際に、内蔵時計の設定が正常でない場合であっても認証に関する判定を適切に行うことが可能なプロジェクター等を提供すること。

【解決手段】 プロジェクター100が、内蔵時計170の設定が正常かどうかを判定する時計判定部130と、内蔵時計170の設定に基づき、受信電子証明書122が有効かどうかを判定する証明書判定部140と、証明書判定部140によって受信電子証明書122が有効であると判定されると、通信対象装置と認証用の通信を行い、通信対象装置から画像情報を受信する通信部110と、時計判定部130によって内蔵時計170の設定が正常でないと判定されると、受信電子証明書122が有効であるかどうかにかかわらず、通信部110に認証用の通信を行わせる制御部150と、画像情報122に基づき、画像を生成する画像生成部160を含んで構成される。

(もっと読む)

通信装置およびコンピュータプログラム

【課題】 セキュリティレベルが異なる複数種類の通信によってデータ要求を受信可能な通信装置において、特定データに対するセキュリティを向上する。

【解決手段】 通信装置は、第1のセキュリティレベルの通信にて送信される第1のデータ要求と、より高いレベルのセキュリティが確保された第2のセキュリティレベルの通信にて送信される第2のデータ要求とを受信する受信部と、特定データを要求する特定データ要求が受信部によって受信された場合に、特定データ要求が第1のデータ要求であるか第2のデータ要求であるかを判断する判断部と、特定データ要求が第1のデータ要求である場合には、送信元である装置に対して特定データとは異なる別データを送信する送信部を備える。別データは、特定データ要求を第2のセキュリティレベルの通信にて再送させるための表示情報を含む。

(もっと読む)

認証システム、認証システムの認証方法、測位装置および測位プログラム

【課題】位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【解決手段】モバイルPC200に携帯電話機300を接続する。暗号化データを復号する場合、モバイルPC200は、携帯電話機300から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを認証局サーバ400へ送信する。認証局サーバ400は、モバイルPC200に接続されているはずの携帯電話機300と通信して第2の現在地データを受信する。そして、認証局サーバ400は、第1の現在地データと第2の現在地データとが一致する場合に復号鍵データをモバイルPC200へ送信する。モバイルPC200は、認証局サーバ400から復号鍵データを受信し、受信した復号鍵データを用いて暗号化データを復号する。

(もっと読む)

モバイルプリンティングシステム

【課題】 モバイルプリンティングシステムにおいて、特定ユーザーだけに許可されている設定変更を実行させる際のユーザーによる操作負担を軽減する。

【解決手段】 機器設定管理サーバー装置6は、携帯端末装置11により発行された画像形成装置1の所定設定項目についての設定変更要求を画像形成装置1へ送信する。画像形成装置1は、予め登録されている機体識別子と設定変更の実行可否を示す権限情報とを関連付けて記憶する記憶装置23を有し、機器設定管理サーバー装置6から設定変更要求を受け付け、携帯端末装置11の機体識別子が記憶装置23に記憶されており、かつ、携帯端末装置11の機体識別子に関連付けられている権限情報により設定変更が許可されている場合のみ、設定変更要求に従って設定変更を実行する。

(もっと読む)

モバイルプリンティングシステム、および画像形成装置

【課題】モバイルプリンティングシステムにおいて、特定ユーザーだけに実行が制限される機能を実行させる際のユーザーによる操作負担を軽減する。

【解決手段】画像形成装置1は、記憶装置23と、制御部44とを有する。記憶装置23は、予め登録されている携帯端末装置の機体識別子と所定機能の実行可否を示す権限情報とを関連付けて記憶する。制御部44は、携帯端末装置から所定機能の実行要求を受け付けると、携帯端末装置の機体識別子が記憶装置23に記憶されており、かつ、携帯端末装置の機体識別子に関連付けられている権限情報により所定機能の実行が許可されている場合、その実行要求により指定された所定機能を実行し、そうでない場合には、その実行要求により指定された所定機能の実行を拒否する。

(もっと読む)

検疫ネットワークシステム

【課題】セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術を提供する。

【解決手段】検疫装置10は、クライアント端末8,52,72から取得したイベントリ情報に基づいて、それぞれに適用するセキュリティポリシーを決定する。セキュリティポリシーは、基本ポリシー、グループポリシー、ネットワークポリシーに分けて規定され、予め、検疫装置10に登録したクライアント端末8,52,72ごとの識別情報や、これらをグループ化したグループ情報に基づいて規定される。基本ポリシー、グループポリシー、ネットワークポリシーには、検疫の実行項目及びシミュレーションモードが対応付けられている。シミュレーションモードに基づいて、検疫及び認証に対する実行の有無が判断される。

(もっと読む)

画像形成システム及び認証プログラム

【課題】パスワード入力や画像形成装置に接続されたネットワーク回線を利用することなく認証を実行して画像形成装置をメンテナンスモードに移行することができ、セキュリティー性と利便性の向上が図られた画像形成システムを提供する。

【解決手段】画像形成システムは、画像形成装置1と、認証コード管理サーバー200と、画像形成装置1と認証コード管理サーバー200との間で認証コードの受け渡しを行う携帯電話100と、を備え、携帯電話100がメンテナンスモードへの移行に関する問い合わせ用コードを画像形成装置1から取得して認証コード管理サーバー200に送信し、認証コード管理サーバーが適切であると判定したとき問い合わせ用コードに対応する認証コードを携帯電話100に送信し、画像形成装置1が携帯電話100から認証コードを取得して前記メンテナンスモードに移行する。

(もっと読む)

デバイス利用制御方法、デバイス利用制御装置、デバイス利用制御システム、及びプログラム

【課題】未許可のデバイスに対してはマウントを禁止するという高いセキュリティレベルを維持しつつも、必要時にはユーザが未許可のデバイスを利用することが可能な、デバイス利用制御方法を得る。

【解決手段】デバイス利用制御方法は、コンピュータ3に接続して利用される外部接続デバイス30の利用制御を行うデバイス利用制御方法であって、外部接続デバイス30が未許可デバイスである場合には、当該デバイスのマウントを禁止するステップと、当該デバイスに対するデータの読み出し及び書き込みの少なくとも一方を制限した状態で当該デバイスのマウントを制限許可するステップとを選択的に切り替えて実行する。

(もっと読む)

中継処理装置、及びその制御方法、プログラム

【課題】 クライアント端末が接続要求する情報処理装置の安全性の確認作業を軽減すると共に、各クライアント端末における該情報処理装置に係る安全性を共通の基準で確認し、該クライアント端末と該情報処理装置との間で通信される通信データの中継の可否を制御すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と情報処理装置との間の通信データを中継するために用いられるSSL通信を情報処理装置と確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書と、中継処理装置が信頼する認証局により発行された公開鍵証明書とを用いて、当該情報処理装置の公開鍵証明書が前記認証局により発行されたものであるか否かを判定し、その判定結果に従って、クライアント端末と情報処理装置との間の通信データの中継を許可するか否かを決定することを特徴とする。

(もっと読む)

認証情報設定システム

【課題】UPnPプロトコルを利用することなく、ネットワーク機器の固有情報を自動的に取得することができる認証情報設定システムを提供する。

【解決手段】管理サーバ5は、AV機器2のローカルIPアドレスを有する登録情報59Cを、AV機器2から受信する。管理サーバ5は、登録情報59Cと、インターネット6においてAV機器2を特定するグローバルIPアドレスとを対応付けて、データベース58に登録する。管理サーバ5は、PC1からAV機器検索要求を受信すると、インターネット6においてAV機器検索要求の送信元を示すグローバルIPアドレスを用いて、データベース58から登録情報59Cを検出する。管理サーバ5は、登録情報59Cを用いて、MACアドレスの送信をAV機器2に要求するスクリプトを生成する。PC1は、生成されたスクリプトを実行して、AV機器2のMACアドレスを取得する。

(もっと読む)

画像処理装置、画像処理装置の制御方法

【課題】追加機能を有効にするためライセンス方法として複数種類のライセンス方法を有する画像処理装置において、ライセンスされた環境とは異なる環境下でライセンスが不正適用されることを防止する。

【解決手段】認証サーバ20と通信可能な場合に認証サーバ20からの指示に従って利用可能にされる画像処理装置30の機能に対して、画像処理装置30が認証サーバ20と通信可能でない場合には認証サーバ20によって利用可能になることを制限し、ライセンスサーバ10によって前記機能を利用可能とする。

(もっと読む)

コンピュータ制御システム、コンピュータ、制御方法、及び制御プログラム

【課題】低コストな構成を用いて、セキュアに認証された制御情報に基づいて複数のデバイスを柔軟に制御すること。

【解決手段】コンピュータ制御システム10は、ネットワーク5を介して相互に接続された複数のコンピュータ1〜3と、複数のコンピュータ1〜3とセキュアに認証を行い、データの送受信を行う制御手段を有する本コンピュータ4と、を備えている。制御手段は、複数のコンピュータ1〜3から夫々送信される制御情報を組み合わせて、複数のデバイス41〜nの制御を行う。

(もっと読む)

セキュリティポリシーに基づくセキュリティ監視装置、セキュリティ監視方法及びセキュリティ監視プログラム

【課題】セキュリティポリシーに基づく管理において特にセキュリティポリシーの対象外とした項目についても、その発生を監視して、監視結果を適切に管理者に通知し、管理者が脅威を認識して適切なタイミングで対策を取ることができること。

【解決手段】管理サーバは、セキュリティポリシーの対象外である項目についても、その項目の発生を監視し、監視結果の変動を評価して、必要に応じて特定の出力を行う。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】ユーザが外部装置からログインする際にユーザIDを失念していても、一定の条件を満足していればその外部装置からのログインを許可する情報処理装置を提供する。

【解決手段】画像形成装置104は、ユーザがログインする際に認証情報を入力する認証情報入力部217と、認証情報入力部217から入力された認証情報をネットワークに接続された管理サーバ102に送信し、管理サーバ102による認証結果を受信するネットワークI/F206と、ネットワークに接続された外部装置である端末100からのログインを許可するか否かを判定するログイン判定部211とを備え、ログイン判定部211は、管理サーバ102から受信した認証結果が認証成功であり、且つ、認証結果に端末100の認証情報が含まれている場合には端末100からのログインを許可する。

(もっと読む)

アクセス制御システム及びアクセス制御方法

【課題】一時的な信頼関係をオンデマンドに結ぶことを課題とする。

【解決手段】セッション連携サーバは、複数の利用者間で通信が確立されると、この通信を識別する通信情報を取得し、通信中の利用者同士をWebサーバにおいて紐付けるための発着間紐付けIDを、署名付証明書を添付して発行する。Webサーバは、セッション連携サーバによって発行された発着間紐付けIDを受信すると、その正当性を検証する。そして、Webサーバは、正当性が検証された発着間紐付けIDとともに、HGWにアクセスする。すると、HGWは、Webサーバからのアクセスが発着間紐付けIDとともに行われたことを条件として、アクセスを受け付ける。Webサーバは、発着間紐付けIDに基づいて複数の情報表示端末間でWebセッションを連携するとともに、アクセスの結果をこのWebセッションに反映する。

(もっと読む)

アクセス権管理システムおよび方法

【課題】サーバ装置へのアクセス権を簡易的に管理する。

【解決手段】クライアントコンピュータ1は、自装置に固有のキーファイルを作成するキーファイル作成部11、サーバ装置2に対しサービス要求したい場合にキーファイルのダウンロードを要求するキーファイルダウンロード要求部12、サーバ装置2からのキーファイルと作成したキーファイルを比較するキーファイル比較部14、キーファイルが一致すると判定された場合にサーバ装置2が提供するサービスへのアクセス権を取得するサーバアクセス権取得部15、キーファイルをサーバ装置2へ送信するキーファイル送信部16を備える。サーバ装置2は、送信されたキーファイルを記憶するキーファイル記憶部22、キーファイルのダウンロード要求があった場合にキーファイルを送信するキーファイルダウンロード部23を備える。

(もっと読む)

サーバ装置、端末制御システム及び端末制御方法

【課題】悪意のある非接触装置による通信端末に対してのユーザが意図しない制御を防止する。

【解決手段】事業者サーバ120において、非接触装置を特定する情報を保持しておき、実行判断部111において、通信端末10において受信された制御信号に含まれる非接触装置の機器IDが事業者サーバ120において格納されているかに基づいて、通信端末10に対する制御の実行可否が決定される。したがって、仮に、非接触装置が、悪意のある第三者等によって不正な装置等に置き換えられていた場合には、置き換え後の不正な装置にかかる情報は事業者サーバ120において格納されていないことから、制御は実行中止と判断される。このように、上記のサーバ装置100及びこのサーバ装置100を含む端末制御システムによれば、悪意のある非接触装置による通信端末10への意図しない制御を抑制することができる。

(もっと読む)

21 - 40 / 771

[ Back to top ]