Fターム[5B285CB44]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671) | 媒体ID (324)

Fターム[5B285CB44]に分類される特許

261 - 280 / 324

アイデンティティオブジェクトを使用する制御システムおよび方法

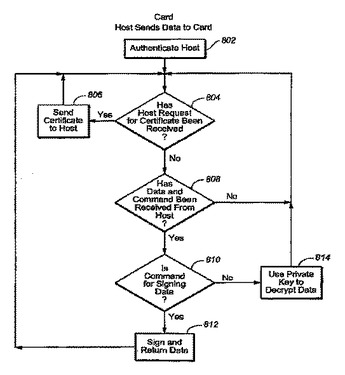

アイデンティティオブジェクトと呼ばれるオブジェクトは、公開鍵と秘密鍵からなる対と、対の公開鍵が真正であることを証明するために証明機関によって発行される少なくとも1つの証明書とを備える。一実施形態において、提供されるデータまたはデータから検索される信号に、秘密鍵を使って署名することにより、このオブジェクトを同定の証拠として使用してもよい。アイデンティティオブジェクトはアイデンティティの証拠として不揮発性メモリに記憶され、このメモリはコントローラによって制御されてもよい。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、アイデンティティオブジェクトがアイデンティティの証拠としてメモリシステムの不揮発性メモリに記憶される。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、ホスト装置からのデータまたは前記データから検索される信号をオブジェクトの秘密鍵を用いて暗号化し、少なくとも1つの証明書と暗号化されたデータまたは信号とをホスト装置へ送信する。さらに別の実施形態において、メモリシステムの制御データ構造によって事業体が認証された後に、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とを、事業体へ提供する。この実施形態の一実用的応用において、アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データを事業体から受信する場合、メモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化できる。アイデンティティオブジェクトと少なくとも1つの証明書とが不揮発性メモリに記憶され、このメモリはコントローラによって制御される。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、メモリシステムの不揮発性メモリにアイデンティティオブジェクトが記憶されてもよい。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とが、ホスト装置に提供される。アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データをホスト装置から受信したメモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化する。  (もっと読む)

(もっと読む)

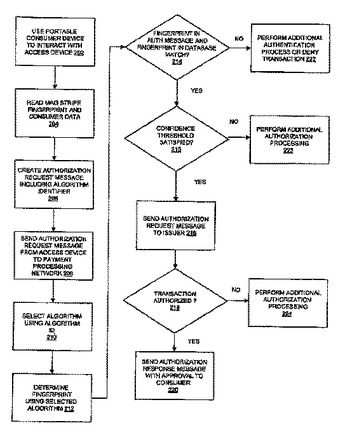

携帯用消費者装置検証システム

携帯用消費者装置の検証方法。この方法は携帯用消費者装置を使用して行われる取引に関連する許可要求メッセージを受信するステップを含む。携帯用消費者装置は携帯用消費者装置指紋を含んでいる。許可要求メッセージは変更された携帯用消費者装置指紋およびアルゴリズム識別子を含んでいる。この方法はアルゴリズム識別子を使用して複数のアルゴリズムの中から1つのアルゴリズムを選出し、選出されたアルゴリズムおよび変更された携帯用消費者装置指紋を使用して携帯用消費者装置指紋を決定し、携帯用消費者装置指紋が格納された携帯用消費者装置指紋と整合するかどうか決定し、携帯用消費者装置指紋が格納された携帯用消費者装置指紋と整合するかどうかを決定した後で許可応答メッセージを送るステップも含んでいる。  (もっと読む)

(もっと読む)

個人データ管理装置、個人データ管理方法、プログラム、及び記録媒体

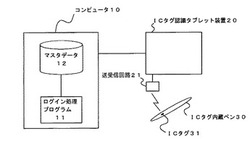

【課題】ログインが容易で情報セキュリティの高い個人データ管理装置、個人データ管理方法、プログラム、及び記録媒体を提供する。

【解決手段】紛失もしくは盗難されたペン型入力装置30の識別データを無効化すると共に他の識別データに置き換えることにより、紛失もしくは盗難されたペン型入力装置30とICタグ認識タブレット装置20とが接触するだけで、ICタグからのデータ、ペン型入力装置からのデータ、及びマスタデータ12に基づいて自動的にログイン処理を行うので、ログインが容易となり、ペン型入力装置30を紛失したり、盗難にあったりしても第三者に悪用されることがなくなり、情報セキュリティの向上を図ることができる。

(もっと読む)

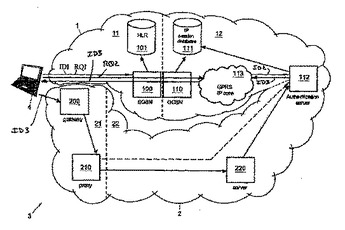

ネットワークへのアクセスを制御するための方法およびシステム

第1および第2のネットワーク(1、2)の両方へアクセスする方法は、端末(4)が前記第1のネットワーク(1)を介して前記第1のネットワークへのアクセスを要求(RQ1)しつつ第1の識別子(ID1)を提供するステップと、前記第1のネットワークが前記第1の識別子を検証し、前記検証が成功である場合に第2の識別子(ID2)を発行するステップと、前記端末(4)が前記第1のネットワーク(1)を介して前記第2のネットワーク(2)へのアクセスを要求(RQ2)しつつ前記第2の識別子(ID2)を提供するステップと、認証サーバ(112)が前記第2の識別子を検証し、前記検証が成功である場合に第3の識別子(ID3)を発行するステップと、前記第1のネットワーク(1)が前記端末(4)に前記第3の識別子(ID3)を送信するステップと、前記端末(4)が前記第3の識別子(ID3)を使用して前記第2のネットワーク(2)へアクセスするステップとを有する。前記第1の識別子(ID1)はSIMカード識別子でよく、前記第2の識別子(ID2)はネットワーク・アドレスでよく、一方、前記第3の識別子(ID3)はワンタイム・パスワードによって構成されてよい。  (もっと読む)

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止し、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、認証用携帯端末装置が、充電されうる二次電池を備え、二次電池を電源として、情報処理端末に接続される直前の利用者の生体データ値を取得する。

(もっと読む)

アクセス認証方法及びアクセス認証用リムーバブルメモリ

【課題】基地ネットワークから離れた遠隔地ネットワークに接続可能で基地ネットワークから機密情報を取り込むことが可能な情報端末機器や、予め基地ネットワーク上のデータサーバーから機密情報を取り込み記憶したリムーバブルメディアを、誤って紛失したり、或いは盗難に遭ったとしても、データの機密保持を維持する。

【解決手段】固有のキー符号を持つRM20にデータファイルIDを登録した状態で、インターネット18に接続された外部PC12Aに装填し、通常のアクセス認証に加え、固有キー符号によるデータファイル格納用サーバー14へのアクセス認証、並びにデータファイルIDによって特定されたデータファイルの検索、読み出し、暗号化を実行し、暗号化されたデータファイルを固有キー符号と共に送信する。固有キー符号の照合に基づいて複合化され、データファイルの情報を参照することができ、紛失、盗難に遭っても機密情報が漏洩することがない。

(もっと読む)

認証サーバ、再生装置、記録媒体及び配信サーバ

【課題】 コンテンツデータの盗用及び他人への配信が防止されるとともに、利用権が与えられたコンテンツデータの異なる再生装置での使用を可能とする認証サーバ、再生装置、記録媒体及び配信サーバを提供すること。

【解決手段】 ネットワーク3を介して、音楽の再生を許可する認証サーバ1と接続され、コンテンツデータの再生を行う再生装置2において、コンテンツデータと該コンテンツデータに付加された識別番号とを読み取るためのデータ入力部と、コンテンツデータに付加された識別番号を前記認証サーバ1に送信することにより、該コンテンツデータを再生するための許可を申請する申請手段と、申請されたコンテンツデータの再生を許可する指示を認証サーバ1から受信した場合のみ、コンテンツデータを再生手段に再生させる再生制御手段とを装備する。

(もっと読む)

認証システム、認証計算機及びプログラム

【課題】本発明は、安全性及び利便性の高い個人認証システムを提供することを課題とする。

【解決手段】個人認証システムは、複数のクライアント計算機と、認証計算機とを備え、前記認証計算機は、前記クライアント計算機からユーザの固有な情報を受信すると、ユーザ管理情報に基づいて、当該受信したユーザの固有な情報に対応するユーザの電話番号を特定し、当該認証計算機が着信可能な電話番号を、確認用電話番号として選択し、ダイヤルの着信を受けると、当該ダイヤルから、発信者電話番号及び着信電話番号を特定し、前記特定された発信者電話番号と前記特定された着信電話番号との対応と、前記特定されているユーザの電話番号と確認用電話番号との対応と、が一致するか否かを判定し、二つの対応が一致したと判定すると、前記ユーザの固有な情報の送信元であるクライアント計算機が正当なユーザによって操作されていると判定する。

(もっと読む)

セキュリティシステム及び保守用パソコン

【課題】悪意の第三者による保守用パソコンの操作を防止することが可能なセキュリティシステム及び保守用パソコンの提供。

【解決手段】セキュリティシステムSは、携帯デバイス1と認証デバイス2が搭載された保守用PC3とからなる。携帯デバイス1がアンテナ部10とID部11とを備える。認証デバイス2が無線通信手段20と交信検知手段21とPCインタフェース手段22と制御手段23とを備える。保守用PC3は共通アカウントを用いて顧客システム5の保守作業を行う。保守用PC3のアカウント機能と認証デバイス2の携帯デバイス認証とを組み合わせることで、携帯デバイス1との交信の不可を検知した場合、保守用PC3の入力操作がロックされる。

(もっと読む)

不正分析用スマートクッキー

不正業務トランザクションアプリケーション(FBTA)は、不正トランザクションを監視するために、本発明の実施形態において提供される。顧客がインターネット業務トランザクションを実行するために、アカウントアクセス情報を供給する場合、FBTAは、フィッシング侵入およびID窃盗を検出するために、オンライン不正緩和エンジンを用いる。実施形態はまた、不正トランザクションを決定するために有用である、進行速度およびトランザクション頻度の計算のために提供される。さらなる実施形態は、クライアントデバイス上に格納されたクッキーと、サーバ上に格納された挙動プロファイルとを用いて、トランザクションを認証するために提供される。  (もっと読む)

(もっと読む)

情報配信装置、情報処理装置、情報処理システム、情報処理方法及び制御プログラム

【課題】 登録済みの記録媒体を料金の決済用及び許諾利用権付きの記録媒体として流通できるようにすると共に、未登録の記録媒体はそのまま課金対象の譲渡又は貸し渡しに対して課せられる料金の決済用の記録媒体として流通できるようにする。

【解決手段】 固有番号IDが付与され、課金対象の譲渡又は貸し渡しに対して課せられる料金を決済する携帯端末ツールCiと、この携帯端末ツールCiに付与された固有番号IDの登録を受け付け、登録された携帯端末ツールCiの入力操作に基づいてディジタルコンテンツD1を配信する情報配信装置2を備えるものである。この構成によって、登録済みの携帯端末ツールCiを料金の決済用及び許諾利用権付きの携帯端末ツールCiとして流通させることができる。

(もっと読む)

アップロード/ダウンロードシステム、情報処理装置、プログラム、記録媒体

【課題】いわゆるFTPシステムとして、煩雑な入力作業を廃しつつ安全且つ簡易なシステムを実現する。

【解決手段】光ディスクDには各光ディスクDを一意に識別可能なディスクIDが記録される。パーソナルコンピュータ2は上記ディスクIDを読み出してこれをサーバ装置3に送信する。サーバ装置3はディスクIDについての認証処理を行う。これによってFTPサービスを利用するにあたっては、従来のようにユーザIDやパスワードなどの手動入力を行うことを不要とでき、より簡易で且つIDによる認証が可能な安全なシステムを実現することができる。

(もっと読む)

電子装置を用いた安全な商取引のための方法及びシステム

電子装置を使用して取引を行うための方法及びシステムが提供される。例えば、携帯電話機等の電子装置を使用して、販売者から商品を購入することができる。例示的な方法は、受取人を選択する段階と、取引情報を含むセキュア二次元コードを生成する段階と、セキュア二次元コードを受取人に提供する段階と、受取人への支払いを承認する段階とを含む。  (もっと読む)

(もっと読む)

印刷システム

【課題】本発明はICカード等の可搬型記録媒体を使用して認証印刷を行う印刷システムに関し、特に情報セキュリティの観点からの要請と、個人情報保護の観点からの要請とを調和させた認証印刷システムをICカード等の可搬型記録媒体を使って実現する印刷システムを提供するものである。

【解決手段】端末装置上のアプリケーションでの印刷指示時、ICカードから読み込まれた固体識別番号(UID)を印刷ファイル内に収納した上で、目的とする印刷装置に転送を行い、印刷装置において再びIC カードを使うことによって認証印刷を行う。さらに、ICカードも認証印刷のために特別に用意されたものである必要もなく、より詳しく言えば、ここで使われるIC カードは,本発明の認証印刷システムに固体識別番号(UID)を登録する作業やそれにまつわる各種の設定を事前に行う必要もない。これらを可能にする技術的要点は、IC カードにおける固体識別番号を印刷ファイルに読み込み、この番号だけを認証に用いるところにある。

(もっと読む)

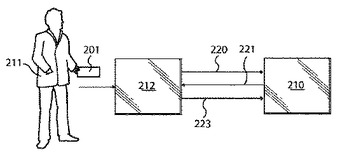

データベースなしのノイジーな低電力PUF認証

本発明は、認証装置210で、物理トークン102を有するデバイス101,201を認証する方法、認証を実行するシステム、及び測定可能なパラメタを提供する物理トークンを有するデバイスに関する。本発明の基本的なアイデアは、物理クローン不可関数PUFの形式で物理トークン102を有する例えばRFIDタグといった低電力デバイス101,201が、暗号化処理又は処理能力の観点から負担の大きい他の処理から解放されるような安全な認証プロトコルを提供することにある。このため、認証されることになるPUFデバイス101,201が、実際に認証された認証装置から問い合わせを受けているかどうかを確認する。例えば、PUF102を有するRFIDタグが、銀行が認証を行いたい紙幣に配置されることができる。この認証は、暗号化されたデータを復号化する銀行のユニークな能力に基づかれる。暗号化されたデータは、例えば、そのRFIDタグ(又は実際にはPUF)が銀行に登録される登録フェーズにおいて作成されたデータである。ここで、認証装置に送られるレスポンスデータを作成するためRFIDタグは再度、PUFにチャレンジする。認証装置は、そのレスポンスデータが正しいかどうかチェックし、もし正しければ、その物理トークンを有するデバイスを認証する。なぜなら、そのデバイスは、登録フェーズで暗号化されて格納されたレスポンスデータに対応するレスポンスデータを生成できることになるからである。  (もっと読む)

(もっと読む)

情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システム

【課題】認証処理の不正な実行を防止し、データを使用する際の安全性を向上させる。

【解決手段】暗号化処理が施されたデータと該データを使用できる情報処理装置を示す許容MACアドレスと接続された情報処理装置のMACアドレス及び許容MACアドレスを比較して情報処理装置がデータを使用する権利を有しているか否か判断する使用判断部と使用する権利を有していると判断された場合にデータに対して復号化処理を施す復号化処理部として機能させると共に実行が制限されたセキュリティ確認ソフトウェアとを記録された可搬性記録媒体の接続を監視する接続監視部と、可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる使用判断部を起動させるセキュリティ確認起動部と、を備える。

(もっと読む)

認証システム、認証サーバ、無線タグ

【課題】アクティブ型の無線タグを用いて多数の拠点におけるアクセス管理を行なう場合でも、無線タグのセキュリティ性を確保しつつ、簡単な構成によって実現できる認証システムを提供する。

【解決手段】アクティブ型の無線タグ1と、無線タグ1から送信された情報を受信するレシーバ2と、レシーバ2が受信した情報に基づいてアクセス可否の認証を行なう認証サーバ3とを備えたシステムであって、無線タグ1は暗号化されたタグIDをレシーバ2へ送信し、レシーバ2は受信したタグIDにレシーバIDを付加して認証サーバ3へ送信する。認証サーバ3は、受信したタグIDを復号するとともに、タグIDとレシーバIDとアクセス対象とが関連付けて記憶されているテーブルを参照して、レシーバIDに対応するアクセス対象へのアクセスを許可するか禁止するかを判定し、判定結果に応じた信号を出力する。

(もっと読む)

情報処理装置および認証方法

【課題】PCを個人に紐付けしつつも、当該個人以外の第三者も利用可能とすることができる情報処理装置の認証技術を提供する。

【解決手段】生体認証およびPIN認証を併用する。そして、生体認証に用いる生体情報をリモートマシン2内に登録しておき、この生体情報の持ち主とリモートマシン2とを紐付ける。また、PIN認証に用いるPINを認証デバイス6に記憶しておき、この認証デバイス6がリモートマシン2に装着されている場合は、このリモートマシン2に記憶されているPINを用いてPIN認証を行い、装着されていない場合は、リモートマシン2に登録されている生体情報を用いて生体認証を行う。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止すると共に、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。

(もっと読む)

ビジターのデバイスをネットワークに接続するための装置

【課題】ビジターのコンピューティングデバイスをアクセスが制限されたネットワークに接続するための装置を提供する。

【解決手段】ネットワークへのアクセスを制限しようとするエンティティのコンピュータネットワーク120にビジターのコンピューティングデバイス110を接続するための装置100であって、装置100をパーソナライズするためのパーソナライズユニット160と、ビジターがパーソナリゼーションデータに基づいて第1のインタフェースを介して装置100にアクセスできるようにする第1のアクセスユニット130と、装置100が、第2のインタフェースを介してコンピュータネットワーク120にアクセスできるようにする第2のアクセスユニット140と、第1及び第2のインタフェース間のトラフィックをフィルタ処理することによって、ビジターがアクセスできるようにするフィルタリングユニット150とを備える。

(もっと読む)

261 - 280 / 324

[ Back to top ]