コンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステム

【課題】コンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステムを提供すること。

【解決手段】本発明は、ブロードキャストされるコンテンツを保護するための構造及び機能を実現したものであり、ブロードキャストネットワークをなす各エンティティにおいてブロードキャストされるコンテンツを保護した上で端末に伝送するための構造及びエンティティ同士の関連付け方法を提案する。本発明による方法は、前記端末がグループキーを取得する登録過程を行うステップと、前記端末がサービス加入を要請するステップと、前記取得したグループキーを用いて前記メッセージから前記コンテンツについての権限情報を取得するサービス加入過程を行うステップとを含むことを特徴とする。

【解決手段】本発明は、ブロードキャストされるコンテンツを保護するための構造及び機能を実現したものであり、ブロードキャストネットワークをなす各エンティティにおいてブロードキャストされるコンテンツを保護した上で端末に伝送するための構造及びエンティティ同士の関連付け方法を提案する。本発明による方法は、前記端末がグループキーを取得する登録過程を行うステップと、前記端末がサービス加入を要請するステップと、前記取得したグループキーを用いて前記メッセージから前記コンテンツについての権限情報を取得するサービス加入過程を行うステップとを含むことを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステムに関する。

【背景技術】

【0002】

通常、ブロードキャストサービスとは、ブロードキャストサービスを管理するサーバーにおいて暗号化されたサービスを伝送すると、多数の端末側においてこれを受信することをいう。

【0003】

一方、かかるサービスは有料サービスに変わりつつある傾向にあり、無断複製・配布を遮断するための著作権の保護技術の要望に応じて、ユーザーの権限情報(RO:Right Object)についての柔軟性及び利便性を基にするデジタル著作権管理(Digital Rights Management:以下、「DRM」と称する。)技術が導入されている。

【0004】

サービスプロバイダーからのコンテンツは、図1に示すようにして保護される。図1は、既存の通常のDRMシステムの構成図である。DRM技術は、コンテンツの保護のための代表的なセキュリティ技法の一つであり、暗号化済みコンテンツ及びコンテンツの使用権利を規定する。このDRMにおいて主たる役割を果たすエンティティとしては、権限情報を用いてコンテンツを再生する端末と、そのコンテンツについての使用権限情報を生成及び発給する機関としてのRI(Rights Issuer)があり、このRIはサービスプロバイダーに属する。

【0005】

端末は、RIとの認証過程を通じて安全なチャンネルを形成して権限情報を取得する。このとき、その権限情報は、DRM技術により復号化されるため、違法なコンテンツ使用を防止することができる。すなわち、端末は、かかる権限情報に基づいて暗号化済みコンテンツを復号化して実行後、ユーザーにコンテンツに含まれているマルチメディア情報を楽しませる。

【0006】

これまでのコンテンツの保護は、サービス事業者と1つの端末との間の認証過程により行われてきており、これについての移動通信環境における代表的な関連標準として、OMA DRM v2.0がある。それにも拘わらず、移動通信環境下でブロードキャストサービスを用いて複数の端末のためのコンテンツを保護する関連標準技術については、具体的な方法の提示がないのが現状である。

【0007】

しかも、ブロードキャスト環境下でのコンテンツの保護方法は、現在のところ、3GPP、3GPP2などに存在するとはいえ、これらの方法は既存の3GPPなどのネットワークに基づく従属的な方法のみを提示している。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2002−358244号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

上述したように、従来には、既存の3GPPなどのネットワークに基づく単純なる方法のみが提示されているだけである。このため、ブロードキャストネットワークに参加するエンティティがコンテンツの保護のためにいかに動作するかについての具体的な方法の提示がないのが現状である。

【0010】

そこで、本発明は、ブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステムを提供する。

【課題を解決するための手段】

【0011】

上記の目的を達成するために、本発明は、ブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法において、上記端末がグループキーを取得する登録過程を行うステップと、上記端末がサービス加入を要請するステップと、上記端末が上記サービス加入要請に対応するメッセージを受信し、上記取得したグループキーを用いて上記メッセージから上記コンテンツについての権限情報を取得するサービス加入過程を行うステップと、上記端末は、サービス加入後に受信されるトラフィックキーメッセージがあれば、上記権限情報を用いてトラフィックキーを取得するステップと、上記端末は、暗号化済みコンテンツの受信時に、上記トラフィックキーで上記暗号化されたコンテンツを復号化するステップと、を含むことを特徴とする。

【0012】

また、本発明は、ブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法において、上記BSMが上記端末から登録要請メッセージを受信するステップと、上記BSMは、上記端末が属するグループについてのグループキーを含む登録応答メッセージを伝送するステップと、上記伝送に応じて、上記端末が上記登録応答メッセージを検証してグループキーを取得するステップと、上記端末がサービス加入要請を行うと、上記BSMが上記サービスについての権限情報を含むメッセージを生成して伝送するステップと、上記端末が上記グループキーを用いて上記伝送されたメッセージから上記サービスについての権限情報を取得し、トラフィックキーメッセージの受信時に、上記権限情報を用いてトラフィックキーを取得するステップと、上記BSMがコンテンツを暗号化するのに用いられるトラフィックキーを上記BSAに渡すステップと、上記BSAがコンテンツプロバイダーからのコンテンツを受信すると、上記トラフィックキーで受信されたコンテンツを暗号化して上記端末に伝送するステップと、上記端末が上記取得したトラフィックキーを用いて上記暗号化されたコンテンツを復号化するステップと、を含むことを特徴とする。

【0013】

さらに、本発明によるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付けシステムは、コンテンツを生成してブロードキャスト・サービス・アプリケーション(BSA)に渡すコンテンツプロバイダーと、上記コンテンツを暗号化してブロードキャスト・サービス・ディストリビューション(BSD)を経て端末に伝送する上記BSAと、上記端末との登録過程及びサービス加入管理を行い、上記端末に送られている暗号化済みコンテンツを復号化するのに要される暗号キーを生成するブロードキャスト・サービス・マネージメント(BSM)と、上記BSMにおいて生成される暗号キー及び上記BSAから送られてくるコンテンツを受け取って上記端末に伝送する第1のコンポーネントと、上記BSAから送られてくるストリーム状のコンテンツを受け取って上記端末に伝送する第2のコンポーネントと、により構成される上記BSDと、上記BSM及びBSDから取得した暗号キーを用いて、上記BSDから受け取った暗号化済みコンテンツを復号化する端末と、を備えることを特徴とする。

【0014】

さらに、本発明によるブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士を関連付けする端末装置は、上記BSDから送られてくる暗号化済みストリームコンテンツを受信する第1のコンポーネントと、上記BSDから送られてくる暗号化済みファイルコンテンツ及び暗号化済みコンテンツの復号化に要される暗号キーを受信する第2のコンポーネントと、上記第1のコンポーネント及び第2のコンポーネントから受信した暗号化済みコンテンツを復号化する第3のコンポーネントと、上記BSMとの登録及び加入を行うと共に、暗号化済みコンテンツ復号化に要される暗号キーを取得して上記第3のコンポーネントに渡す第4のコンポーネントと、を備えることを特徴とする。

【0015】

さらに、本発明によるブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士を関連付けする端末装置は、登録及びサービス加入、コンテンツの使用を管理するDRMモジュールと、上記BSMとの送受信を行い、上記BSDからトラフィックキーメッセージと暗号化済みサービスを受信する通信モジュールと、上記BSM及びBSDから受信したメッセージを検証して暗号キーを取得する認証モジュールと、を備えることを特徴とする。

【発明の効果】

【0016】

本発明によれば、端末とブロードキャストネットワークを構成する参与エンティティとの間のメッセージの交換及び演算により、ブロードキャスト環境下でのコンテンツの保護のための具体的なシステムの設計が可能になる。

【図面の簡単な説明】

【0017】

【図1】既存の通常のDRMシステムの構成図。

【図2】本発明の実施の形態による端末の内部ブロック構成図。

【図3】本発明の一実施の形態による、ブロードキャストチャンネルにおけるシステムの構造図。

【図4】本発明の一実施の形態による、ブロードキャストチャンネルにおけるコンテンツの保護方式によって送受されるメッセージの流れを示す図。

【図5A】図5Aは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5B】図5Bは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5C】図5Cは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5D】図5Dは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5E】図5Eは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5F】図5Fは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図6】本発明の他の実施の形態による、双方向チャンネルにおけるコンテンツの保護方法によって送受されるメッセージの流れを示す図。

【発明を実施するための形態】

【0018】

以下、添付した図面に基づき、本発明に係る好適な実施の形態を詳細に説明する。図中、同じ構成要素には、できる限り同じ参照符号が付してある。本発明を説明するに当たって、関連する公知の機能あるいは構成についての詳細な説明が本発明の要旨を余計に曖昧にすると認められる場合、その詳細な説明を省く。

【0019】

本発明は、ブロードキャストされるコンテンツを保護するための機能を実装する。具体的に、本発明は、ブロードキャストネットワークをなす各エンティティにおいてブロードキャストされるコンテンツを保護した上で端末に伝送するための相互作用及び関連プロトコルを提案する。このために、本発明は、端末と各エンティティの役割によって当該メッセージを送受信してこれを演算することにより、端末にブロードキャストされるコンテンツを安全に渡して再生可能にする。

【0020】

図2は、本発明の実施の形態による端末の内部ブロック構成図である。この端末には、上記の機能が実装されている。以下、図2を参照して、本発明の実施の形態による端末について説明する。図2を参照すると、本発明による端末50は、大きくアプリケーションモジュール100、DRMモジュール110、認証モジュール140、セキュアーストレージモジュール170、通信モジュール180及びUIMI/F(インタフェース)モジュール190を備えてなる。

【0021】

具体的に、アプリケーションモジュール100は、メディアプレーヤーなどのモジュールであって、DRMモジュール110から復号化済みコンテンツを受け取って再生する役割を果たし、DRMモジュール110は、登録及びサービス加入、コンテンツ使用を管理する役割を果たす。

【0022】

DRMモジュール110は、DRMマネージャモジュール115、登録モジュール120、権限管理モジュール125、キーストリーム管理モジュール130、コンテンツ復号モジュール135を備える。中でも、登録モジュール120は、登録過程による動作を行い、権限管理モジュール125は、サービス加入時に取得した権限情報の解析及び使用を管理する。そして、キーストリーム管理モジュール130は、サービスキーを用いて暗号化されたトラフィックキーの復号化を行い、コンテンツ復号モジュール135は、トラフィックキーで暗号化されたコンテンツの復号化を行う。上記サービスキーは、上記権限情報に含まれた状態で伝送される。これらのDRM関連モジュールの全体的な動作は、DRMマネージャモジュール115の制御下で行われる。

【0023】

そして、認証モジュール140は、ユーザー識別モジュールとネットワーク、例えば、サービスプロバイダーとの認証プロトコルの遂行を管理し、その下部モジュールを用いてメッセージの生成及び検証を行う。この認証モジュール140は、全体としてのプロトコルの遂行を司り、認証機能を管理する認証マネージャモジュール145、その下部モジュールで暗号化及び復号化演算を行う暗号・復号モジュール150、電子署名のためのデジタル署名モジュール155、MAC演算を行うMACモジュール160を備えてなる。

【0024】

具体的に、DRMモジュール110及び認証モジュール140は、後述する本発明の実施の形態によりBSM40から受け取った登録応答メッセージを検証してグループキーを取得し、上記グループキーを用いてBSM40から受信されたサービス加入応答メッセージに含まれている権限情報を取得する。また、BSD30からトラフィックキーメッセージを受信すると、その権限情報を用いてトラフィックキーを取得し、取得したトラフィックキーでBSD30から送られてくる暗号化済みコンテンツを復号化する役割を果たす。

【0025】

通信モジュール180は、ネットワークとの送信及び受信を司り、特に、ネットワークからのメッセージを受信し、該受信されたメッセージに対応する応答メッセージを送信する役割を果たす。具体的に、本発明の一実施の形態により、BSD30からブロードキャストチャンネルを介してメッセージを受信する。さらに、本発明の他の実施の形態によれば、通信モジュール180は、BSM40と双方向チャンネルを介してメッセージの送受を行い、BSD30からトラフィックキーメッセージと暗号化済みコンテンツを受信する。

【0026】

そして、セキュアーストレージモジュール170は暗号キーなどを格納し、UIMインタフェースモジュール190は、ユーザー識別モジュール(UIM:User Identity Module)との通信を司る。

【0027】

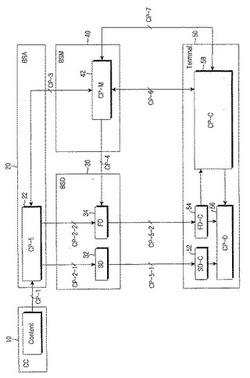

以下、本発明の実施の形態によりコンテンツの保護を行う各機能別のエンティティについて説明する。本発明による、ブロードキャストサービスにおいてコンテンツを保護するための各エンティティは、図3に示すように、CC10、BSA20、BSD30、BSM40、端末50を備える。先ず、CC10は、コンテンツ生成子の略字であり、コンテンツ及びサービスを生成するコンテンツの生成機関を意味する。BSA20は、ブロードキャストサービスアプリケーションを意味し、ブロードキャストシステムを用いるアプリケーションを示す。BSD30は、ブロードキャストサービスディストリビューションの略字であり、ブロードキャストサービスの分配及びサービスの保護機能を行う。BSM40は、ブロードキャストサービスマネージメントの略字であり、ブロードキャストサービスの加入管理を行う。BSD30は、その細部構成要素を通じてブロードキャストサービスを生成し、これを端末50に与える役割を果たす。これにより、端末50は、BSD30からのブロードキャストサービスを受け取ってコンテンツを再生することが可能になる。このような各機能別のエンティティを介してブロードキャストサービスが端末50に渡されることにより、端末50におけるコンテンツの実行が可能になる。

【0028】

以下、ブロードキャストされるコンテンツの保護のために各機能別のエンティティに存在するコンポーネントについて述べる。

【0029】

CP−E(Contents Provider-Encryption)コンポーネント22は、コンテンツを暗号化してブロードキャストする役割を果たす。

【0030】

CP−M(Contents Provider-Management)コンポーネント42は、暗号キーの生成及び加入管理などを行う。SD(Stream Distribution)コンポーネント32は、ストリームコンテンツをブロードキャストする役割を果たし、FD(File Distribution)コンポーネント34は、ファイルコンテンツをブロードキャストする役割を果たす。SD−C(Stream Distribution-Client)コンポーネント52は、SDコンポーネント32から送られてくる暗号化済みストリームコンテンツをCP−D(Contents Provider-Decryption)コンポーネント56に渡し、FD−C(File Distribution-Client)コンポーネント54は、FDコンポーネント34から送られてくる暗号化済みファイルコンテンツをCP−Dコンポーネント56に渡す役割を果たす。CP−C(Contents Provider-Client)コンポーネント58は、CP−Mコンポーネント42との登録及び加入を行い、暗号化済みコンテンツの復号化に要される暗号キーを取得してCP−Dコンポーネント56に渡す。CP−Dコンポーネント56は、上記CP−Cコンポーネント58から暗号キーを受け取り、上記のSD−Cコンポーネント52及びFD−Cコンポーネント54から受け取ったコンテンツを復号化する役割を果たす。

【0031】

以下、ブロードキャストチャンネルまたは双方向チャンネルを介して行われるコンテンツの保護方法について述べる。図4は、本発明の一実施の形態による、ブロードキャストチャンネルにおけるコンテンツの保護方式によって送受されるメッセージの流れを示す図である。

【0032】

以下、先ず、図4及び図5を参照して、ブロードキャストコンテンツを保護するために端末が登録及びサービスに加入する過程を説明する。

【0033】

図4を参照し、本発明によるブロードキャストチャンネルにおけるコンテンツの保護過程について述べる。BSM40は、ステップS200において、グループキーGK、サービスキーSK、トラフィックキーTKを生成する。前述したように、上記グループキーGKとは、端末が属するグループに該当する暗号キーを意味し、サービスキーSKは、暗号化済みトラフィックキーメッセージの復号化に用いられ、トラフィックキーTKは、端末に伝送すべきコンテンツを暗号化するのに用いられる。

【0034】

この後、端末50は、ステップS210において、登録のために登録要請メッセージをBSM40のCP−Mコンポーネント42に伝送する。このとき、端末50は、ブロードキャストチャンネルの特性から、直接的にBSM40にメッセージを渡せないため、アウト・オブ・バンド方式によりメッセージをBSM40に渡す。ここで、アウト・オブ・バンド方式の一例として、PCなどの他の機器を介してBSM40に登録要請メッセージを渡す方式がある。このとき、登録要請メッセージのフォーマットは、図5Aに示す通りである。図5Aを参照すると、登録要請メッセージフォーマットは、大きく、端末識別情報を示すID_T、乱数情報RND1、第1の伝送時間としてのTS1、電子署名Sign_Tのフィールドを含んでなる。中でも、電子署名Sign_Tフィールドを端末50が自分の暗号キーで署名することにより、BSM40において、特定の加入者からのメッセージである旨を知らせる。また、上記電子署名Sign_Tフィールドは、存在しなくても良い。

【0035】

このような登録要請メッセージを受信すると、BSM40のCP−Mコンポーネント42は、端末50を確認し、その端末50が属する該当グループのグループキーを登録応答メッセージに含め、ステップS215において、BSD30のFDコンポーネント34に渡す。すると、BSD30のFDコンポーネント34は、ステップ220において、登録応答メッセージを端末50に伝送する。登録応答メッセージのフォーマットは、図5Bに示す通りである。図5Bに示すように、登録応答メッセージには、端末50の公開キーでグループキーを暗号化した情報が含まれている。これは、簡略にE(K、D)として表わしうるが、このような数式は、データDを暗号キーKで暗号化するという演算を意味する。このため、端末50の公開キーPK_TでグループキーGKを暗号化した情報は、E(PK_T、GK)で表わされる。ここで、記号Eは暗号化を意味し、Encryptionの略字である。このような登録応答メッセージは、端末50のFD−Cコンポーネント54を介して受信される。端末50においては、電子署名を端末50の公開キーPK_Tで検証するなどの過程を通じてメッセージを生成した主体を確認し、正しいメッセージであるかどうかを検証する。ここで、検証に失敗すれば、端末50は登録を行うことができず、検証に成功すれば、登録応答メッセージからグループキーGKが取得可能になる。このような登録過程(ステップS210)を通じて、端末50は、加入者グループに該当する暗号キーであるグループキーGKを取得できる。

【0036】

一方、登録が完了すると、端末50のCP−Cコンポーネント58においては、BSM40のCP−Mコンポーネント42にサービス加入を要請することができる。このようなサービス加入は、コンテンツに関する権限情報を得るための過程であるため、端末50は、ステップS230のように、権限情報(RO)の要請メッセージをBSM40のCP−Mコンポーネント42に渡す。この場合にも、ブロードキャストチャンネルの特性から、端末50が直接的にメッセージを伝送することができないため、アウト・オブ・バンド方式を用いてRO要請メッセージをBSM40のCP−Mコンポーネント42に渡す。このRO要請メッセージのフォーマットは、図5Cに示す通りであり、このメッセージには、端末50が加入したいサービスIDを示すID_Serviceフィールドが含まれる。

【0037】

このRO要請メッセージに応じて、ステップS235において、BSM40のCP−Mコンポーネント42は、予め生成しておいたサービスキーを含む権限情報(RO)を生成した後、ステップS240において、グループキーで暗号化されたROを含むRO応答メッセージをBSD30のFDコンポーネント34に渡す。すると、BSD30のFDコンポーネント34においては、ブロードキャストチャンネルを介してサービス加入を要請した端末50にRO応答メッセージ、つまり、サービス加入についての応答メッセージを伝送する(ステップS245)。端末50がRO応答メッセージを受信すると、メッセージ検証を行った後、登録時に取得したグループキーを用いて暗号化済みROを復号化する。ここで、RO応答メッセージのフォーマットは、図5Dに示す通りである。このように、サービス加入(ステップS230)を通じて、端末50は、権限情報であるROを取得することが可能になる。

【0038】

この後、BSM40のCP−Mコンポーネント42は、BSD30のFDコンポーネント34に、ステップS250において、サービスキーで暗号化されたトラフィックキーを含むTKメッセージを渡す。ステップS255において、BSD30のFDコンポーネント34は、TKメッセージを端末にブロードキャストする。このTKメッセージのフォーマットは、図5Eに示す通りである。このようなTKメッセージを受信した端末50は、サービス加入時に取得したサービスキーで暗号化されたトラフィックキーを復号化してトラフィックキーを取得する。ここで、サービス加入時に取得した権限情報ROにはサービスキーが含まれているため、端末50がサービスキーを用いてトラフィックキーを取得することが可能になる。

【0039】

一方、CC10において生成されたコンテンツは、ステップ265において、BSA20に渡される。すると、BSA20は、ステップS270において、トラフィックキーを用いてコンテンツを暗号化する。ここで、トラフィックキーは、予めBSM40のCP−Mコンポーネント42において生成されて、BSA20のCP−Eコンポーネント22に渡されたものである(ステップS260)。具体的に、上記BSA20のCP−Eコンポーネント22は、ステップS270において、トラフィックキーを用いてコンテンツを暗号化し、ステップS275において、暗号化済みコンテンツをBSD30を経て端末50に伝送する。このとき、暗号化済みコンテンツがファイル状であれば、BSD30のFDコンポーネント34を介して、ストリーム状であれば、SDコンポーネント32を介してブロードキャストされる。この暗号化済みコンテンツのフォーマットは、図5Fに示す通りである。また、これを受信した端末50においては、ストリームコンテンツの場合にはSD−Cコンポーネント32を、ファイルコンテンツの場合にはFD−Cコンポーネント34を経てCP−Dコンポーネント56においてトラフィックキーでコンテンツを復号化して実行できるようにする。例えば、トラフィックキーでコンテンツが復号化されると、復号化済みコンテンツはアプリケーション100を通じて再生可能である。

【0040】

以上、端末がブロードキャストチャンネルを介して暗号化済みコンテンツを用いる場合を説明したが、本発明の他の実施の形態によれば、端末が双方向チャンネルを介して登録及びサービス加入を直接的に要請して暗号化済みコンテンツを用いる場合も想定可能である。図6は、本発明の他の実施の形態による、双方向チャンネルにおけるコンテンツの保護方法によって送受信されるメッセージの流れを示す図である。以下、図6を参照して、端末が双方向チャンネルを介して登録及びサービス加入を直接的に要請して暗号化済みコンテンツを用いる場合を説明する。

【0041】

先ず、図6におけるステップS800は、図4におけるステップS200と同じであり、ステップS840からステップS865までのコンテンツ受信(ステップS840)は、図4におけるステップS250からステップS275までのコンテンツ受信(ステップS250)と同じであるため、ここではその詳細な説明を省く。

【0042】

但し、本発明の他の実施の形態による双方向チャンネルを介して行われるコンテンツの保護方法と、本発明の一実施の形態によるブロードキャストチャンネルを介して行われるコンテンツの保護方法との違いがあれば、ブロードキャストチャンネルを用いる場合、端末50のCP−Cコンポーネント58が直接的にブロードキャストネットワークにメッセージを伝送することができないが、双方向チャンネルを用いる場合には、直接的な伝送が可能であるということである。このため、端末50とBSM40のCP−M42コンポーネントとの間の直接的なメッセージ交換が可能になる。これに対し、ブロードキャストチャンネルを用いる場合には、BSM40のCP−Mコンポーネント42は、必ずBSD30を介してのみ端末50にメッセージを伝送することができ、端末50は、他のデバイスを介してのみメッセージを伝送することができる。

【0043】

これにより、図6におけるステップS810において、端末50は、双方向チャンネルを介してBSM40のCP−Mコンポーネント42に直接的に登録要請メッセージを伝送する。この登録要請メッセージのフォーマットは、図5Aに示す通りである。すると、BSM40は、ステップS815において、端末50のCP−Cコンポーネント58からの登録要請に対応する登録応答メッセージを双方向チャンネルを介して端末50に伝送する。この登録応答メッセージのフォーマットは、図5Bに示す通りであり、このメッセージには、グループキーを端末50の公開キーで暗号化した情報が含まれる。こうして暗号化されることにより、安全に保護されて伝送可能になる。

【0044】

このような登録応答メッセージを受信すると、端末50は、登録応答メッセージについての検証を行わなければならない。これは、BSM40のCP−Mコンポーネント42から送られてくるメッセージが自分宛てのメッセージであるかどうかを確認する過程を意味する。このため、検証に失敗すると、端末50は、BSM40から送られてくる登録応答メッセージを無視することになる。ところが、検証に成功したとしても、端末50は、登録応答メッセージフォーマットの時間フィールドを確認して予め定められた所定値よりも遅延時間が長ければ、登録応答メッセージを無視することになる。もし、電子署名の検証と時間フィールドに対する確認に成功すると、端末50は、自分の公開キーで暗号化されたグループキーを復号化してグループキーを取得する。

【0045】

上述したように登録過程を行いながらグループキーを取得すると、端末50は、双方向チャンネルを介して、ステップS820において、直接的にBSM40のCP−Mコンポーネント42にサービス加入要請メッセージ、つまり、権限情報(RO)を要請するメッセージを伝送する。ここで、端末50が直接的にサービス加入要請を行って、BSM40のCP−Mコンポーネント42からコンテンツ権限情報を取得すると、サービスへの加入が行われていると見なす。このサービス加入要請メッセージのフォーマットは、図5Cに示す通りであり、端末50が加入したいサービスのIDを含む。そして、BSM40のCP−Mコンポーネント42は、ステップS825において、ROを生成し、ステップS830において生成されたROをサービス加入要請を行った端末50に伝送するが、端末50に送られるメッセージのフォーマットは、図5Dに示す通りである。このメッセージに含まれるROは、サービスキーを含んでおり、グループキーで暗号化されて保護される。図6におけるステップS820からステップS830までのサービス加入(ステップS820)は、BSM40が直接的に双方向チャンネルを介して伝送する点だけ異なるため、その詳細な説明を省く。

【0046】

一方、上述した如き過程を通じてサービス加入が行われると、BSD30がCC10からBSA20のCP−E22を経て受け取ったコンテンツを該当端末に渡すことができるが、本発明において、端末が権限情報及びTKメッセージを受け取る時点は、コンテンツの提供によらない。例えば、端末がコンテンツを予め受け取った状態で、後で権限情報を受信することもでき、あるいは、権限情報を取得した状態で、実行するコンテンツを受け取ることもできる。

【0047】

なお、本発明の詳細な説明においては、具体的な実施の形態について説明したが、本発明の範囲から逸脱しない範囲内であれば、種々な変形が可能であることは言うまでもない。よって、本発明の範囲は、上述した実施の形態に限定されるものではなく、特許請求の範囲とその均等物によって定められるべきである。

【符号の説明】

【0048】

50 端末

100 アプリケーションモジュール

110 DRMモジュール

115 DRMマネージャモジュール

120 登録モジュール

125 権限管理モジュール

130 キーストリーム管理モジュール

135 コンテンツ復号モジュール

140 認証モジュール

145 認証マネージャモジュール

150 暗号・復号モジュール

155 デジタル署名モジュール

160 MACモジュール

170 セキュアーストレージモジュール、

180 通信モジュール

190 UIMI/F(インタフェース)モジュール

【技術分野】

【0001】

本発明は、ブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステムに関する。

【背景技術】

【0002】

通常、ブロードキャストサービスとは、ブロードキャストサービスを管理するサーバーにおいて暗号化されたサービスを伝送すると、多数の端末側においてこれを受信することをいう。

【0003】

一方、かかるサービスは有料サービスに変わりつつある傾向にあり、無断複製・配布を遮断するための著作権の保護技術の要望に応じて、ユーザーの権限情報(RO:Right Object)についての柔軟性及び利便性を基にするデジタル著作権管理(Digital Rights Management:以下、「DRM」と称する。)技術が導入されている。

【0004】

サービスプロバイダーからのコンテンツは、図1に示すようにして保護される。図1は、既存の通常のDRMシステムの構成図である。DRM技術は、コンテンツの保護のための代表的なセキュリティ技法の一つであり、暗号化済みコンテンツ及びコンテンツの使用権利を規定する。このDRMにおいて主たる役割を果たすエンティティとしては、権限情報を用いてコンテンツを再生する端末と、そのコンテンツについての使用権限情報を生成及び発給する機関としてのRI(Rights Issuer)があり、このRIはサービスプロバイダーに属する。

【0005】

端末は、RIとの認証過程を通じて安全なチャンネルを形成して権限情報を取得する。このとき、その権限情報は、DRM技術により復号化されるため、違法なコンテンツ使用を防止することができる。すなわち、端末は、かかる権限情報に基づいて暗号化済みコンテンツを復号化して実行後、ユーザーにコンテンツに含まれているマルチメディア情報を楽しませる。

【0006】

これまでのコンテンツの保護は、サービス事業者と1つの端末との間の認証過程により行われてきており、これについての移動通信環境における代表的な関連標準として、OMA DRM v2.0がある。それにも拘わらず、移動通信環境下でブロードキャストサービスを用いて複数の端末のためのコンテンツを保護する関連標準技術については、具体的な方法の提示がないのが現状である。

【0007】

しかも、ブロードキャスト環境下でのコンテンツの保護方法は、現在のところ、3GPP、3GPP2などに存在するとはいえ、これらの方法は既存の3GPPなどのネットワークに基づく従属的な方法のみを提示している。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2002−358244号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

上述したように、従来には、既存の3GPPなどのネットワークに基づく単純なる方法のみが提示されているだけである。このため、ブロードキャストネットワークに参加するエンティティがコンテンツの保護のためにいかに動作するかについての具体的な方法の提示がないのが現状である。

【0010】

そこで、本発明は、ブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法及び装置、並びにそのシステムを提供する。

【課題を解決するための手段】

【0011】

上記の目的を達成するために、本発明は、ブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法において、上記端末がグループキーを取得する登録過程を行うステップと、上記端末がサービス加入を要請するステップと、上記端末が上記サービス加入要請に対応するメッセージを受信し、上記取得したグループキーを用いて上記メッセージから上記コンテンツについての権限情報を取得するサービス加入過程を行うステップと、上記端末は、サービス加入後に受信されるトラフィックキーメッセージがあれば、上記権限情報を用いてトラフィックキーを取得するステップと、上記端末は、暗号化済みコンテンツの受信時に、上記トラフィックキーで上記暗号化されたコンテンツを復号化するステップと、を含むことを特徴とする。

【0012】

また、本発明は、ブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付け方法において、上記BSMが上記端末から登録要請メッセージを受信するステップと、上記BSMは、上記端末が属するグループについてのグループキーを含む登録応答メッセージを伝送するステップと、上記伝送に応じて、上記端末が上記登録応答メッセージを検証してグループキーを取得するステップと、上記端末がサービス加入要請を行うと、上記BSMが上記サービスについての権限情報を含むメッセージを生成して伝送するステップと、上記端末が上記グループキーを用いて上記伝送されたメッセージから上記サービスについての権限情報を取得し、トラフィックキーメッセージの受信時に、上記権限情報を用いてトラフィックキーを取得するステップと、上記BSMがコンテンツを暗号化するのに用いられるトラフィックキーを上記BSAに渡すステップと、上記BSAがコンテンツプロバイダーからのコンテンツを受信すると、上記トラフィックキーで受信されたコンテンツを暗号化して上記端末に伝送するステップと、上記端末が上記取得したトラフィックキーを用いて上記暗号化されたコンテンツを復号化するステップと、を含むことを特徴とする。

【0013】

さらに、本発明によるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士の関連付けシステムは、コンテンツを生成してブロードキャスト・サービス・アプリケーション(BSA)に渡すコンテンツプロバイダーと、上記コンテンツを暗号化してブロードキャスト・サービス・ディストリビューション(BSD)を経て端末に伝送する上記BSAと、上記端末との登録過程及びサービス加入管理を行い、上記端末に送られている暗号化済みコンテンツを復号化するのに要される暗号キーを生成するブロードキャスト・サービス・マネージメント(BSM)と、上記BSMにおいて生成される暗号キー及び上記BSAから送られてくるコンテンツを受け取って上記端末に伝送する第1のコンポーネントと、上記BSAから送られてくるストリーム状のコンテンツを受け取って上記端末に伝送する第2のコンポーネントと、により構成される上記BSDと、上記BSM及びBSDから取得した暗号キーを用いて、上記BSDから受け取った暗号化済みコンテンツを復号化する端末と、を備えることを特徴とする。

【0014】

さらに、本発明によるブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士を関連付けする端末装置は、上記BSDから送られてくる暗号化済みストリームコンテンツを受信する第1のコンポーネントと、上記BSDから送られてくる暗号化済みファイルコンテンツ及び暗号化済みコンテンツの復号化に要される暗号キーを受信する第2のコンポーネントと、上記第1のコンポーネント及び第2のコンポーネントから受信した暗号化済みコンテンツを復号化する第3のコンポーネントと、上記BSMとの登録及び加入を行うと共に、暗号化済みコンテンツ復号化に要される暗号キーを取得して上記第3のコンポーネントに渡す第4のコンポーネントと、を備えることを特徴とする。

【0015】

さらに、本発明によるブロードキャスト・サービス・アプリケーション(BSA)、ブロードキャスト・サービス・ディストリビューション(BSD)、ブロードキャスト・サービス・マネージメント(BSM)を含むブロードキャストネットワーク及び端末により構成されるブロードキャスト環境下でのコンテンツの保護のためのエンティティ同士を関連付けする端末装置は、登録及びサービス加入、コンテンツの使用を管理するDRMモジュールと、上記BSMとの送受信を行い、上記BSDからトラフィックキーメッセージと暗号化済みサービスを受信する通信モジュールと、上記BSM及びBSDから受信したメッセージを検証して暗号キーを取得する認証モジュールと、を備えることを特徴とする。

【発明の効果】

【0016】

本発明によれば、端末とブロードキャストネットワークを構成する参与エンティティとの間のメッセージの交換及び演算により、ブロードキャスト環境下でのコンテンツの保護のための具体的なシステムの設計が可能になる。

【図面の簡単な説明】

【0017】

【図1】既存の通常のDRMシステムの構成図。

【図2】本発明の実施の形態による端末の内部ブロック構成図。

【図3】本発明の一実施の形態による、ブロードキャストチャンネルにおけるシステムの構造図。

【図4】本発明の一実施の形態による、ブロードキャストチャンネルにおけるコンテンツの保護方式によって送受されるメッセージの流れを示す図。

【図5A】図5Aは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5B】図5Bは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5C】図5Cは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5D】図5Dは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5E】図5Eは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図5F】図5Fは、本発明の一実施の形態により送受されるメッセージのフォーマットを示す図。

【図6】本発明の他の実施の形態による、双方向チャンネルにおけるコンテンツの保護方法によって送受されるメッセージの流れを示す図。

【発明を実施するための形態】

【0018】

以下、添付した図面に基づき、本発明に係る好適な実施の形態を詳細に説明する。図中、同じ構成要素には、できる限り同じ参照符号が付してある。本発明を説明するに当たって、関連する公知の機能あるいは構成についての詳細な説明が本発明の要旨を余計に曖昧にすると認められる場合、その詳細な説明を省く。

【0019】

本発明は、ブロードキャストされるコンテンツを保護するための機能を実装する。具体的に、本発明は、ブロードキャストネットワークをなす各エンティティにおいてブロードキャストされるコンテンツを保護した上で端末に伝送するための相互作用及び関連プロトコルを提案する。このために、本発明は、端末と各エンティティの役割によって当該メッセージを送受信してこれを演算することにより、端末にブロードキャストされるコンテンツを安全に渡して再生可能にする。

【0020】

図2は、本発明の実施の形態による端末の内部ブロック構成図である。この端末には、上記の機能が実装されている。以下、図2を参照して、本発明の実施の形態による端末について説明する。図2を参照すると、本発明による端末50は、大きくアプリケーションモジュール100、DRMモジュール110、認証モジュール140、セキュアーストレージモジュール170、通信モジュール180及びUIMI/F(インタフェース)モジュール190を備えてなる。

【0021】

具体的に、アプリケーションモジュール100は、メディアプレーヤーなどのモジュールであって、DRMモジュール110から復号化済みコンテンツを受け取って再生する役割を果たし、DRMモジュール110は、登録及びサービス加入、コンテンツ使用を管理する役割を果たす。

【0022】

DRMモジュール110は、DRMマネージャモジュール115、登録モジュール120、権限管理モジュール125、キーストリーム管理モジュール130、コンテンツ復号モジュール135を備える。中でも、登録モジュール120は、登録過程による動作を行い、権限管理モジュール125は、サービス加入時に取得した権限情報の解析及び使用を管理する。そして、キーストリーム管理モジュール130は、サービスキーを用いて暗号化されたトラフィックキーの復号化を行い、コンテンツ復号モジュール135は、トラフィックキーで暗号化されたコンテンツの復号化を行う。上記サービスキーは、上記権限情報に含まれた状態で伝送される。これらのDRM関連モジュールの全体的な動作は、DRMマネージャモジュール115の制御下で行われる。

【0023】

そして、認証モジュール140は、ユーザー識別モジュールとネットワーク、例えば、サービスプロバイダーとの認証プロトコルの遂行を管理し、その下部モジュールを用いてメッセージの生成及び検証を行う。この認証モジュール140は、全体としてのプロトコルの遂行を司り、認証機能を管理する認証マネージャモジュール145、その下部モジュールで暗号化及び復号化演算を行う暗号・復号モジュール150、電子署名のためのデジタル署名モジュール155、MAC演算を行うMACモジュール160を備えてなる。

【0024】

具体的に、DRMモジュール110及び認証モジュール140は、後述する本発明の実施の形態によりBSM40から受け取った登録応答メッセージを検証してグループキーを取得し、上記グループキーを用いてBSM40から受信されたサービス加入応答メッセージに含まれている権限情報を取得する。また、BSD30からトラフィックキーメッセージを受信すると、その権限情報を用いてトラフィックキーを取得し、取得したトラフィックキーでBSD30から送られてくる暗号化済みコンテンツを復号化する役割を果たす。

【0025】

通信モジュール180は、ネットワークとの送信及び受信を司り、特に、ネットワークからのメッセージを受信し、該受信されたメッセージに対応する応答メッセージを送信する役割を果たす。具体的に、本発明の一実施の形態により、BSD30からブロードキャストチャンネルを介してメッセージを受信する。さらに、本発明の他の実施の形態によれば、通信モジュール180は、BSM40と双方向チャンネルを介してメッセージの送受を行い、BSD30からトラフィックキーメッセージと暗号化済みコンテンツを受信する。

【0026】

そして、セキュアーストレージモジュール170は暗号キーなどを格納し、UIMインタフェースモジュール190は、ユーザー識別モジュール(UIM:User Identity Module)との通信を司る。

【0027】

以下、本発明の実施の形態によりコンテンツの保護を行う各機能別のエンティティについて説明する。本発明による、ブロードキャストサービスにおいてコンテンツを保護するための各エンティティは、図3に示すように、CC10、BSA20、BSD30、BSM40、端末50を備える。先ず、CC10は、コンテンツ生成子の略字であり、コンテンツ及びサービスを生成するコンテンツの生成機関を意味する。BSA20は、ブロードキャストサービスアプリケーションを意味し、ブロードキャストシステムを用いるアプリケーションを示す。BSD30は、ブロードキャストサービスディストリビューションの略字であり、ブロードキャストサービスの分配及びサービスの保護機能を行う。BSM40は、ブロードキャストサービスマネージメントの略字であり、ブロードキャストサービスの加入管理を行う。BSD30は、その細部構成要素を通じてブロードキャストサービスを生成し、これを端末50に与える役割を果たす。これにより、端末50は、BSD30からのブロードキャストサービスを受け取ってコンテンツを再生することが可能になる。このような各機能別のエンティティを介してブロードキャストサービスが端末50に渡されることにより、端末50におけるコンテンツの実行が可能になる。

【0028】

以下、ブロードキャストされるコンテンツの保護のために各機能別のエンティティに存在するコンポーネントについて述べる。

【0029】

CP−E(Contents Provider-Encryption)コンポーネント22は、コンテンツを暗号化してブロードキャストする役割を果たす。

【0030】

CP−M(Contents Provider-Management)コンポーネント42は、暗号キーの生成及び加入管理などを行う。SD(Stream Distribution)コンポーネント32は、ストリームコンテンツをブロードキャストする役割を果たし、FD(File Distribution)コンポーネント34は、ファイルコンテンツをブロードキャストする役割を果たす。SD−C(Stream Distribution-Client)コンポーネント52は、SDコンポーネント32から送られてくる暗号化済みストリームコンテンツをCP−D(Contents Provider-Decryption)コンポーネント56に渡し、FD−C(File Distribution-Client)コンポーネント54は、FDコンポーネント34から送られてくる暗号化済みファイルコンテンツをCP−Dコンポーネント56に渡す役割を果たす。CP−C(Contents Provider-Client)コンポーネント58は、CP−Mコンポーネント42との登録及び加入を行い、暗号化済みコンテンツの復号化に要される暗号キーを取得してCP−Dコンポーネント56に渡す。CP−Dコンポーネント56は、上記CP−Cコンポーネント58から暗号キーを受け取り、上記のSD−Cコンポーネント52及びFD−Cコンポーネント54から受け取ったコンテンツを復号化する役割を果たす。

【0031】

以下、ブロードキャストチャンネルまたは双方向チャンネルを介して行われるコンテンツの保護方法について述べる。図4は、本発明の一実施の形態による、ブロードキャストチャンネルにおけるコンテンツの保護方式によって送受されるメッセージの流れを示す図である。

【0032】

以下、先ず、図4及び図5を参照して、ブロードキャストコンテンツを保護するために端末が登録及びサービスに加入する過程を説明する。

【0033】

図4を参照し、本発明によるブロードキャストチャンネルにおけるコンテンツの保護過程について述べる。BSM40は、ステップS200において、グループキーGK、サービスキーSK、トラフィックキーTKを生成する。前述したように、上記グループキーGKとは、端末が属するグループに該当する暗号キーを意味し、サービスキーSKは、暗号化済みトラフィックキーメッセージの復号化に用いられ、トラフィックキーTKは、端末に伝送すべきコンテンツを暗号化するのに用いられる。

【0034】

この後、端末50は、ステップS210において、登録のために登録要請メッセージをBSM40のCP−Mコンポーネント42に伝送する。このとき、端末50は、ブロードキャストチャンネルの特性から、直接的にBSM40にメッセージを渡せないため、アウト・オブ・バンド方式によりメッセージをBSM40に渡す。ここで、アウト・オブ・バンド方式の一例として、PCなどの他の機器を介してBSM40に登録要請メッセージを渡す方式がある。このとき、登録要請メッセージのフォーマットは、図5Aに示す通りである。図5Aを参照すると、登録要請メッセージフォーマットは、大きく、端末識別情報を示すID_T、乱数情報RND1、第1の伝送時間としてのTS1、電子署名Sign_Tのフィールドを含んでなる。中でも、電子署名Sign_Tフィールドを端末50が自分の暗号キーで署名することにより、BSM40において、特定の加入者からのメッセージである旨を知らせる。また、上記電子署名Sign_Tフィールドは、存在しなくても良い。

【0035】

このような登録要請メッセージを受信すると、BSM40のCP−Mコンポーネント42は、端末50を確認し、その端末50が属する該当グループのグループキーを登録応答メッセージに含め、ステップS215において、BSD30のFDコンポーネント34に渡す。すると、BSD30のFDコンポーネント34は、ステップ220において、登録応答メッセージを端末50に伝送する。登録応答メッセージのフォーマットは、図5Bに示す通りである。図5Bに示すように、登録応答メッセージには、端末50の公開キーでグループキーを暗号化した情報が含まれている。これは、簡略にE(K、D)として表わしうるが、このような数式は、データDを暗号キーKで暗号化するという演算を意味する。このため、端末50の公開キーPK_TでグループキーGKを暗号化した情報は、E(PK_T、GK)で表わされる。ここで、記号Eは暗号化を意味し、Encryptionの略字である。このような登録応答メッセージは、端末50のFD−Cコンポーネント54を介して受信される。端末50においては、電子署名を端末50の公開キーPK_Tで検証するなどの過程を通じてメッセージを生成した主体を確認し、正しいメッセージであるかどうかを検証する。ここで、検証に失敗すれば、端末50は登録を行うことができず、検証に成功すれば、登録応答メッセージからグループキーGKが取得可能になる。このような登録過程(ステップS210)を通じて、端末50は、加入者グループに該当する暗号キーであるグループキーGKを取得できる。

【0036】

一方、登録が完了すると、端末50のCP−Cコンポーネント58においては、BSM40のCP−Mコンポーネント42にサービス加入を要請することができる。このようなサービス加入は、コンテンツに関する権限情報を得るための過程であるため、端末50は、ステップS230のように、権限情報(RO)の要請メッセージをBSM40のCP−Mコンポーネント42に渡す。この場合にも、ブロードキャストチャンネルの特性から、端末50が直接的にメッセージを伝送することができないため、アウト・オブ・バンド方式を用いてRO要請メッセージをBSM40のCP−Mコンポーネント42に渡す。このRO要請メッセージのフォーマットは、図5Cに示す通りであり、このメッセージには、端末50が加入したいサービスIDを示すID_Serviceフィールドが含まれる。

【0037】

このRO要請メッセージに応じて、ステップS235において、BSM40のCP−Mコンポーネント42は、予め生成しておいたサービスキーを含む権限情報(RO)を生成した後、ステップS240において、グループキーで暗号化されたROを含むRO応答メッセージをBSD30のFDコンポーネント34に渡す。すると、BSD30のFDコンポーネント34においては、ブロードキャストチャンネルを介してサービス加入を要請した端末50にRO応答メッセージ、つまり、サービス加入についての応答メッセージを伝送する(ステップS245)。端末50がRO応答メッセージを受信すると、メッセージ検証を行った後、登録時に取得したグループキーを用いて暗号化済みROを復号化する。ここで、RO応答メッセージのフォーマットは、図5Dに示す通りである。このように、サービス加入(ステップS230)を通じて、端末50は、権限情報であるROを取得することが可能になる。

【0038】

この後、BSM40のCP−Mコンポーネント42は、BSD30のFDコンポーネント34に、ステップS250において、サービスキーで暗号化されたトラフィックキーを含むTKメッセージを渡す。ステップS255において、BSD30のFDコンポーネント34は、TKメッセージを端末にブロードキャストする。このTKメッセージのフォーマットは、図5Eに示す通りである。このようなTKメッセージを受信した端末50は、サービス加入時に取得したサービスキーで暗号化されたトラフィックキーを復号化してトラフィックキーを取得する。ここで、サービス加入時に取得した権限情報ROにはサービスキーが含まれているため、端末50がサービスキーを用いてトラフィックキーを取得することが可能になる。

【0039】

一方、CC10において生成されたコンテンツは、ステップ265において、BSA20に渡される。すると、BSA20は、ステップS270において、トラフィックキーを用いてコンテンツを暗号化する。ここで、トラフィックキーは、予めBSM40のCP−Mコンポーネント42において生成されて、BSA20のCP−Eコンポーネント22に渡されたものである(ステップS260)。具体的に、上記BSA20のCP−Eコンポーネント22は、ステップS270において、トラフィックキーを用いてコンテンツを暗号化し、ステップS275において、暗号化済みコンテンツをBSD30を経て端末50に伝送する。このとき、暗号化済みコンテンツがファイル状であれば、BSD30のFDコンポーネント34を介して、ストリーム状であれば、SDコンポーネント32を介してブロードキャストされる。この暗号化済みコンテンツのフォーマットは、図5Fに示す通りである。また、これを受信した端末50においては、ストリームコンテンツの場合にはSD−Cコンポーネント32を、ファイルコンテンツの場合にはFD−Cコンポーネント34を経てCP−Dコンポーネント56においてトラフィックキーでコンテンツを復号化して実行できるようにする。例えば、トラフィックキーでコンテンツが復号化されると、復号化済みコンテンツはアプリケーション100を通じて再生可能である。

【0040】

以上、端末がブロードキャストチャンネルを介して暗号化済みコンテンツを用いる場合を説明したが、本発明の他の実施の形態によれば、端末が双方向チャンネルを介して登録及びサービス加入を直接的に要請して暗号化済みコンテンツを用いる場合も想定可能である。図6は、本発明の他の実施の形態による、双方向チャンネルにおけるコンテンツの保護方法によって送受信されるメッセージの流れを示す図である。以下、図6を参照して、端末が双方向チャンネルを介して登録及びサービス加入を直接的に要請して暗号化済みコンテンツを用いる場合を説明する。

【0041】

先ず、図6におけるステップS800は、図4におけるステップS200と同じであり、ステップS840からステップS865までのコンテンツ受信(ステップS840)は、図4におけるステップS250からステップS275までのコンテンツ受信(ステップS250)と同じであるため、ここではその詳細な説明を省く。

【0042】

但し、本発明の他の実施の形態による双方向チャンネルを介して行われるコンテンツの保護方法と、本発明の一実施の形態によるブロードキャストチャンネルを介して行われるコンテンツの保護方法との違いがあれば、ブロードキャストチャンネルを用いる場合、端末50のCP−Cコンポーネント58が直接的にブロードキャストネットワークにメッセージを伝送することができないが、双方向チャンネルを用いる場合には、直接的な伝送が可能であるということである。このため、端末50とBSM40のCP−M42コンポーネントとの間の直接的なメッセージ交換が可能になる。これに対し、ブロードキャストチャンネルを用いる場合には、BSM40のCP−Mコンポーネント42は、必ずBSD30を介してのみ端末50にメッセージを伝送することができ、端末50は、他のデバイスを介してのみメッセージを伝送することができる。

【0043】

これにより、図6におけるステップS810において、端末50は、双方向チャンネルを介してBSM40のCP−Mコンポーネント42に直接的に登録要請メッセージを伝送する。この登録要請メッセージのフォーマットは、図5Aに示す通りである。すると、BSM40は、ステップS815において、端末50のCP−Cコンポーネント58からの登録要請に対応する登録応答メッセージを双方向チャンネルを介して端末50に伝送する。この登録応答メッセージのフォーマットは、図5Bに示す通りであり、このメッセージには、グループキーを端末50の公開キーで暗号化した情報が含まれる。こうして暗号化されることにより、安全に保護されて伝送可能になる。

【0044】

このような登録応答メッセージを受信すると、端末50は、登録応答メッセージについての検証を行わなければならない。これは、BSM40のCP−Mコンポーネント42から送られてくるメッセージが自分宛てのメッセージであるかどうかを確認する過程を意味する。このため、検証に失敗すると、端末50は、BSM40から送られてくる登録応答メッセージを無視することになる。ところが、検証に成功したとしても、端末50は、登録応答メッセージフォーマットの時間フィールドを確認して予め定められた所定値よりも遅延時間が長ければ、登録応答メッセージを無視することになる。もし、電子署名の検証と時間フィールドに対する確認に成功すると、端末50は、自分の公開キーで暗号化されたグループキーを復号化してグループキーを取得する。

【0045】

上述したように登録過程を行いながらグループキーを取得すると、端末50は、双方向チャンネルを介して、ステップS820において、直接的にBSM40のCP−Mコンポーネント42にサービス加入要請メッセージ、つまり、権限情報(RO)を要請するメッセージを伝送する。ここで、端末50が直接的にサービス加入要請を行って、BSM40のCP−Mコンポーネント42からコンテンツ権限情報を取得すると、サービスへの加入が行われていると見なす。このサービス加入要請メッセージのフォーマットは、図5Cに示す通りであり、端末50が加入したいサービスのIDを含む。そして、BSM40のCP−Mコンポーネント42は、ステップS825において、ROを生成し、ステップS830において生成されたROをサービス加入要請を行った端末50に伝送するが、端末50に送られるメッセージのフォーマットは、図5Dに示す通りである。このメッセージに含まれるROは、サービスキーを含んでおり、グループキーで暗号化されて保護される。図6におけるステップS820からステップS830までのサービス加入(ステップS820)は、BSM40が直接的に双方向チャンネルを介して伝送する点だけ異なるため、その詳細な説明を省く。

【0046】

一方、上述した如き過程を通じてサービス加入が行われると、BSD30がCC10からBSA20のCP−E22を経て受け取ったコンテンツを該当端末に渡すことができるが、本発明において、端末が権限情報及びTKメッセージを受け取る時点は、コンテンツの提供によらない。例えば、端末がコンテンツを予め受け取った状態で、後で権限情報を受信することもでき、あるいは、権限情報を取得した状態で、実行するコンテンツを受け取ることもできる。

【0047】

なお、本発明の詳細な説明においては、具体的な実施の形態について説明したが、本発明の範囲から逸脱しない範囲内であれば、種々な変形が可能であることは言うまでもない。よって、本発明の範囲は、上述した実施の形態に限定されるものではなく、特許請求の範囲とその均等物によって定められるべきである。

【符号の説明】

【0048】

50 端末

100 アプリケーションモジュール

110 DRMモジュール

115 DRMマネージャモジュール

120 登録モジュール

125 権限管理モジュール

130 キーストリーム管理モジュール

135 コンテンツ復号モジュール

140 認証モジュール

145 認証マネージャモジュール

150 暗号・復号モジュール

155 デジタル署名モジュール

160 MACモジュール

170 セキュアーストレージモジュール、

180 通信モジュール

190 UIMI/F(インタフェース)モジュール

【特許請求の範囲】

【請求項1】

ブロードキャストネットワークの端末においてコンテンツを受信するための方法であって、

登録過程で第1の暗号化キーを受信するステップと、

サービス加入過程で権限情報(RO)を含むメッセージを受信するステップと、

前記第1の暗号化キーを用いて前記ROを復号化することによって第2の暗号化キーを獲得するステップと、

トラフィックキーメッセージに含まれた第3の暗号化キーを受信するステップと、

前記第2の暗号化キーを用いて前記第3の暗号化キーを復号化するステップと、

前記第3の暗号化キーを用いて受信されたコンテンツを復号化するステップと、を含むことを特徴とするコンテンツ受信方法。

【請求項2】

ブロードキャストネットワークの端末においてコンテンツを受信するための装置であって、

登録過程で第1の暗号化キーを受信する登録モジュールと、

サービス加入過程で権限情報(RO)を含むメッセージを受信し、トラフィックキーメッセージに含まれた第3の暗号化キーを受信する通信モジュールと、

前記第1の暗号化キーを用いて前記ROを復号化することによって第2の暗号化キーを獲得する権限管理モジュールと、

前記第2の暗号化キーを用いて前記第3の暗号化キーを復号化するキーストリーム管理モジュールと、

前記第3の暗号化キーを用いて受信されたコンテンツを復号化するコンテンツ復号化モジュールと、を含むことを特徴とするコンテンツ受信装置。

【請求項3】

前記第1の暗号化キー、前記RO、及び前記第3の暗号化キーを含むメッセージのうちの一つは、ブロードキャスト・サービス・マネージメント(BSM)でブロードキャスト・サービス・ディストリビューション(BSD)を介して端末に伝送されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項4】

前記第1の暗号化キー及び前記ROは、 BSMによって生成されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項5】

前記コンテンツは、コンテンツ生成部でブロードキャスト・サービス・アプリケーション(BSA)を介して端末に伝送されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項6】

前記第1の暗号化キーは、前記端末の公開キーを用いて暗号化されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項7】

前記第2の暗号化キーは、前記端末がサービスに加入する場合に割り当てられた暗号化キーであることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項8】

前記登録過程で登録応答メッセージがBSDから受信された場合、前記端末は検証のために前記登録応答メッセージに含まれた電子署名フィールド及び時間フィールドを検査し、

検査が首尾よく行われた場合、前記端末は前記第1の暗号化キーを獲得するために前記端末の公開キーを用いて前記登録応答メッセージに含まれた第1の暗号化キーを復号化することを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項9】

第1の暗号化キーは、登録応答メッセージに含まれることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項10】

ブロードキャストネットワークにおいて、端末に対するコンテンツ受信支援のための方法であって、

前記端末の登録要請に応じて第1の暗号化キーを伝送するステップと、

前記第1の暗号化キーを用いて第2の暗号化キーに含まれた権限情報(RO)を暗号化するステップと、

前記端末に前記暗号化されたROを伝送するステップと、

前記端末に第2の暗号化キーで暗号化された第3の暗号化キーを伝送するステップと、を含むことを特徴とする方法。

【請求項11】

前記第1の暗号化キー、前記RO、及び前記第3の暗号化キーを含むメッセージのうちの一つは、ブロードキャスト・サービス・マネージメント(BSM)でブロードキャスト・サービス・ディストリビューション(BSD)を介して端末に伝送されることを特徴とする請求項10に記載の方法。

【請求項12】

前記第1の暗号化キー及び前記ROは、前記端末の要請がある場合、BSDによって生成されることを特徴とする請求項10に記載の方法。

【請求項13】

前記第1の暗号化キーは加入者グループキーを意味し、第2の暗号化キーはサービス暗号化キーを意味し、第3の暗号化キーはトラフィックキーを意味することを特徴とする請求項1、または請求項10乃至12のいずれか1項に記載の方法または請求項2に記載の装置。

【請求項14】

前記端末からサービス加入要請を受信した場合、第2の暗号化キーが含まれたROを暗号化することを特徴とする請求項10に記載の方法。

【請求項1】

ブロードキャストネットワークの端末においてコンテンツを受信するための方法であって、

登録過程で第1の暗号化キーを受信するステップと、

サービス加入過程で権限情報(RO)を含むメッセージを受信するステップと、

前記第1の暗号化キーを用いて前記ROを復号化することによって第2の暗号化キーを獲得するステップと、

トラフィックキーメッセージに含まれた第3の暗号化キーを受信するステップと、

前記第2の暗号化キーを用いて前記第3の暗号化キーを復号化するステップと、

前記第3の暗号化キーを用いて受信されたコンテンツを復号化するステップと、を含むことを特徴とするコンテンツ受信方法。

【請求項2】

ブロードキャストネットワークの端末においてコンテンツを受信するための装置であって、

登録過程で第1の暗号化キーを受信する登録モジュールと、

サービス加入過程で権限情報(RO)を含むメッセージを受信し、トラフィックキーメッセージに含まれた第3の暗号化キーを受信する通信モジュールと、

前記第1の暗号化キーを用いて前記ROを復号化することによって第2の暗号化キーを獲得する権限管理モジュールと、

前記第2の暗号化キーを用いて前記第3の暗号化キーを復号化するキーストリーム管理モジュールと、

前記第3の暗号化キーを用いて受信されたコンテンツを復号化するコンテンツ復号化モジュールと、を含むことを特徴とするコンテンツ受信装置。

【請求項3】

前記第1の暗号化キー、前記RO、及び前記第3の暗号化キーを含むメッセージのうちの一つは、ブロードキャスト・サービス・マネージメント(BSM)でブロードキャスト・サービス・ディストリビューション(BSD)を介して端末に伝送されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項4】

前記第1の暗号化キー及び前記ROは、 BSMによって生成されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項5】

前記コンテンツは、コンテンツ生成部でブロードキャスト・サービス・アプリケーション(BSA)を介して端末に伝送されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項6】

前記第1の暗号化キーは、前記端末の公開キーを用いて暗号化されることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項7】

前記第2の暗号化キーは、前記端末がサービスに加入する場合に割り当てられた暗号化キーであることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項8】

前記登録過程で登録応答メッセージがBSDから受信された場合、前記端末は検証のために前記登録応答メッセージに含まれた電子署名フィールド及び時間フィールドを検査し、

検査が首尾よく行われた場合、前記端末は前記第1の暗号化キーを獲得するために前記端末の公開キーを用いて前記登録応答メッセージに含まれた第1の暗号化キーを復号化することを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項9】

第1の暗号化キーは、登録応答メッセージに含まれることを特徴とする請求項1に記載の方法又は請求項2に記載の装置。

【請求項10】

ブロードキャストネットワークにおいて、端末に対するコンテンツ受信支援のための方法であって、

前記端末の登録要請に応じて第1の暗号化キーを伝送するステップと、

前記第1の暗号化キーを用いて第2の暗号化キーに含まれた権限情報(RO)を暗号化するステップと、

前記端末に前記暗号化されたROを伝送するステップと、

前記端末に第2の暗号化キーで暗号化された第3の暗号化キーを伝送するステップと、を含むことを特徴とする方法。

【請求項11】

前記第1の暗号化キー、前記RO、及び前記第3の暗号化キーを含むメッセージのうちの一つは、ブロードキャスト・サービス・マネージメント(BSM)でブロードキャスト・サービス・ディストリビューション(BSD)を介して端末に伝送されることを特徴とする請求項10に記載の方法。

【請求項12】

前記第1の暗号化キー及び前記ROは、前記端末の要請がある場合、BSDによって生成されることを特徴とする請求項10に記載の方法。

【請求項13】

前記第1の暗号化キーは加入者グループキーを意味し、第2の暗号化キーはサービス暗号化キーを意味し、第3の暗号化キーはトラフィックキーを意味することを特徴とする請求項1、または請求項10乃至12のいずれか1項に記載の方法または請求項2に記載の装置。

【請求項14】

前記端末からサービス加入要請を受信した場合、第2の暗号化キーが含まれたROを暗号化することを特徴とする請求項10に記載の方法。

【図1】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図5C】

【図5D】

【図5E】

【図5F】

【図6】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図5C】

【図5D】

【図5E】

【図5F】

【図6】

【公開番号】特開2011−172276(P2011−172276A)

【公開日】平成23年9月1日(2011.9.1)

【国際特許分類】

【出願番号】特願2011−106497(P2011−106497)

【出願日】平成23年5月11日(2011.5.11)

【分割の表示】特願2006−188552(P2006−188552)の分割

【原出願日】平成18年7月7日(2006.7.7)

【出願人】(390019839)三星電子株式会社 (8,520)

【氏名又は名称原語表記】Samsung Electronics Co.,Ltd.

【住所又は居所原語表記】416,Maetan−dong,Yeongtong−gu,Suwon−si,Gyeonggi−do,Republic of Korea

【Fターム(参考)】

【公開日】平成23年9月1日(2011.9.1)

【国際特許分類】

【出願日】平成23年5月11日(2011.5.11)

【分割の表示】特願2006−188552(P2006−188552)の分割

【原出願日】平成18年7月7日(2006.7.7)

【出願人】(390019839)三星電子株式会社 (8,520)

【氏名又は名称原語表記】Samsung Electronics Co.,Ltd.

【住所又は居所原語表記】416,Maetan−dong,Yeongtong−gu,Suwon−si,Gyeonggi−do,Republic of Korea

【Fターム(参考)】

[ Back to top ]