決済システム

【課題】決済に必要となる決済用個人データの管理が行いやすく、セキュリティ面にも優れた決済システムを提供する。

【解決手段】携帯端末10は、クレジット会社サーバ2からクレジットIDと暗号化キーを取得し、クレジットIDを非公開領域に記録し、公開領域に固有IDと正当性判断基準データとを記録した一部非公開コードCを生成、表示している。読取装置30は、その一部非公開コードCを撮像し、公開領域の解読によって得られた正当性判断基準データに基づき、一部非公開コードCの有効性を判断している。そして、有効である場合、一部非公開コードC及び決済データをクレジット会社サーバ2に送信している。クレジット会社サーバ2では、公開領域に記録された固有IDに対応する暗号化キーを読み出して非公開領域を解読し、得られたクレジットIDと、受信した決済データとに基づいて決済処理を行っている。

【解決手段】携帯端末10は、クレジット会社サーバ2からクレジットIDと暗号化キーを取得し、クレジットIDを非公開領域に記録し、公開領域に固有IDと正当性判断基準データとを記録した一部非公開コードCを生成、表示している。読取装置30は、その一部非公開コードCを撮像し、公開領域の解読によって得られた正当性判断基準データに基づき、一部非公開コードCの有効性を判断している。そして、有効である場合、一部非公開コードC及び決済データをクレジット会社サーバ2に送信している。クレジット会社サーバ2では、公開領域に記録された固有IDに対応する暗号化キーを読み出して非公開領域を解読し、得られたクレジットIDと、受信した決済データとに基づいて決済処理を行っている。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、決済システムに関するものである。

【背景技術】

【0002】

現在広く実施されているクレジットシステムでは、一般的に、クレジット番号などを磁気ストライプ部分に記録してなる磁気カードが用いられ、このような磁気カードを決済端末などに読み取らせることで決済処理を行っている。このようなクレジットカード(磁気カード)は財布等に収納しやすいため、複数枚のクレジットカードを所持し、状況に応じて使い分けている利用者も多い。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特許3207192号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記のような磁気カードを用いるクレジットシステムでは、例えば、複数種類のクレジット番号を使い分けたい場合に、複数枚のクレジットカードを常時所持しておき、必要に応じて財布等から取り出す必要がある。従って、管理が面倒であり、紛失しやすいという問題もある。また、磁気カードを用いる場合、不正読取の虞があり、セキュリティ面で問題を抱えている。

【0005】

このような問題を解決する方法としては、クレジット番号等のクレジットデータ(決済用個人データ)を予め携帯端末に記憶しておき、決済時に、利用しようとするクレジットデータを携帯端末にて読み出し、二次元コード等として表示する方法が考えられる。この場合、決済端末側に、二次元コード読取装置を設けておけば、必要なクレジットデータを決済端末にスムーズに提供できると共に、クレジットデータを携帯端末と共に一元管理できるようになり、利用者の利便性を高めることができる。

【0006】

しかしながら、上記システム(即ち、携帯端末でクレジットデータを管理し、必要に応じてそのクレジットデータを二次元コード化して提供するシステム)では、セキュリティ面の問題が依然として残ってしまう。例えば、決済時に用いる二次元コードを何らかの方法(例えば、撮像やコピー等の方法)で第三者に取得されてしまうと、何ら措置を講じていない場合、クレジットデータがその第三者に不正に利用されてしまう虞がある。

【0007】

本発明は、上述した課題を解決するためになされたものであり、決済に必要となる決済用個人データの管理が行いやすく、セキュリティ面にも優れた決済システムを提供することを目的とする。

【課題を解決するための手段】

【0008】

請求項1の発明は、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、を備えた決済システムとして構成されている。

そして、前記携帯端末は、前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、を備えると共に、前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしている。

更に、前記読取装置は、前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、前記判断部によって前記一部非公開コードが有効であると判断された場合に、当該一部非公開コードのデータを前記クレジット会社サーバに送信するコードデータ送信部と、前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データを送信する決済データ送信部と、を備えている。

そして、前記クレジット会社サーバは、前記読取装置の前記コードデータ送信部によって送信された前記一部非公開コードのデータと、前記決済データ送信部によって送信された前記決済データとを受信するサーバ側受信部と、前記サーバ側受信部によって受信された前記一部非公開コードのデータに基づいて前記公開領域を解読し、当該公開領域に記録された前記固有IDを取得する固有ID取得部と、前記固有ID取得部によって取得された前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、前記暗号化キー読出部によって読み出された前記暗号化キーに基づき、前記サーバ側受信部によって受信された前記一部非公開コードの前記非公開領域を解読し、前記クレジットIDを読み出すクレジットID読出部と、前記クレジットID読出部によって読み出された前記クレジットIDと、前記サーバ側受信部によって受信された前記決済データとに基づいて決済処理を行う決済処理部と、を有している。

【0009】

請求項2の発明は、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、を備えた決済システムとして構成されている。

そして、前記携帯端末は、前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、を備えると共に、前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしている。

また、前記読取装置は、前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、前記判断部によって前記一部非公開コードが有効であると判断された場合に、前記クレジット会社サーバに対し、前記公開領域の解読によって得られた前記固有IDに対応する前記暗号化キーを要求する暗号化キー要求部と、前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データと、を送信する決済データ送信部と、を備えている。

また、前記クレジット会社サーバは、前記暗号化キー要求部によって要求された、前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、前記暗号化キー読出部によって読み出された前記暗号化キーを、要求元の前記読取装置に送信する暗号化キー送信部と、前記決済データ送信部によって送信された前記決済データに基づいて決済処理を行う決済処理部と、を備えている。

更に、前記読取装置は、前記暗号化キー送信部によって送信された前記暗号化キーを取得する暗号化キー取得部を備えると共に、前記暗号化キー取得部によって前記暗号化キーが取得された場合に、前記解読部が、その取得された前記暗号化キーに基づいて、前記非公開領域を解読し、前記解読部によって前記非公開領域が解読された場合に、前記決済データ送信部が、前記クレジット会社サーバに対し、前記非公開領域に記録された前記クレジットIDを送信する構成をなしている。

そして、前記クレジット会社サーバの前記決済処理部は、前記決済データ送信部によって送信された前記クレジットIDに基づいて、前記決済データについての前記決済処理を行うように構成されている。

【0010】

請求項3の発明は、請求項1又は請求項2に記載の決済システムにおいて、更に、前記携帯端末が、前記一部非公開コードの生成時刻に基づいて有効期間データを生成する有効期間データ生成部を備えており、前記コード生成部が、前記有効期間データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成している。

更に、前記読取装置の前記判断部が、前記解読部による前記公開領域の解読によって得られた前記有効期間データと、現在時刻とに基づいて、前記一部非公開コードが有効であるか否かを判断するように構成されている。

【0011】

請求項4の発明は、請求項1又は請求項2に記載の決済システムにおいて、前記クレジット会社サーバが、前記クレジットIDの送信先となる前記携帯端末の前記固有IDと対応付けて割り当てられた認証データを記憶する認証データ記憶部を有すると共に、前記サーバ側送信部が、前記携帯端末に対し、当該携帯端末に割り当てられた前記認証データを送信する構成をなしている。

また、前記携帯端末は、前記端末側受信部により、前記サーバ側送信部から当該携帯端末に送信された前記認証データを受信し、前記コード生成部により、前記端末側受信部によって受信された前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成している。

更に、前記読取装置は、前記解読部による前記公開領域の解読後に前記クレジット会社サーバにアクセスし、前記公開領域の解読によって得られた前記固有ID及び前記認証データの少なくともいずれかを送信する解読内容送信部を備え、前記クレジット会社サーバは、前記読取装置からのアクセスに応じ、前記解読内容送信部からの送信内容を認証する認証手段を備え、前記読取装置の前記判断部は、前記認証手段による認証結果に基づいて、前記一部非公開コードが有効であるか否かを判断している。

【0012】

請求項5の発明は、請求項1又は請求項2に記載の決済システムにおいて、更に、前記クレジット会社サーバが、予め規定された所定データ発生方式に従って認証データを発生させるサーバ側データ発生部を備えている。

また、前記携帯端末は、前記クレジット会社サーバの前記所定データ発生方式と対応するデータ発生方式で認証データを発生させる端末側データ発生部を有すると共に、前記コード生成部が、前記端末側データ発生部で発生した前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成する構成をなしている。

そして、前記読取装置の前記判断部は、前記クレジット会社サーバにアクセスし、前記サーバ側データ発生部にて発生した前記認証データと、前記解読部によって解読された前記公開領域の前記認証データとを比較した比較結果に基づいて、前記一部非公開コードが有効であるか否かを判断する構成をなしている。

【0013】

請求項6の発明は、請求項1から請求項5のいずれか一項に記載の決済システムにおいて、前記クレジット会社サーバの前記サーバ側送信部が、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記暗号化キーを送信する構成をなしており、前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化キーに基づいて前記クレジットIDを暗号化した前記暗号データを前記非公開領域に記録する構成をなしている。

【0014】

請求項7の発明は、請求項1から請求項5のいずれか一項に記載の決済システムにおいて、前記クレジット会社サーバの前記サーバ側送信部が、前記携帯端末に対し、当該携帯端末の前記固有IDに対応する前記クレジットIDを暗号化した暗号データを、前記一部非公開コードの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。

そして、前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化画像を前記非公開領域の画像として組み込み、前記公開領域に、当該携帯端末の前記固有IDと前記正当性判断基準データとを記録する構成で前記一部非公開コードを生成する構成をなしている。

【発明の効果】

【0015】

請求項1の発明は、クレジット会社サーバにおいて、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末に対して当該携帯端末の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末は、クレジット会社サーバから当該携帯端末に送信されたクレジットIDのデータを受信し、端末側記憶部に記憶している。このようにすると、各携帯端末の保有者に割り当てられたクレジットIDを各携帯端末にて一元管理できるようになり、各携帯端末では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末は、非公開領域にクレジットIDを記録し、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードを生成可能なコード生成部を備えており、その生成された一部非公開コードを表示部に表示可能に構成されている。このようにすると、携帯端末に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置は、撮像部によって一部非公開コードが撮像された場合に、少なくとも公開領域のデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードが有効であるか否かを判断している。そして、一部非公開コードが有効であると判断された場合に、当該一部非公開コードのデータをクレジット会社サーバに送信している。このようにすると、読取装置側において決済処理の前段階で一部非公開コードの有効性を判断でき、一部非公開コードが不正な形で利用されなくなる。特に、この判断を、非公開領域を解読せずに行うことができるため、携帯端末と読取装置との間でのやりとりの際にクレジットIDが漏洩することがなく、セキュリティ面で一層有利となる。

更に、クレジット会社サーバは、読取装置から送信された一部非公開コードのデータ及び決済データを受信すると共に、一部非公開コードのデータに基づいて公開領域を解読し、当該公開領域に記録された固有IDを取得している。そして、その取得した固有IDに対応する暗号化キーをサーバ側記憶部から読み出すと共に、読み出された暗号化キーに基づき、受信された一部非公開コードの非公開領域を解読し、クレジットIDを取得している。このようにすると、固有IDに対応する暗号化キーを有するクレジット会社サーバにおいては非公開領域を解読でき、万が一、クレジット会社サーバに至るまでの過程で一部非公開コードが他の装置に取得されたとしても、非公開領域が解読されずに秘密性が維持されることとなる。従って、セキュリティ面で万全となる。

【0016】

請求項2の発明は、クレジット会社サーバにおいて、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末に対して当該携帯端末の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末は、クレジット会社サーバから当該携帯端末に送信されたクレジットIDのデータを受信し、端末側記憶部に記憶している。このようにすると、各携帯端末の保有者に割り当てられたクレジットIDを各携帯端末にて一元管理できるようになり、各携帯端末では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末は、非公開領域にクレジットIDを記録し、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードを生成可能なコード生成部を備えており、その生成された一部非公開コードを表示部に表示可能に構成されている。このようにすると、携帯端末に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置は、撮像部によって一部非公開コードが撮像された場合に、少なくとも公開領域のデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードが有効であるか否かを判断している。そして、一部非公開コードが有効であると判断された場合に、クレジット会社サーバに対し、公開領域の解読によって得られた固有IDに対応する暗号化キーを要求している。このようにすると、読取装置側において決済処理の前段階で一部非公開コードの有効性を判断でき、一部非公開コードが不正な形で利用されなくなる。

また、クレジット会社サーバは、読取装置から暗号化キーの要求があった場合、固有IDに対応する暗号化キーをサーバ側記憶部から読み出し、要求元の読取装置に送信している。そして、読取装置は、その送信された暗号化キーを取得すると共に、その取得された暗号化キーに基づいて非公開領域を解読し、非公開領域に記録されたクレジットIDをクレジット会社サーバに送信している。このようにすると、一部非公開コードが有効であることを条件として読取装置において非公開領域を解読できるようになる。一方、一部非公開コードが読取装置に至るまでの過程で他の装置に取得されたとしても、非公開領域が解読されずに秘密性が維持されることとなる。従って、他の装置にてクレジットIDが漏洩しクレジット会社サーバに送信されるといった事態が生じなくなり、セキュリティ面で万全となる。

【0017】

請求項3の発明では、携帯端末において、一部非公開コードの生成時刻に基づいて有効期間データを生成する有効期間データ生成部が設けられており、その生成される有効期間データを正当性判断基準データとして公開領域に記録する構成で一部非公開コードを生成している。そして、読取装置の判断部では、公開領域の解読によって得られた有効期間データと、現在時刻とに基づいて、一部非公開コードが有効であるか否かを判断している。

一部非公開コードを撮像やコピーなどによって第三者が不正に取得したとしても、実際に使用するまでにはある程度の時間が必要となる。従って、一部非公開コードの生成直後は不正利用されることは少なく、読取装置で一部非公開コードを読み取る際の現在時刻が、一部非公開コードの生成時刻からある程度経過している場合に一部非公開コードを有効でないものと扱えば、一部非公開コードの不正利用を効果的に防ぐことができる。

【0018】

請求項4の発明では、クレジット会社サーバが、クレジットIDの送信先となる携帯端末の固有IDと対応付けて割り当てられた認証データを記憶しており、携帯端末へのクレジットIDの送信に伴い、当該携帯端末に割り当てられた認証データを送信している。一方、携帯端末は、当該携帯端末に送信された認証データを受信し、この認証データを正当性判断基準データとして公開領域に記録する構成で一部非公開コードを生成している。このようにすると、クレジット会社サーバから携帯端末に与えられた認証データを当該携帯端末で生成される一部非公開コードの正当性の判断指標とすることができる。

更に、読取装置は、解読部による前記公開領域の解読後に前記クレジット会社サーバにアクセスし、公開領域の解読によって得られた固有ID及び認証データの少なくともいずれかを送信し、クレジット会社サーバは、読取装置からのアクセスに応じ、解読内容送信部からの送信内容を認証している。そして、読取装置の判断部は、認証手段による認証結果に基づいて、一部非公開コードが有効であるか否かを判断している。このようにすると、解読内容送信部からの送信内容が正規のものであるか否かをサーバ側で認証でき、その認証結果に基づいて一部非公開コードの有効性を適切に判断できる。

【0019】

請求項5の発明は、クレジット会社サーバが、予め規定された所定データ発生方式に従って認証データを発生させるサーバ側データ発生部を備えている。また、携帯端末は、クレジット会社サーバの所定データ発生方式と対応するデータ発生方式で認証データを発生させる端末側データ発生部を有している。このようにすると、クレジット会社サーバと携帯端末とで対応する認証データを発生させることができるようになる。

また、携帯端末のコード生成部では、端末側データ発生部で発生した認証データを正当性判断基準データとして公開領域に記録する構成で、一部非公開コードを生成しており、読取装置の判断部は、クレジット会社サーバにアクセスし、サーバ側データ発生部にて発生した認証データと、解読部によって解読された公開領域の認証データとを比較した比較結果に基づいて、一部非公開コードが有効であるか否かを判断している。このようにすると、公開領域の認証データがサーバ側で発生する正規の認証データに対応しているか否かを適切に判断でき、サーバ側で発生する認証データに対応した認証データを含まない不正な一部非公開コードの使用を排除できる。

【0020】

請求項6の発明は、クレジット会社サーバのサーバ側送信部が、携帯端末に対して当該携帯端末の固有IDに対応する暗号化キーを送信する構成をなしており、携帯端末のコード生成部は、クレジット会社サーバから送信された暗号化キーに基づいてクレジットIDを暗号化した暗号データを非公開領域に記録する構成をなしている。このようにすると、クレジット会社サーバにおいて固有IDと対応付けて暗号化キーを管理できると共に、クレジットIDを与えるべき携帯端末に対し当該携帯端末の固有IDに対応した暗号化キーを容易に渡すことができる。また、各固有IDに対応する暗号化キーは、各固有IDが割り当てられた携帯端末に配布されるものを除き、クレジット会社サーバで管理されるため、携帯端末において配布された暗号化キーを用いて生成される一部非公開コードは、クレジット会社サーバ或いはクレジット会社サーバによって許可された装置以外で解読することが難しく、セキュリティ面で有利となる。

【0021】

請求項7の発明は、クレジット会社サーバのサーバ側送信部が、携帯端末に対し、当該携帯端末の固有IDに対応するクレジットIDを暗号化した暗号データを、一部非公開コードの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。そして、携帯端末のコード生成部は、クレジット会社サーバから送信された暗号化画像を非公開領域の画像として組み込み、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で一部非公開コードを生成する構成をなしている。このようにすると、クレジット会社サーバから携帯端末に対して暗号化された状態でクレジットIDを与えることができ、携帯端末では、クレジットIDを暗号化状態(秘密状態)で管理できる。従って、携帯端末でクレジットIDを保有する際のセキュリティ性を高めることができ、クレジットIDの不正利用をより効果的に防ぐことができる。一方、クレジットIDの暗号化画像を解読する暗号化キーはクレジット会社サーバで管理されるため、クレジット会社サーバ或いはクレジット会社サーバによって許可された装置以外で解読することが難しく、セキュリティ面で万全となる。

【図面の簡単な説明】

【0022】

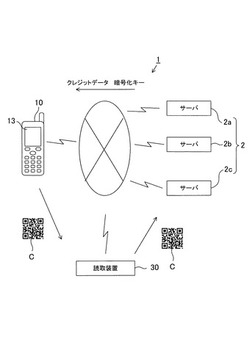

【図1】図1は、第1実施形態に係る決済システムを概念的に説明する説明図である。

【図2】図2(a)は、図1の決済システムで用いられるクレジット会社サーバを概略的に例示するブロック図であり、図2(b)は、図1の決済システムで用いられる読取装置を概略的に例示するブロック図である。

【図3】図3は、図1の決済システムで用いられる携帯端末を概略的に例示するブロック図である。

【図4】図4は、図1のクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。

【図5】図5は、携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図6】図6は、図1の決済システムで用いられる一部非公開コードを概念的に説明する説明図である。

【図7】図7(a)は、図6の一部非公開コードのデータ構成を例示する説明図であり、図7(b)は、公開領域に記録する開示データを例示する説明図であり、図7(c)は、非公開領域に記録する暗号データを例示する説明図である。

【図8】図8は、読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【図9】図9は、クレジット会社サーバで行われるコード受信・決済処理の流れを例示するフローチャートである。

【図10】図10は、第2実施形態に係る決済システムを概念的に説明する説明図である。

【図11】図11は、第2実施形態の決済システムにおけるクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。

【図12】図12は、第2実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図13】図13は、第2実施形態の決済システムにおいて読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【図14】図14は、第3実施形態に係る決済システムを概念的に説明する説明図である。

【図15】図15は、第3実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図16】図16は、第4実施形態に係る決済システムを概念的に説明する説明図である。

【発明を実施するための形態】

【0023】

[第1実施形態]

以下、本発明の第1実施形態に係る決済システムについて図面を参照しつつ説明する。

(全体構成)

まず、図1等を参照して決済システム1の全体構成を説明する。なお、図1は、第1実施形態に係る決済システム1を概略的に説明する説明図である。図1に示す決済システム1は、携帯端末を所持する情報利用者が商品を購入した際、或いは役務の提供を受けた際に決済を行うシステムとして構成されている。この決済システムは、主に、各クレジット会社サーバ2(以下、単にサーバ2ともいう)や読取装置30などからなる決済側システムと、携帯端末10とによって構成されている。

【0024】

図1の例では、複数のクレジット会社サーバ2(第1のクレジット会社サーバ2a、第2のクレジット会社サーバ2b、第3のクレジット会社サーバ2c)が設けられている。いずれのクレジット会社サーバ2も、例えば、図2(a)のように構成されており、インターネット等の通信網を介して後述する携帯端末10と通信可能に構成されている。これらクレジット会社サーバ2は、例えばコンピュータとして構成され、CPU等からなる制御部3、液晶モニタ等として構成される表示部4、ROM、RAM、HDD等からなる記憶部5、マウスやキーボード等として構成される操作部6、通信インターフェースとして構成される通信部7などを備えている。なお、図1では、通信網に3つのクレジット会社サーバ2(第1のクレジット会社サーバ2a、第2のクレジット会社サーバ2b、第3のクレジット会社サーバ2c)が接続される例を示したが、サーバの数は図1の構成に限定されず、例えば、1つであってもよく、3以外の複数であってもよい。

【0025】

読取装置30は、例えば、店舗等の精算場所(レジ付近等)に配置されるものであり、携帯端末10の表示部に表示される一部非公開コードC(後述)を読み取るコード読取装置として構成されている。この読取装置30は、例えば図2(b)のように、CPU等からなる制御部31、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部32、液晶表示器などからなる表示部33、ROM、RAM、HDD等からなる記憶部34、各種キーやタッチパネル等として構成される操作部35、通信インターフェースとして構成される通信部36などを備えている。

【0026】

携帯端末10は、情報処理機能を有する携帯型通信装置(例えば携帯電話機等)として構成されるものであり、図3に示すように、CPUからなる制御部11、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部12、液晶表示器などからなる表示部13、各種操作キーによって構成される操作部14、ROM,RAM、不揮発性メモリなどからなる記憶部15、インターネット等の通信網を介して通信を行う通信インターフェースとして構成される通信部16などを備えている。なお、図1では、一つの携帯端末10を代表的に例示しているが、通信網に接続される携帯端末10の数は特に限定されず、多数の携帯端末10が接続される構成でシステムを構築することができる。

【0027】

次に、本実施形態に係る決済システム1で行われる各処理について説明する。 本実施形態に係る決済システム1では、主に、クレジットデータの送信処理、コード生成・表示処理、コード読取処理、コード受信・決済処理が行われるようになっている。このうち、クレジットデータ送信処理、コード受信・決済処理は、クレジット会社サーバ2で行われるものであり、コード生成・表示処理は、携帯端末10で行われるものである。また、コード読取処理は、読取装置30で行われるものである。以下、これらの処理について詳述する。

【0028】

(クレジットデータの送信処理)

まず、クレジット会社サーバ2で行われるクレジットデータ送信処理について説明する。

本実施形態では、各クレジット会社サーバ2において、例えば図4のような登録データが記憶部5(図2(a))に記録されている。本実施形態では、クレジット会社において、各顧客に対してクレジット番号を発行する際に、各顧客の固有ID(電話番号やメールアドレス)に各顧客固有に割り当てられたクレジットデータ(クレジット番号、有効期限などのデータ)と暗号化キーとを対応付け、これらを記憶部5に記憶している。クレジット会社サーバ2では、このような登録を各顧客毎に行うことで、図4のように、各顧客毎に、携帯端末の固有ID(電話番号やメールアドレス)とクレジットデータ(クレジット番号(クレジットID)、有効期限などのデータ)と、暗号化キーとが対応付けられてなる登録データを生成し、記憶部5に記憶している。

【0029】

クレジット会社サーバ2では、各顧客のデータを記憶部5に登録した後、クレジット番号を発行すべき顧客に対してクレジットデータと暗号化キーとを送信している。これらデータ(クレジットデータ、暗号化キー)は、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信される。なお、メール送信は、例えばオペレータなどにより行われてもよく、或いは所定時期に自動的に行われてもよい。

【0030】

本実施形態では、記憶部5が「サーバ側記憶部」の一例に相当し、各携帯端末10の各固有IDを、各クレジットIDと対応付けて記憶するように機能する。また、制御部3及び通信部7は、「サーバ側送信部」の一例に相当し、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジット番号(クレジットID)や暗号化キーのデータを送信するように機能する。

【0031】

なお、クレジット会社サーバ2から上記データ(クレジットデータ、暗号化キー)を含んだメールを受信した携帯端末10は、そのデータ(クレジットデータ、暗号化キー)を記憶部15に記憶しておく。なお、ここでは、クレジット会社サーバ2から携帯端末10にクレジットデータや暗号化キーをメール送信したが、携帯端末10がクレジット会社サーバ2のアクセスすると共に自己の固有IDを提供し、クレジット会社サーバ2から固有IDに対応した上記データ(クレジットデータ、暗号化キー)をダウンロードするようにしてもよい。

本実施形態では、携帯端末10の制御部11、通信部16が「端末側受信部」の一例に相当し、上記「サーバ側送信部」から当該携帯端末10に送信されたクレジットIDのデータを受信するように機能する。また、記憶部15が、「端末側記憶部」の一例に相当し、上記「端末側受信部」によって受信されたクレジットIDのデータを記憶するように機能する。

【0032】

(コード生成・表示処理)

次に、コード生成・表示処理について説明する。図5は、携帯端末10で行われるコード生成・表示処理の流れを例示するフローチャートである。本実施形態では、例えば、携帯端末10で所定操作が行われることで、図5に示すコード生成・表示処理が行われるようになっており、この処理では、まず、暗証番号の受付処理を行っている(S1)。この処理では、例えば「暗証番号を入力してください」等のコメントを表示部13に表示することにより、暗号番号の入力を促し、その表示に応じて操作部14にて入力される暗証番号を取得している。そして、その入力された暗証番号が予め登録された登録番号と一致するか否かを判断することで認証を行い(S2)、一致しない場合には、S2にてNoに進んでS1の処理を繰り返す。

【0033】

S2でYesに進む場合には、クレジットデータ及び固有ID(例えば、電話番号やメールアドレス)を記憶部15から読み出す処理を行う(S3)。この内、クレジットデータは、クレジット会社サーバ2から受信して記憶部15に蓄積したものであり、複数種類のクレジットデータを記憶部15に記憶しておく場合には、例えば、記憶されているクレジットデータを選択可能に表示し、使用者にいずれのクレジットデータを使用するか選択させるようにすればよい。また、固有ID(例えば、電話番号やメールアドレス)は、携帯端末10固有のものとして当該携帯端末10の記憶部15に予め記憶されたものである。

【0034】

S3の後には、現在時刻のデータを取得する処理を行う(S4)。本実施形態では、図示しない公知構成の時計部が設けられており、制御部11は、常時この時計部から時刻データを取得できるようになっている。S4では、現在時刻(即ち、S4の処理実行時の時刻を時計部から取得し、記憶部15に一時的に記憶している。

【0035】

S4で現在時刻のデータを取得した後には、有効期間データを生成する処理を行う(S5)。本実施形態では、S4で取得した現在時刻が「一部非公開コードの生成時刻」の一例に相当しており、この現在時刻から一定時間経過した時刻(例えば、S4で取得した現在時刻から3分経過した時刻)のデータを「有効期間データ」として生成している。なお、本実施形態では、S5の処理を実行する制御部11が「有効期間データ生成部」の一例に相当し、一部非公開コードCの生成時刻に基づいて有効期間データを生成するように機能する。なお、この「有効期間データ」(即ち、S4で取得した現在時刻から一定時間経過した時刻のデータ)は、「正当性判断基準データ」の一例に相当している。

【0036】

その後、一部非公開コードを生成する処理を行う(S6)。S6の処理では、図6のような一部非公開コードCを生成している。この一部非公開コードCは、一部領域が非公開領域Cb(暗号化されたデータが記録される領域)とされ、他の領域が公開領域Cb(暗号化されていないデータが記録される領域)とされた二次元コードとして構成されている。

【0037】

本実施形態では、S3で読み出された当該携帯端末10の固有ID(例えば、電話番号やメールアドレス)と、S5で生成された有効期間データ(正当性判断基準データ)とを公開データとしている。また、S3で読み出されたクレジット番号(クレジットID)を非公開データとしている。そして、非公開データについては、S3で読み出されたクレジット番号(クレジットID)等と対応する暗号化キー(当該クレジット番号と対応付けられてクレジット会社サーバ2から送信された暗号化キー)に基づいて暗号化している。非公開データの暗号化については、公知の共通鍵暗号方式を用いており、S6の処理において非公開データの暗号化で用いられる暗号化アルゴリズムが、後述するクレジット会社サーバ2での復号化アルゴリズムに対応している。

【0038】

そして、このように暗号化された暗号データについては非公開領域Cbに記録し、公開データについては公開領域Caに記録する形で一部非公開コードC(図6(a))を生成している。一部領域を非公開領域(暗号化キーの取得を条件として読み取り可能な領域)とし、他の領域を公開領域(暗号化キーを用いずに読み取り可能な領域)とする一部非公開コードの生成方法や生成される一部非公開コードの具体的構成としては、例えば、特開2009−9547公報、特開2008−299422公報などに開示された技術を好適に用いることができる。図7(a)には、これら公報の技術を用いた場合の一部非公開コードのデータ構成を例示しており、このうち、「開示コード」は、図7(b)のような各開示データ(固有IDや有効期間データ等の各公開データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。また、「秘匿コード」は、図7(c)のような各暗号データ(クレジット番号等の各非公開データを暗号化した各暗号データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。

【0039】

なお、一部非公開コードの生成方法や生成される一部非公開コードの具体的構成はこの例に限られるものではなく、一部領域に暗号化データを記録し、他の領域に非暗号化データを記録した二次元コードを生成可能な方法であれば、これら公報に記載された方法以外の方法で生成されていてもよい。

【0040】

本実施形態では、S6の処理を実行する制御部11が「コード生成部」の一例に相当し、公開領域Caと、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域Cbとを有する一部非公開コードCを生成するように機能する。

【0041】

S6の処理の後には、S6で生成された一部非公開コードCを表示部13(図3)に表示する処理を行う(S7)。この表示処理では、例えば、S6で生成された一部非公開コードCを所定時間(例えば、数分)が経過するまで表示部13に表示する構成としてもよく、使用者が所定の非表示操作を行うまで一部非公開コードCを表示部13に表示する構成としてもよい。

【0042】

(コード読取処理)

次に、コード読取処理について説明する。図8は、読取装置30で行われるコード読取処理の流れを例示するフローチャートである。図8に示すコード読取処理は、例えば読取装置30にて所定操作が行われることで開始され、まず、一部非公開コードCを撮像する処理を行う(S10)。この処理では、図5のS7において表示部13に表示された一部非公開コードCが読取装置30の撮像部32に翳されたときに、この一部非公開コードCを撮像部32(図2(b))によって撮像し、撮像によって得られた一部非公開コードCの画像データを記憶部34に記憶する。

【0043】

S10の撮像処理の後には、一部非公開コードCの公開領域Caのデコードを行う。具体的には、S10で得られた一部非公開コードCの画像データに基づき、暗号化されていない公開領域を公知の方法でデコードし、公開領域に記録された固有ID及び有効期間データを取得する。

本実施形態では、S11の処理を行う制御部31が「解読部」の一例に相当し、撮像部32によって一部非公開コードCが撮像された場合に、少なくとも公開領域Caのデータを解読するように機能する。

【0044】

S11の処理の後には、現在時刻(S12の処理を行う時刻)がS12で得られた有効期間データで特定される有効期間内であるか否かを判断する。本実施形態では、S4で取得された現在時刻から一定時間経過した時刻が「有効期間データ」とされており、S12では、現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過しているか否かを判断している。現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過している場合には、有効期間内ではないと判断し(S12:No)当該コード読取処理を終了する。一方、現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過していない場合には、有効期間内であると判断し(S12:Yes)、S10で得られた一部非公開コードCの画像データ(コード画像)をクレジット会社サーバ2に送信する。

【0045】

本実施形態では、制御部31が「判断部」の一例に相当し、上記「解読部」による公開領域Caの解読によって得られた「正当性判断基準データ」に基づいて、一部非公開コードCが有効であるか否かを判断するように機能する(具体的には、公開領域Caの解読によって得られた有効期間データと、S12の処理を行う時刻(現在時刻)とに基づいて、一部非公開コードCが有効であるか否かを判断するように機能する)。また、S13の処理を実行する制御部31は、「コードデータ送信部」の一例に相当し、上記「判断部」によって一部非公開コードCが有効であると判断された場合に、当該一部非公開コードCのデータをクレジット会社サーバ2に送信するように機能する。

【0046】

S13の処理の後には、クレジット会社サーバ2からデコード成功の結果を取得したか否かを判断する(S14)。本実施形態では、S13で送信される一部非公開コードCの画像データ(コード画像)を取得したクレジット会社サーバ2において、後述するコード受信・決済処理が行われるようになっており、この処理においてデコード成功の通知(S25:後述)がなされ、この通知を読取装置30が受信した場合に、デコード成功の結果を取得したと判断してS14にてYesに進んでいる。なお、S13の処理後、所定時間内にその通知(S25)を受信しなかった場合には、S14にてNoに進み、S10以降の処理を繰り返している。

【0047】

S14にてYesに進む場合には、クレジット会社サーバ2に対して決済データを送信する(S15)。この決済データは、商品又は役務を提供する主体名(店舗名、会社名等を特定可能な情報(例えば、支払い先コード等))、商品又は役務の内容、請求金額、顧客名等の顧客情報などを含んでいる。なお、更に顧客にパスワード入力を要求し、そのパスワードを決済データに含ませてもよい。

本実施形態では、S15の処理を実行する制御部31が「決済データ送信部」の一例に相当し、クレジット会社サーバ2に対し、少なくとも金額データを含んだ決済データを送信するように機能する。

【0048】

(コード受信・決済処理)

次に、コード受信・決済処理について説明する。図9は、クレジット会社サーバ2で行われるコード受信・決済処理の流れを例示するフローチャートである。図9に示す処理は、例えば読取装置30からアクセスがあったときに開始され、まず、図8のS13で送信された一部非公開コードCの画像(コード画像)を受信する処理を行う(S20)。

【0049】

S20の処理の後には、S20で受信した一部非公開コードC(図6)の公開領域Caをデコードする処理を行う(S21)。この処理では、公知の方法で公開領域がデコードされ、公開領域Caに記録された固有ID等が読み出される。

本実施形態では、S21の処理を実行する制御部3が、「固有ID取得部」の一例に相当し、「サーバ側受信部」によって受信された一部非公開コードCのデータに基づいて公開領域Caを解読し、当該公開領域Caに記録された固有IDを取得するように機能する。

【0050】

そして、S21で読み出された固有IDに対応する暗号化キーを記憶部5から読み出す(S22)。本実施形態では、一部非公開コードCを生成する際に用いた暗号化キーと、この暗号化キーを与えた携帯端末10の固有IDとが対応付けられて記憶されており(図4参照)、S22では、S21で読み出された固有IDと対応付けられて記憶されている暗号化キーを記憶部5から読み出すことで、一部非公開コードCの非公開領域を解読しうる暗号化キーを取得している。

本実施形態では、S22の処理を実行する制御部3が、「暗号化キー読出部」の一例に相当し、上記「固有ID取得部」によって取得された固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すように機能する。

【0051】

そして、S22の処理後には、非公開領域Cbをデコードし、暗号データを復号化する処理を行う(S23)。この処理では、非公開領域Cbに記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S22で読み出された暗号化キー(復号キー)を用いて復号化する。なお、本実施形態では、クレジット会社サーバ2で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、携帯端末10で用いられる暗号化アルゴリズムに対応しており、図5のS6で用いられた暗号化キーと、S22で読み出された暗号化キー(復号キー)とが一致する場合に、非公開領域Cbの暗号データを復号化できるようになっている。なお、非公開領域の具体的解読方法は様々であり、例えば、特開2009−9547公報、特開2008−299422公報と同様の方法などを用いることができる。

本実施形態では、S23の処理を実行する制御部3が、「クレジットID読出部」の一例に相当し、上記「暗号化キー読出部」によって読み出された暗号化キーに基づき、「サーバ側受信部」によって受信された一部非公開コードCの非公開領域Cbを解読し、クレジットIDを読み出すように機能する。

【0052】

S23の後には、S23の処理で非公開領域Cbのデコードが成功したか否かを判断する。デコードが失敗した場合(例えば、クレジット会社サーバ2に非公開領域Cbと一致する暗号化キーが存在しない場合等)には、S24にてNoに進み、一部非公開コードCの再送要求を行う(S28)。一方、S23において非公開領域Cbでデコードが成功した場合には、S24にてYesに進み、読取装置30に対してデコード成功を通知する(S25)。

【0053】

S25にてデコード成功の旨を通知した後には、読取装置30のコード読取処理におけるS15の処理(図8)で送信された決済データを受信し(S26)、決済処理を行う(S27)。この決済処理では、少なくともS26で受信した決済データとS23のデコードで得られたクレジット番号(クレジットID)とを対応付けて記憶部5に記憶する。これにより、S23で得られたクレジット番号(クレジットID)で特定される顧客と、S26で受信した決済データに係る請求とを対応付けて登録することでき、その顧客に対して決済データで特定される請求金額を請求できるようになる。

なお、本実施形態では、S20、S26の処理を実行する制御部3及び通信部7が「サーバ側受信部」の一例に相当し、読取装置30の「コードデータ送信部」によって送信された一部非公開コードCのデータと、「決済データ送信部」によって送信された決済データとを受信するように機能する。

また、S27の処理を実行する制御部3は、「決済処理部」の一例に相当し、クレジットID読出部によって読み出されたクレジットIDと、「サーバ側受信部」によって受信された決済データとに基づいて決済処理を行うように機能する。

【0054】

(第1実施形態の主な効果)

本実施形態に係る決済システム1では、クレジット会社サーバ2において、各携帯端末10の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末10は、クレジット会社サーバ2から当該携帯端末10に送信されたクレジットIDのデータを受信し、記憶部15(端末側記憶部)に記憶している。このようにすると、各携帯端末10の保有者に割り当てられたクレジットIDを各携帯端末10にて一元管理できるようになり、各携帯端末10では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末10は、非公開領域CbにクレジットIDを記録し、公開領域Caに、当該携帯端末10の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードCを生成可能な「コード生成部」を備えており、その生成された一部非公開コードCを表示部13に表示可能に構成されている。このようにすると、携帯端末10に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置30は、撮像部32によって一部非公開コードCが撮像された場合に、少なくとも公開領域Caのデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードCが有効であるか否かを判断している。そして、一部非公開コードCが有効であると判断された場合に、当該一部非公開コードCのデータをクレジット会社サーバ2に送信している。このようにすると、読取装置30側において決済処理の前段階で一部非公開コードCの有効性を判断でき、一部非公開コードCが不正な形で利用されなくなる。特に、この判断を、非公開領域Cbを解読せずに行うことができるため、携帯端末10と読取装置30との間でのやりとりの際にクレジットIDが漏洩することがなく、セキュリティ面で一層有利となる。

更に、クレジット会社サーバ2は、読取装置30から送信された一部非公開コードCのデータ及び決済データを受信すると共に、一部非公開コードCのデータに基づいて公開領域Caを解読し、当該公開領域Caに記録された固有IDを取得している。そして、その取得した固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すと共に、読み出された暗号化キーに基づき、受信された一部非公開コードCの非公開領域Cbを解読し、クレジットIDを取得している。このようにすると、固有IDに対応する暗号化キーを有するクレジット会社サーバ2においては非公開領域Cbを解読でき、万が一、クレジット会社サーバ2に至るまでの過程で一部非公開コードCが他の装置に取得されたとしても、非公開領域Cbが解読されずに秘密性が維持されることとなる。従って、セキュリティ面で万全となる。

【0055】

また、本実施形態に係る決済システム1では、携帯端末10において、一部非公開コードCの生成時刻に基づいて有効期間データを生成する「有効期間データ生成部」が設けられており、その生成される有効期間データを正当性判断基準データとして公開領域Caに記録する構成で一部非公開コードCを生成している。そして、読取装置30では、公開領域Caの解読によって得られた有効期間データと、現在時刻とに基づいて、一部非公開コードCが有効であるか否かを判断している。

一部非公開コードCを撮像やコピーなどによって第三者が不正に取得したとしても、実際に使用するまでにはある程度の時間が必要となる。従って、一部非公開コードCの生成直後は不正利用されることは少なく、読取装置30で一部非公開コードCを読み取る際の現在時刻が、一部非公開コードCの生成時刻からある程度経過している場合に一部非公開コードCを有効でないものと扱えば、一部非公開コードCの不正利用を効果的に防ぐことができる。

【0056】

また、本実施形態では、クレジット会社サーバ2の「サーバ側送信部」が、携帯端末10に対して当該携帯端末10の固有IDに対応する暗号化キーを送信する構成をなしており、携帯端末10の「コード生成部」は、クレジット会社サーバ2から送信された暗号化キーに基づいてクレジットIDを暗号化した暗号データを非公開領域Cbに記録する構成をなしている。このようにすると、クレジット会社サーバ2において固有IDと対応付けて暗号化キーを管理できると共に、クレジットIDを与えるべき携帯端末10に対し当該携帯端末10の固有IDに対応した暗号化キーを容易に渡すことができる。また、各固有IDに対応する暗号化キーは、各固有IDが割り当てられた携帯端末10に配布されるものを除き、クレジット会社サーバ2で管理されるため、携帯端末10において配布された暗号化キーを用いて生成される一部非公開コードCは、クレジット会社サーバ2或いはクレジット会社サーバ2によって許可された装置以外で解読することが難しく、セキュリティ面で一層有利となる。

【0057】

[第2実施形態]

次に第2実施形態について説明する。図10は、第2実施形態に係る決済システムを概念的に説明する説明図である。図11は、第2実施形態の決済システムにおけるクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。図12は、第2実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。図13は、第2実施形態の決済システムにおいて読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【0058】

第2実施形態は、クレジットデータの送信処理、コード生成・表示処理、コード読取処理、コード受信・決済処理、及びクレジット会社サーバに登録される顧客毎のデータの内容のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。例えば、ハードウェア構成は、第1実施形態と同一であるため、適宜、図2、図3を参照して説明することとする。また、一部非公開コードの構成については、具体的なデータ内容のみが第1実施形態と異なるだけで、それ以外の構成や生成方法、解読方法は第1実施形態と同様である。よって、適宜図6を参照して説明することとする。

【0059】

まず、クレジットデータの送信処理について説明する。本実施形態では、各クレジット会社サーバ2において、例えば図11のような登録データが記憶部5(図2(a))に記録されている。この登録データでは、図4の構成に加え、各顧客毎に認証データを割り当てている。

【0060】

クレジット会社サーバ2では、各顧客のデータを記憶部5に登録した後、クレジット番号を発行すべき顧客に対してクレジットデータを送信している(図10参照)。このクレジットデータは、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信されるようになっている。なお、メール送信は、第1実施形態と同様、例えばオペレータなどにより行われてもよく、或いは所定時期に自動的に行われてもよい。

なお、本実施形態でも、クレジット会社サーバ2から携帯端末10に送信されたクレジットデータを、携帯端末側で記憶部15に記憶しており、この記憶部15が、「端末側記憶部」の一例に相当している。

【0061】

次に、コード生成・表示処理について説明する。本実施形態でも、携帯端末10で所定操作が行われることで、図12に示すコード生成・表示処理が行われるようになっている。図12の処理では、まず、第1実施形態のS1〜S3と同様の処理(S201〜S203)が行われる。

【0062】

S203にてクレジットデータ(クレジット番号(クレジットID)等)及び固有ID(電話番号、メールアドレス等)を読み出した後には、図12に示すように、クレジット会社サーバ2に対して当該携帯端末10の固有ID(電話番号、メールアドレス等)を送信すると共に、暗号化キー及び認証データを要求する要求データを送信する(図10も参照)。クレジット会社サーバ2は、携帯端末10から固有IDと要求データとが送信されてきた場合には、送信されてきた固有IDに対応する認証データ及び暗号化キーを記憶部5から読み出し(図2(a)、図11参照)、これら認証データ及び暗号化キーを送信元の携帯端末10へ送信する。なお、ここでは、クレジット会社サーバ2において、予め各固有IDと対応付けて暗号化キー及び認証データを記憶している例を示しているが(図11参照)、暗号化キーを発生させる所定の暗号化キー発生プログラム(例えば暗号化キー発生用の乱数発生プログラム等)や、認証データを発生させる所定の認証データ発生プログラム(例えば認証データ発生用の乱数発生プログラム等)を設けておき、S204の処理があったときに、送信されてきた固有IDと対応する暗号化キー及び認証データを新たに発生させ、その発生したする暗号化キー及び認証データを携帯端末10に送信すると共に、これらを固有IDと対応付けて記憶部5に記憶しておくようにしてもよい。

なお、本実施形態では、記憶部5が、「認証データ記憶部」の一例に相当し、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶すると共に、クレジットIDの送信先となる携帯端末10の固有IDと対応付けて割り当てられた認証データを記憶するように機能する。また、制御部3が、「サーバ側送信部」の一例に相当し、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジットIDのデータや、当該携帯端末10に割り当てられた認証データを送信するように機能する。

【0063】

S204の処理の後、携帯端末10は、クレジット会社サーバ2から暗号化キー及び認証データが送信されるまで待機し、クレジット会社サーバ2から送信がなされたときには、図12に示すように、クレジット会社サーバ2から送信された暗号化キー及び認証データを受信し、記憶部15に記憶しておく(S205)。

なお、本実施形態では、制御部11及び通信部16が「端末側受信部」の一例に相当し、クレジット会社サーバ2の「サーバ側送信部」から当該携帯端末10に送信されたクレジット番号(クレジットID)等のデータを受信すると共に、上記「サーバ側送信部」から当該携帯端末に送信された認証データを受信するように機能する。

【0064】

S205の後には、図12に示すように、一部非公開コードCを生成する処理を行う(S206)。なお、本実施形態でも、非公開領域Cbにクレジット番号(クレジットID)等を含んだクレジットデータを記録し、公開領域Caに、当該携帯端末10の固有ID(電話番号、メールアドレス等)と正当性判断基準データとを記録する構成で一部非公開コードCを生成しており、具体的には、S205で受信された認証データを正当性判断基準データとして公開領域Caに記録する構成で、一部非公開コードCを生成している。なお、本実施形態では、正当性判断基準データの具体的内容のみが第1実施形態と異なるだけであり、一部非公開コードCの生成方法は第1実施形態のS6(図5)と同様である。

本実施形態でも、制御部11が「コード生成部」の一例に相当している。

【0065】

S206の後には、図12に示すように、S206で生成された一部非公開コードCを表示部13に表示する処理を行う(S207)。なお、このS207の処理は、第1実施形態のS7(図5)と同様の処理である。

【0066】

次に、第2実施形態において行われるコード読取処理について説明する。図13に示すコード読取処理は、例えば読取装置30にて所定操作が行われることで開始され、まず、一部非公開コードCを撮像する処理を行い(S211)、更に、一部非公開コードCの公開領域Caのデコードを行う(S212)更に、このS211、S212の処理は、第1実施形態のS10、S11と同様である。なお、本実施形態では、公開領域Caに、認証データと固有ID(電話番号、メールアドレス等)が記録されているため、S212の処理では、これらデータが取得される。

【0067】

S212の処理の後には、図13に示すように、このS212の処理で取得された認証データ及び固有IDをクレジット会社サーバ2に送信する処理を行う(S213)。なお、本実施形態では、制御部31、通信部36が「解読内容送信部」の一例に相当し、「解読部」による公開領域Caの解読後にクレジット会社サーバ2にアクセスし、公開領域Caの解読によって得られた固有ID及び認証データを送信するように機能している。

【0068】

S213にて送信されるデータを受信可能なクレジット会社サーバ2では、S213の送信処理が行われ、読取装置30からアクセスがあったときに、このアクセスに応じて、S213での送信内容を認証している。具体的には、S213の処理で送信された固有IDに対応する認証データ(図11)を記憶部5から読み出し、この読み出された認証データ(登録された認証データ)と、S213の処理によって送信されてきた認証データ(クレジット会社サーバ2が受信した認証データ)とが一致するか否かを判断している。そして、これら認証データが一致する場合には、アクセス元の読取装置30に対して認証が成功したことを示すデータ(認証成功データ)を送信している。なお、本実施形態では、このような処理を行う制御部3が「認証手段」の一例に相当し、上記「解読内容送信部」からの送信内容(S213で送信された固有ID及び認証データ)を認証するように機能する。

【0069】

図13に示すように、読取装置30側では、クレジット会社サーバ2での認証が成功したか否か(即ち、クレジット会社サーバ2から認証成功データの送信があったか否か)を判断し(S214)、認証が失敗した場合にはS214にてNoに進んで当該コード読取処理を終了している。

なお、本実施形態では、S214の処理を行う制御部31が「判断部」の一例に相当し、公開領域Caの解読によって得られた認証データ(正当性判断基準データ)に基づいて(より具体的には、当該認証データをクレジット会社サーバ2に送信したときになされる上記「認証手段」による認証結果に基づいて)一部非公開コードCが有効であるか否かを判断している。

【0070】

S214の判断処理において、認証が成功したと判断される場合(即ち、クレジット会社サーバ2から認証成功データの送信があった場合)には、S214にてYesに進み、暗号化キーを要求する処理を行う(S215)。この処理では、クレジット会社サーバ2に対して、S212で取得された固有IDと、暗号化キーを要求する要求データとを送信している。なお、本実施形態では、S215の処理を行う制御部31及び通信部36が「暗号化キー要求部」の一例に相当し、上記「判断部」によって一部非公開コードCが有効であると判断された場合に、クレジット会社サーバ2に対し、公開領域Caの解読によって得られた固有IDに対応する暗号化キーを要求するように機能する。

【0071】

S215にて送信される要求データを受信可能なクレジット会社サーバ2では、S215の送信処理が行われ、読取装置30から暗号化キーの要求があったときに、上述の認証処理(S213の処理に応じて行われる認証処理)において認証が成功していることを条件として、S215で送信された固有IDに対応した暗号化キーを記憶部5(図2(a)、図11参照)から読み出し、その暗号化キーを要求元の読取装置30に対して送信している。

なお、本実施形態では、クレジット会社サーバ2の制御部3が「暗号化キー読出部」の一例に相当し、上記「暗号化キー要求部」によって要求された、固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すように機能する。また、制御部3及び通信部7は、「暗号化キー送信部」の一例に相当し、「暗号化キー読出部」によって読み出された暗号化キーを、要求元の読取装置30に送信するように機能する。

【0072】

読取装置30では、S215の処理の後、クレジット会社サーバ2から暗号化キーの送信があるまで待機しており、暗号化キーの送信があったときには、この暗号化キーを受信する処理を行っている(S216)。

なお、本実施形態では、制御部31及び通信部36が、「暗号化キー取得部」の一例に相当し、上記「暗号化キー送信部」によって送信された前記暗号化キーを取得するように機能する。

【0073】

S216の処理の後には、図13に示すように、一部非公開コードCの非公開領域Cbをデコードし、、暗号データを復号化する処理を行う(S217)。このS217の処理では、S216で受信した暗号化キーに基づいて非公開領域Cbの暗号データを復号化しており、具体的には、第1実施形態においてクレジット会社サーバ2で行われたS23と同様の方法で復号化を行っている。

なお、本実施形態では、S212、S217の処理を実行する制御部31が「解読部」の一例に相当し、少なくとも公開領域Caを解読すると共に、「暗号化キー取得部」によって暗号化キーが取得された場合に、その取得された前記暗号化キーに基づいて非公開領域Cbを解読するように機能する。

【0074】

S217の処理の後には、図13に示すように、クレジット会社サーバ2に対して決済データを送信する処理を行う(S218)。この処理は、第1実施形態のS15(図8)と同様であり、送信される決済データも第1実施形態と同様のデータ(商品又は役務を提供する主体名(店舗名、会社名等を特定可能な情報(例えば、支払い先コード等))、商品又は役務の内容、請求金額、顧客名等の顧客情報などを含んだデータ)とされている。なお、本実施形態では、S218の処理を実行する制御部31が「決済データ送信部」の一例に相当する。

【0075】

S218で送信される決済データを受信しうるクレジット会社サーバ2では、S218で送信される決済データを受信した後に、第1実施形態と同様の決済処理(S27:図9)が行われるようになっている。

本実施形態では、制御部3が「決済処理部」の一例に相当し、読取装置30の「決済データ送信部」によって送信された決済データに基づいて決済処理を行うように機能する。

【0076】

(第2実施形態の主な効果)

本実施形態の決済システム1によれば、各携帯端末10の保有者に割り当てられたクレジットIDを各携帯端末10にて一元管理でき、各携帯端末10では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

また、携帯端末10に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用できるため、セキュリティ面でも有利となる。

また、読取装置30側において決済処理の前段階で一部非公開コードCの有効性を判断できるため、一部非公開コードCが不正な形で利用されなくなる。

更に、一部非公開コードCが有効であることを条件として読取装置30において非公開領域Cbを解読できるようになっている。一方、一部非公開コードCが読取装置30に至るまでの過程で他の装置に取得されたとしても、非公開領域Cbが解読されずに秘密性が維持されることとなる。従って、他の装置にてクレジットIDが漏洩しクレジット会社サーバ2に送信されるといった事態が生じなくなり、セキュリティ面で万全となる。

【0077】

また、本実施形態では、クレジット会社サーバ2において、クレジットIDの送信先となる携帯端末10の固有IDと対応付けて割り当てられた認証データを記憶しており、携帯端末10へのクレジットIDの送信に伴い、当該携帯端末10に割り当てられた認証データを送信している。一方、携帯端末10では、当該携帯端末10に送信された認証データを受信し、この認証データを正当性判断基準データとして公開領域Caに記録する構成で一部非公開コードCを生成している。このようにすると、クレジット会社サーバ2から携帯端末10に与えられた認証データを当該携帯端末10で生成される一部非公開コードCの正当性の判断指標とすることができる。

更に、本実施形態では、読取装置30が、S212での公開領域Caの解読後にクレジット会社サーバ2にアクセスし、公開領域Caの解読によって得られた固有ID及び認証データを送信しており(S213)、クレジット会社サーバ2では、読取装置30からのアクセスに応じ、その送信内容(固有ID及び認証データ)を認証している。そして、読取装置30の「判断部」では、クレジット会社サーバ2での認証結果に基づいて、一部非公開コードCが有効であるか否かを判断している。このようにすると、S213での送信内容(固有ID及び認証データ)が正規のものであるか否かをサーバ側で認証でき、その認証結果に基づいて一部非公開コードCの有効性を適切に判断できる。

【0078】

また、本実施形態の決済システムでは、クレジット会社サーバ2において、各認証データの認証履歴を残す方法、或いは一回使用された認証データを消去する方法等を用い、一度認証処理が成功した認証データを二度と使えないようにしてもよい。このようにすると、S213の処理で送信された認証データが既に認証済みである場合に、クレジット会社サーバ2において認証失敗と扱うことができ、一度使用された認証データが繰り返し不正利用されることを効果的に防止できるようになる。

【0079】

[第3実施形態]

次に第3実施形態について説明する。図14は、第3実施形態に係る決済システムを概念的に説明する説明図である。図15は、第3実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【0080】

第3実施形態は、クレジットデータの送信処理、コード生成・表示処理、サーバ側での認証処理のみが第2実施形態と異なり、それ以外は第2実施形態と同様である。なお、クレジットデータの送信処理は、第1実施形態と同様であり、図14のように、クレジット会社サーバ2から携帯端末10に対して、当該携帯端末10の固有IDに対応するクレジットデータ(クレジット番号(クレジットID)等)及び暗号化キーが送信されるようになっている。

【0081】

本実施形態では、例えば図15のような流れでコード生成・表示処理が行われる。このコード生成・表示処理では、まず、第1実施形態のS1〜S4と同様の処理(S311〜S314)が行われ、その後、認証データを発生する処理が行われるようになっている(S315)。

【0082】

本実施形態では、クレジット会社サーバ2において、認証データ発生プログラムが備えられており、予め規定された所定データ発生方式に従って認証データを発生させることが可能となっている。また、携帯端末10にも、クレジット会社サーバの所定データ発生方式と同一のデータ発生方式で認証データを発生させる認証データ発生プログラムが備えられている。なお、この認証データ発生プログラムは、例えばクレジット会社サーバ2からのダウンロード等の方法により携帯端末10に与えられるようになっている。

【0083】

上記「予め規定された所定データ発生方式」は様々な方式が考えられ、例えば、各固有IDに割り当てられた固有データ(例えば、クレジット番号、或いはクレジット番号とは別で顧客毎に割り当てた割り当てデータ)に対して予め規定された所定の素数を乗ずると共に、その乗算によって得られた値の下8桁を選択し、その選択された下8桁の数字に前記所定の素数を再び乗ずることで得られた算出値の下8桁の値を「認証データ」とするといった例が考えられる。なお、「予め規定された所定データ発生方式」の例はこれに限られるものではなく、例えば、認証データを発生させる日時などの時間情報をパラメータとして含んだ算出式(例えば、顧客毎に割り当てられた値に認証データを発生させる日時などの時間情報を乗算する算出式等)によって認証データを生成するようにすれば、認証データの発生日時から相当時間が経過してから一部非公開コードCが悪用されることを効果的に防止できる。

【0084】

本実施形態では、クレジット会社サーバ側において認証データ発生プログラムを実行する制御部3が「サーバ側データ発生部」の一例に相当している。また、携帯端末10側において認証データ発生プログラムを実行する制御部11が「端末側データ発生部」の一例に相当している。

【0085】

S315にて認証データを発生させた後には、このS315で得られた認証データ及びS313で得られた固有IDを公開領域Caに記録し、クレジット番号(クレジットID)等のクレジットデータを非公開領域Cbに記録する形で、一部非公開コードCを生成し(S316)、その生成された一部非公開コードCを表示部13に表示する(S317)。なお、S316での一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であり、S317の表示処理はS7(図5)と同様である。

なお、本実施形態では、S316の処理を実行する制御部11が「コード生成部」の一例に相当し、上記「端末側データ発生部」で発生した認証データを「正当性判断基準データ」として公開領域Caに記録する構成で、一部非公開コードCを生成するように機能する。

【0086】

次に、本実施形態で行われるコード読取処理について説明する。本実施形態でも、第2実施形態と同様のコード読取処理(図13)が行われ、S213の処理により、公開領域Caに記録された固有IDと認証データとがクレジット会社サーバ2に送信されるようになっている(図14も参照)。

【0087】

S213(図13)にて送信されるデータを受信可能なクレジット会社サーバ2では、S213の送信処理が行われ、読取装置30からアクセスがあったときに、このアクセスに応じて、S213での送信内容を認証している。具体的には、携帯端末10で用いられた認証データ発生プログラムと同一のプログラムを用いて認証データを発生させている。そして、この発生した認証データと、S213の処理によって送信されてきた認証データ(クレジット会社サーバ2が受信した認証データ)とが一致するか否かを判断している。そして、これら認証データが一致する場合には、アクセス元の読取装置30に対して認証が成功したことを示すデータ(認証成功データ)を送信している。

【0088】

図13に示すように、読取装置30側では、クレジット会社サーバ2での認証が成功したか否か(即ち、クレジット会社サーバ2から認証成功データの送信があったか否か)を判断し(S214)、認証が失敗した場合にはS214にてNoに進んで当該コード読取処理を終了している。認証が成功した場合には、S214にてYesに進み、第2実施形態と同様のS215〜S218の処理を行う。なお、本実施形態では、S214の処理を行う制御部31が「判断部」の一例に相当し、クレジット会社サーバ2にアクセスし、「サーバ側データ発生部」にて発生した認証データと、「解読部」によって解読された公開領域Caの認証データとを比較した比較結果に基づいて、一部非公開コードCが有効であるか否かを判断するように機能する。

【0089】

(第3実施形態の主な効果)

本実施形態に係る決済システムでは、クレジット会社サーバ2において、予め規定された所定データ発生方式に従って認証データを発生させる「サーバ側データ発生部」が設けられている。また、携帯端末には、クレジット会社サーバ2の所定データ発生方式と対応するデータ発生方式で認証データを発生させる「端末側データ発生部」が設けられている。このようにすると、クレジット会社サーバ2と携帯端末10とで対応する認証データを発生させることができるようになる。

また、携帯端末10の「コード生成部」では、上記「端末側データ発生部」にて発生した認証データを正当性判断基準データとして公開領域Caに記録する構成で、一部非公開コードCを生成しており、読取装置30の「判断部」では、クレジット会社サーバ2にアクセスし、上記「サーバ側データ発生部」にて発生した認証データと、「解読部」によって解読された公開領域Caの認証データとを比較した比較結果に基づいて、一部非公開コードCが有効であるか否かを判断している。このようにすると、公開領域Caの認証データがサーバ側で発生する正規の認証データに対応しているか否かを適切に判断でき、サーバ側で発生する認証データに対応した認証データを含まない不正な一部非公開コードの使用を排除できる。

【0090】

[第4実施形態]

次に第4実施形態について説明する。図16は、第4実施形態に係る決済システムを概念的に説明する説明図である。なお、第4実施形態は、クレジットデータの送信処理、コード生成・表示処理のみが第3実施形態と異なり、それ以外は第3実施形態と同様である。

【0091】

まず、クレジットデータの送信処理について説明する。本実施形態でも、各クレジット会社サーバ2において、例えば図4のような登録データが記憶部5(図2(a))に記録されており、クレジット会社サーバ2では、まず、クレジット番号(クレジットID)等のクレジットデータを発行すべき顧客に割り当てられた暗号化キーを読み出し、この暗号化キーを用いてクレジットデータを暗号化している。そして、その暗号化データを非公開領域Cbに記録した一部非公開コードCを生成する。この一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であるが、ここでは、非公開領域Cbのみを生成し、公開領域Cbについては空白とした形で、非公開領域Cbのみの画像データを生成している。

【0092】

このように非公開領域Cbの画像データを生成した後、この画像データを、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信する(図16参照)。なお、この画像データは、送信先の携帯端末10にて受信され、記憶部15に記憶される。

本実施形態では、クレジット会社サーバ2の制御部3及び通信部7が「サーバ側送信部」の一例に相当し、携帯端末10に対し、当該携帯端末10の固有IDに対応するクレジットIDを暗号化した暗号データの画像(詳しくは、当該暗号データを一部非公開コードCの一部分を表す複数のセルによって表現してなる暗号化画像)を送信している。

【0093】

次に、本実施形態で行われるコード生成・表示処理について説明する。本実施形態でも、図15に示すように、第3実施形態と同様の流れでコード生成・表示が行われる。このコード生成・表示処理において、S311〜S315の処理は、第3実施形態と同様であり、S313においてクレジットデータの代わりに、クレジット会社サーバ2から取得した上記画像データが読み出される点のみが第3実施形態と異なっている。

【0094】

S315の処理の後には、一部非公開コードCを生成する処理を行う(S316)。この処理では、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caには、S313で読み出された固有IDとS315で生成された認証データ(正当性判断基準データ)とを記録する構成で一部非公開コードCを生成する。なお、一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であるが、本実施形態では、既に暗号データがコード化され非公開領域Cbの画像が生成済みであるため、S316では、公開領域に記録すべき公開データ(固有IDや認証データ等)を符号化した上で公開領域Caに割り付けると共に、これに非公開領域Cbの画像を組み込み、更に、全体の誤り訂正データを生成して誤り訂正領域に組み込むことで一部非公開コードCを生成する。

なお、本実施形態では、制御部11が「コード生成部」の一例に相当し、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caに、当該携帯端末10の固有IDと正当性判断基準データとを記録する構成で一部非公開コードCを生成するように機能する。

【0095】

S316で生成された一部非公開コードCは、第3実施形態と同様の表示が行われ(S317)、読取装置30にて行われるコード読取処理(図13)により、第3実施形態と同様に読み取られることとなる。なお、図13のコード読取処理では、S215での要求に応じてクレジット会社サーバ2から暗号化キーが送信されるが、本実施形態では、上述のクレジットデータの送信処理において非公開領域Cbの画像生成時に用いられた暗号化キーが固有IDと対応付けられているため、S215で送信される固有IDに基づき、非公開領域Cbの画像生成時に用いられた暗号化キーがクレジット会社サーバ2から読取装置30に送信されることとなる。

【0096】

(第4実施形態の主な効果)

本実施形態に係る決済システムでは、クレジット会社サーバ2の「サーバ側送信部」が、携帯端末10に対し、当該携帯端末10の固有IDに対応するクレジットIDを暗号化した暗号データを、一部非公開コードCの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。そして、携帯端末10の「コード生成部」は、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caに、当該携帯端10の固有IDと正当性判断基準データとを記録する構成で一部非公開コードCを生成している。このようにすると、クレジット会社サーバ2から携帯端末10に対して暗号化された状態でクレジットIDを与えることができ、携帯端末10では、クレジットIDを暗号化状態(秘密状態)で管理できる。従って、携帯端末10でクレジットIDを保有する際のセキュリティ性を高めることができ、クレジットIDの不正利用をより効果的に防ぐことができる。一方、クレジットIDの暗号化画像を解読する暗号化キーはクレジット会社サーバ2で管理されるため、クレジット会社サーバ2或いはクレジット会社サーバ2によって許可された装置以外で解読することが難しく、セキュリティ面で万全となる。

【0097】

[他の実施形態]

本発明は上記記述及び図面によって説明した実施形態に限定されるものではなく、例えば次のような実施形態も本発明の技術的範囲に含まれる。

【0098】

第2〜第4実施形態では、図13のS213の処理に応じて行われるクレジット会社サーバ2の認証処理において認証が成功した場合に、クレジット会社サーバ2から読取装置30に対して暗号化キーを送信し、読取装置30にて一部非公開コードCを解読していたが、S213の処理に応じて行われるクレジット会社サーバ2の認証処理において認証が成功した場合に、読取装置30からクレジット会社サーバ2に対して一部非公開コードCの画像データを送信するようにしてもよい。この場合、クレジット会社サーバ2では、図9のようなコード受信・決済処理を行うようにすればよい。また、読取装置30では、図13の処理において、S216、S217を省略すると共に、デコード成功の通知(S25:図9)があった場合に、S218の処理を行うようにすればよい。

【符号の説明】

【0099】

1…決済システム

2・・・クレジット会社サーバ

3・・・制御部(サーバ側送信部、サーバ側受信部、固有ID取得部、暗号化キー読出部、クレジットID読出部、決済処理部、暗号化キー送信部、認証データ読出部、サーバ側データ発生部)

5・・・記憶部(サーバ側記憶部、認証データ記憶部)

7・・・通信部(サーバ側送信部、サーバ側受信部、暗号化キー送信部)

10・・・携帯端末

11・・・制御部(コード生成部、端末側受信部、有効期間データ生成部、端末側データ発生部)

13・・・表示部

15・・・記憶部(端末側記憶部)

16・・・通信部(端末側受信部)

30・・・読取装置

31・・・制御部(解読部、判断部、コードデータ送信部、決済データ送信部、暗号化キー要求部、暗号化キー取得部、固有ID送信部)

32・・・撮像部

36・・・通信部(コードデータ送信部、決済データ送信部、暗号化キー要求部、暗号化キー取得部、固有ID送信部)

C・・・一部非公開コード

Ca・・・公開領域

Cb・・・非公開領域

【技術分野】

【0001】

本発明は、決済システムに関するものである。

【背景技術】

【0002】

現在広く実施されているクレジットシステムでは、一般的に、クレジット番号などを磁気ストライプ部分に記録してなる磁気カードが用いられ、このような磁気カードを決済端末などに読み取らせることで決済処理を行っている。このようなクレジットカード(磁気カード)は財布等に収納しやすいため、複数枚のクレジットカードを所持し、状況に応じて使い分けている利用者も多い。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特許3207192号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記のような磁気カードを用いるクレジットシステムでは、例えば、複数種類のクレジット番号を使い分けたい場合に、複数枚のクレジットカードを常時所持しておき、必要に応じて財布等から取り出す必要がある。従って、管理が面倒であり、紛失しやすいという問題もある。また、磁気カードを用いる場合、不正読取の虞があり、セキュリティ面で問題を抱えている。

【0005】

このような問題を解決する方法としては、クレジット番号等のクレジットデータ(決済用個人データ)を予め携帯端末に記憶しておき、決済時に、利用しようとするクレジットデータを携帯端末にて読み出し、二次元コード等として表示する方法が考えられる。この場合、決済端末側に、二次元コード読取装置を設けておけば、必要なクレジットデータを決済端末にスムーズに提供できると共に、クレジットデータを携帯端末と共に一元管理できるようになり、利用者の利便性を高めることができる。

【0006】

しかしながら、上記システム(即ち、携帯端末でクレジットデータを管理し、必要に応じてそのクレジットデータを二次元コード化して提供するシステム)では、セキュリティ面の問題が依然として残ってしまう。例えば、決済時に用いる二次元コードを何らかの方法(例えば、撮像やコピー等の方法)で第三者に取得されてしまうと、何ら措置を講じていない場合、クレジットデータがその第三者に不正に利用されてしまう虞がある。

【0007】

本発明は、上述した課題を解決するためになされたものであり、決済に必要となる決済用個人データの管理が行いやすく、セキュリティ面にも優れた決済システムを提供することを目的とする。

【課題を解決するための手段】

【0008】

請求項1の発明は、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、を備えた決済システムとして構成されている。

そして、前記携帯端末は、前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、を備えると共に、前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしている。

更に、前記読取装置は、前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、前記判断部によって前記一部非公開コードが有効であると判断された場合に、当該一部非公開コードのデータを前記クレジット会社サーバに送信するコードデータ送信部と、前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データを送信する決済データ送信部と、を備えている。

そして、前記クレジット会社サーバは、前記読取装置の前記コードデータ送信部によって送信された前記一部非公開コードのデータと、前記決済データ送信部によって送信された前記決済データとを受信するサーバ側受信部と、前記サーバ側受信部によって受信された前記一部非公開コードのデータに基づいて前記公開領域を解読し、当該公開領域に記録された前記固有IDを取得する固有ID取得部と、前記固有ID取得部によって取得された前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、前記暗号化キー読出部によって読み出された前記暗号化キーに基づき、前記サーバ側受信部によって受信された前記一部非公開コードの前記非公開領域を解読し、前記クレジットIDを読み出すクレジットID読出部と、前記クレジットID読出部によって読み出された前記クレジットIDと、前記サーバ側受信部によって受信された前記決済データとに基づいて決済処理を行う決済処理部と、を有している。

【0009】

請求項2の発明は、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、を備えた決済システムとして構成されている。

そして、前記携帯端末は、前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、を備えると共に、前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしている。

また、前記読取装置は、前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、前記判断部によって前記一部非公開コードが有効であると判断された場合に、前記クレジット会社サーバに対し、前記公開領域の解読によって得られた前記固有IDに対応する前記暗号化キーを要求する暗号化キー要求部と、前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データと、を送信する決済データ送信部と、を備えている。

また、前記クレジット会社サーバは、前記暗号化キー要求部によって要求された、前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、前記暗号化キー読出部によって読み出された前記暗号化キーを、要求元の前記読取装置に送信する暗号化キー送信部と、前記決済データ送信部によって送信された前記決済データに基づいて決済処理を行う決済処理部と、を備えている。

更に、前記読取装置は、前記暗号化キー送信部によって送信された前記暗号化キーを取得する暗号化キー取得部を備えると共に、前記暗号化キー取得部によって前記暗号化キーが取得された場合に、前記解読部が、その取得された前記暗号化キーに基づいて、前記非公開領域を解読し、前記解読部によって前記非公開領域が解読された場合に、前記決済データ送信部が、前記クレジット会社サーバに対し、前記非公開領域に記録された前記クレジットIDを送信する構成をなしている。

そして、前記クレジット会社サーバの前記決済処理部は、前記決済データ送信部によって送信された前記クレジットIDに基づいて、前記決済データについての前記決済処理を行うように構成されている。

【0010】

請求項3の発明は、請求項1又は請求項2に記載の決済システムにおいて、更に、前記携帯端末が、前記一部非公開コードの生成時刻に基づいて有効期間データを生成する有効期間データ生成部を備えており、前記コード生成部が、前記有効期間データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成している。

更に、前記読取装置の前記判断部が、前記解読部による前記公開領域の解読によって得られた前記有効期間データと、現在時刻とに基づいて、前記一部非公開コードが有効であるか否かを判断するように構成されている。

【0011】

請求項4の発明は、請求項1又は請求項2に記載の決済システムにおいて、前記クレジット会社サーバが、前記クレジットIDの送信先となる前記携帯端末の前記固有IDと対応付けて割り当てられた認証データを記憶する認証データ記憶部を有すると共に、前記サーバ側送信部が、前記携帯端末に対し、当該携帯端末に割り当てられた前記認証データを送信する構成をなしている。

また、前記携帯端末は、前記端末側受信部により、前記サーバ側送信部から当該携帯端末に送信された前記認証データを受信し、前記コード生成部により、前記端末側受信部によって受信された前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成している。

更に、前記読取装置は、前記解読部による前記公開領域の解読後に前記クレジット会社サーバにアクセスし、前記公開領域の解読によって得られた前記固有ID及び前記認証データの少なくともいずれかを送信する解読内容送信部を備え、前記クレジット会社サーバは、前記読取装置からのアクセスに応じ、前記解読内容送信部からの送信内容を認証する認証手段を備え、前記読取装置の前記判断部は、前記認証手段による認証結果に基づいて、前記一部非公開コードが有効であるか否かを判断している。

【0012】

請求項5の発明は、請求項1又は請求項2に記載の決済システムにおいて、更に、前記クレジット会社サーバが、予め規定された所定データ発生方式に従って認証データを発生させるサーバ側データ発生部を備えている。

また、前記携帯端末は、前記クレジット会社サーバの前記所定データ発生方式と対応するデータ発生方式で認証データを発生させる端末側データ発生部を有すると共に、前記コード生成部が、前記端末側データ発生部で発生した前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成する構成をなしている。

そして、前記読取装置の前記判断部は、前記クレジット会社サーバにアクセスし、前記サーバ側データ発生部にて発生した前記認証データと、前記解読部によって解読された前記公開領域の前記認証データとを比較した比較結果に基づいて、前記一部非公開コードが有効であるか否かを判断する構成をなしている。

【0013】

請求項6の発明は、請求項1から請求項5のいずれか一項に記載の決済システムにおいて、前記クレジット会社サーバの前記サーバ側送信部が、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記暗号化キーを送信する構成をなしており、前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化キーに基づいて前記クレジットIDを暗号化した前記暗号データを前記非公開領域に記録する構成をなしている。

【0014】

請求項7の発明は、請求項1から請求項5のいずれか一項に記載の決済システムにおいて、前記クレジット会社サーバの前記サーバ側送信部が、前記携帯端末に対し、当該携帯端末の前記固有IDに対応する前記クレジットIDを暗号化した暗号データを、前記一部非公開コードの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。

そして、前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化画像を前記非公開領域の画像として組み込み、前記公開領域に、当該携帯端末の前記固有IDと前記正当性判断基準データとを記録する構成で前記一部非公開コードを生成する構成をなしている。

【発明の効果】

【0015】

請求項1の発明は、クレジット会社サーバにおいて、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末に対して当該携帯端末の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末は、クレジット会社サーバから当該携帯端末に送信されたクレジットIDのデータを受信し、端末側記憶部に記憶している。このようにすると、各携帯端末の保有者に割り当てられたクレジットIDを各携帯端末にて一元管理できるようになり、各携帯端末では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末は、非公開領域にクレジットIDを記録し、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードを生成可能なコード生成部を備えており、その生成された一部非公開コードを表示部に表示可能に構成されている。このようにすると、携帯端末に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置は、撮像部によって一部非公開コードが撮像された場合に、少なくとも公開領域のデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードが有効であるか否かを判断している。そして、一部非公開コードが有効であると判断された場合に、当該一部非公開コードのデータをクレジット会社サーバに送信している。このようにすると、読取装置側において決済処理の前段階で一部非公開コードの有効性を判断でき、一部非公開コードが不正な形で利用されなくなる。特に、この判断を、非公開領域を解読せずに行うことができるため、携帯端末と読取装置との間でのやりとりの際にクレジットIDが漏洩することがなく、セキュリティ面で一層有利となる。

更に、クレジット会社サーバは、読取装置から送信された一部非公開コードのデータ及び決済データを受信すると共に、一部非公開コードのデータに基づいて公開領域を解読し、当該公開領域に記録された固有IDを取得している。そして、その取得した固有IDに対応する暗号化キーをサーバ側記憶部から読み出すと共に、読み出された暗号化キーに基づき、受信された一部非公開コードの非公開領域を解読し、クレジットIDを取得している。このようにすると、固有IDに対応する暗号化キーを有するクレジット会社サーバにおいては非公開領域を解読でき、万が一、クレジット会社サーバに至るまでの過程で一部非公開コードが他の装置に取得されたとしても、非公開領域が解読されずに秘密性が維持されることとなる。従って、セキュリティ面で万全となる。

【0016】

請求項2の発明は、クレジット会社サーバにおいて、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末に対して当該携帯端末の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末は、クレジット会社サーバから当該携帯端末に送信されたクレジットIDのデータを受信し、端末側記憶部に記憶している。このようにすると、各携帯端末の保有者に割り当てられたクレジットIDを各携帯端末にて一元管理できるようになり、各携帯端末では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末は、非公開領域にクレジットIDを記録し、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードを生成可能なコード生成部を備えており、その生成された一部非公開コードを表示部に表示可能に構成されている。このようにすると、携帯端末に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置は、撮像部によって一部非公開コードが撮像された場合に、少なくとも公開領域のデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードが有効であるか否かを判断している。そして、一部非公開コードが有効であると判断された場合に、クレジット会社サーバに対し、公開領域の解読によって得られた固有IDに対応する暗号化キーを要求している。このようにすると、読取装置側において決済処理の前段階で一部非公開コードの有効性を判断でき、一部非公開コードが不正な形で利用されなくなる。

また、クレジット会社サーバは、読取装置から暗号化キーの要求があった場合、固有IDに対応する暗号化キーをサーバ側記憶部から読み出し、要求元の読取装置に送信している。そして、読取装置は、その送信された暗号化キーを取得すると共に、その取得された暗号化キーに基づいて非公開領域を解読し、非公開領域に記録されたクレジットIDをクレジット会社サーバに送信している。このようにすると、一部非公開コードが有効であることを条件として読取装置において非公開領域を解読できるようになる。一方、一部非公開コードが読取装置に至るまでの過程で他の装置に取得されたとしても、非公開領域が解読されずに秘密性が維持されることとなる。従って、他の装置にてクレジットIDが漏洩しクレジット会社サーバに送信されるといった事態が生じなくなり、セキュリティ面で万全となる。

【0017】

請求項3の発明では、携帯端末において、一部非公開コードの生成時刻に基づいて有効期間データを生成する有効期間データ生成部が設けられており、その生成される有効期間データを正当性判断基準データとして公開領域に記録する構成で一部非公開コードを生成している。そして、読取装置の判断部では、公開領域の解読によって得られた有効期間データと、現在時刻とに基づいて、一部非公開コードが有効であるか否かを判断している。

一部非公開コードを撮像やコピーなどによって第三者が不正に取得したとしても、実際に使用するまでにはある程度の時間が必要となる。従って、一部非公開コードの生成直後は不正利用されることは少なく、読取装置で一部非公開コードを読み取る際の現在時刻が、一部非公開コードの生成時刻からある程度経過している場合に一部非公開コードを有効でないものと扱えば、一部非公開コードの不正利用を効果的に防ぐことができる。

【0018】

請求項4の発明では、クレジット会社サーバが、クレジットIDの送信先となる携帯端末の固有IDと対応付けて割り当てられた認証データを記憶しており、携帯端末へのクレジットIDの送信に伴い、当該携帯端末に割り当てられた認証データを送信している。一方、携帯端末は、当該携帯端末に送信された認証データを受信し、この認証データを正当性判断基準データとして公開領域に記録する構成で一部非公開コードを生成している。このようにすると、クレジット会社サーバから携帯端末に与えられた認証データを当該携帯端末で生成される一部非公開コードの正当性の判断指標とすることができる。

更に、読取装置は、解読部による前記公開領域の解読後に前記クレジット会社サーバにアクセスし、公開領域の解読によって得られた固有ID及び認証データの少なくともいずれかを送信し、クレジット会社サーバは、読取装置からのアクセスに応じ、解読内容送信部からの送信内容を認証している。そして、読取装置の判断部は、認証手段による認証結果に基づいて、一部非公開コードが有効であるか否かを判断している。このようにすると、解読内容送信部からの送信内容が正規のものであるか否かをサーバ側で認証でき、その認証結果に基づいて一部非公開コードの有効性を適切に判断できる。

【0019】

請求項5の発明は、クレジット会社サーバが、予め規定された所定データ発生方式に従って認証データを発生させるサーバ側データ発生部を備えている。また、携帯端末は、クレジット会社サーバの所定データ発生方式と対応するデータ発生方式で認証データを発生させる端末側データ発生部を有している。このようにすると、クレジット会社サーバと携帯端末とで対応する認証データを発生させることができるようになる。

また、携帯端末のコード生成部では、端末側データ発生部で発生した認証データを正当性判断基準データとして公開領域に記録する構成で、一部非公開コードを生成しており、読取装置の判断部は、クレジット会社サーバにアクセスし、サーバ側データ発生部にて発生した認証データと、解読部によって解読された公開領域の認証データとを比較した比較結果に基づいて、一部非公開コードが有効であるか否かを判断している。このようにすると、公開領域の認証データがサーバ側で発生する正規の認証データに対応しているか否かを適切に判断でき、サーバ側で発生する認証データに対応した認証データを含まない不正な一部非公開コードの使用を排除できる。

【0020】

請求項6の発明は、クレジット会社サーバのサーバ側送信部が、携帯端末に対して当該携帯端末の固有IDに対応する暗号化キーを送信する構成をなしており、携帯端末のコード生成部は、クレジット会社サーバから送信された暗号化キーに基づいてクレジットIDを暗号化した暗号データを非公開領域に記録する構成をなしている。このようにすると、クレジット会社サーバにおいて固有IDと対応付けて暗号化キーを管理できると共に、クレジットIDを与えるべき携帯端末に対し当該携帯端末の固有IDに対応した暗号化キーを容易に渡すことができる。また、各固有IDに対応する暗号化キーは、各固有IDが割り当てられた携帯端末に配布されるものを除き、クレジット会社サーバで管理されるため、携帯端末において配布された暗号化キーを用いて生成される一部非公開コードは、クレジット会社サーバ或いはクレジット会社サーバによって許可された装置以外で解読することが難しく、セキュリティ面で有利となる。

【0021】

請求項7の発明は、クレジット会社サーバのサーバ側送信部が、携帯端末に対し、当該携帯端末の固有IDに対応するクレジットIDを暗号化した暗号データを、一部非公開コードの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。そして、携帯端末のコード生成部は、クレジット会社サーバから送信された暗号化画像を非公開領域の画像として組み込み、公開領域に、当該携帯端末の固有IDと正当性判断基準データとを記録する構成で一部非公開コードを生成する構成をなしている。このようにすると、クレジット会社サーバから携帯端末に対して暗号化された状態でクレジットIDを与えることができ、携帯端末では、クレジットIDを暗号化状態(秘密状態)で管理できる。従って、携帯端末でクレジットIDを保有する際のセキュリティ性を高めることができ、クレジットIDの不正利用をより効果的に防ぐことができる。一方、クレジットIDの暗号化画像を解読する暗号化キーはクレジット会社サーバで管理されるため、クレジット会社サーバ或いはクレジット会社サーバによって許可された装置以外で解読することが難しく、セキュリティ面で万全となる。

【図面の簡単な説明】

【0022】

【図1】図1は、第1実施形態に係る決済システムを概念的に説明する説明図である。

【図2】図2(a)は、図1の決済システムで用いられるクレジット会社サーバを概略的に例示するブロック図であり、図2(b)は、図1の決済システムで用いられる読取装置を概略的に例示するブロック図である。

【図3】図3は、図1の決済システムで用いられる携帯端末を概略的に例示するブロック図である。

【図4】図4は、図1のクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。

【図5】図5は、携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図6】図6は、図1の決済システムで用いられる一部非公開コードを概念的に説明する説明図である。

【図7】図7(a)は、図6の一部非公開コードのデータ構成を例示する説明図であり、図7(b)は、公開領域に記録する開示データを例示する説明図であり、図7(c)は、非公開領域に記録する暗号データを例示する説明図である。

【図8】図8は、読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【図9】図9は、クレジット会社サーバで行われるコード受信・決済処理の流れを例示するフローチャートである。

【図10】図10は、第2実施形態に係る決済システムを概念的に説明する説明図である。

【図11】図11は、第2実施形態の決済システムにおけるクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。

【図12】図12は、第2実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図13】図13は、第2実施形態の決済システムにおいて読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【図14】図14は、第3実施形態に係る決済システムを概念的に説明する説明図である。

【図15】図15は、第3実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【図16】図16は、第4実施形態に係る決済システムを概念的に説明する説明図である。

【発明を実施するための形態】

【0023】

[第1実施形態]

以下、本発明の第1実施形態に係る決済システムについて図面を参照しつつ説明する。

(全体構成)

まず、図1等を参照して決済システム1の全体構成を説明する。なお、図1は、第1実施形態に係る決済システム1を概略的に説明する説明図である。図1に示す決済システム1は、携帯端末を所持する情報利用者が商品を購入した際、或いは役務の提供を受けた際に決済を行うシステムとして構成されている。この決済システムは、主に、各クレジット会社サーバ2(以下、単にサーバ2ともいう)や読取装置30などからなる決済側システムと、携帯端末10とによって構成されている。

【0024】

図1の例では、複数のクレジット会社サーバ2(第1のクレジット会社サーバ2a、第2のクレジット会社サーバ2b、第3のクレジット会社サーバ2c)が設けられている。いずれのクレジット会社サーバ2も、例えば、図2(a)のように構成されており、インターネット等の通信網を介して後述する携帯端末10と通信可能に構成されている。これらクレジット会社サーバ2は、例えばコンピュータとして構成され、CPU等からなる制御部3、液晶モニタ等として構成される表示部4、ROM、RAM、HDD等からなる記憶部5、マウスやキーボード等として構成される操作部6、通信インターフェースとして構成される通信部7などを備えている。なお、図1では、通信網に3つのクレジット会社サーバ2(第1のクレジット会社サーバ2a、第2のクレジット会社サーバ2b、第3のクレジット会社サーバ2c)が接続される例を示したが、サーバの数は図1の構成に限定されず、例えば、1つであってもよく、3以外の複数であってもよい。

【0025】

読取装置30は、例えば、店舗等の精算場所(レジ付近等)に配置されるものであり、携帯端末10の表示部に表示される一部非公開コードC(後述)を読み取るコード読取装置として構成されている。この読取装置30は、例えば図2(b)のように、CPU等からなる制御部31、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部32、液晶表示器などからなる表示部33、ROM、RAM、HDD等からなる記憶部34、各種キーやタッチパネル等として構成される操作部35、通信インターフェースとして構成される通信部36などを備えている。

【0026】

携帯端末10は、情報処理機能を有する携帯型通信装置(例えば携帯電話機等)として構成されるものであり、図3に示すように、CPUからなる制御部11、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部12、液晶表示器などからなる表示部13、各種操作キーによって構成される操作部14、ROM,RAM、不揮発性メモリなどからなる記憶部15、インターネット等の通信網を介して通信を行う通信インターフェースとして構成される通信部16などを備えている。なお、図1では、一つの携帯端末10を代表的に例示しているが、通信網に接続される携帯端末10の数は特に限定されず、多数の携帯端末10が接続される構成でシステムを構築することができる。

【0027】

次に、本実施形態に係る決済システム1で行われる各処理について説明する。 本実施形態に係る決済システム1では、主に、クレジットデータの送信処理、コード生成・表示処理、コード読取処理、コード受信・決済処理が行われるようになっている。このうち、クレジットデータ送信処理、コード受信・決済処理は、クレジット会社サーバ2で行われるものであり、コード生成・表示処理は、携帯端末10で行われるものである。また、コード読取処理は、読取装置30で行われるものである。以下、これらの処理について詳述する。

【0028】

(クレジットデータの送信処理)

まず、クレジット会社サーバ2で行われるクレジットデータ送信処理について説明する。

本実施形態では、各クレジット会社サーバ2において、例えば図4のような登録データが記憶部5(図2(a))に記録されている。本実施形態では、クレジット会社において、各顧客に対してクレジット番号を発行する際に、各顧客の固有ID(電話番号やメールアドレス)に各顧客固有に割り当てられたクレジットデータ(クレジット番号、有効期限などのデータ)と暗号化キーとを対応付け、これらを記憶部5に記憶している。クレジット会社サーバ2では、このような登録を各顧客毎に行うことで、図4のように、各顧客毎に、携帯端末の固有ID(電話番号やメールアドレス)とクレジットデータ(クレジット番号(クレジットID)、有効期限などのデータ)と、暗号化キーとが対応付けられてなる登録データを生成し、記憶部5に記憶している。

【0029】

クレジット会社サーバ2では、各顧客のデータを記憶部5に登録した後、クレジット番号を発行すべき顧客に対してクレジットデータと暗号化キーとを送信している。これらデータ(クレジットデータ、暗号化キー)は、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信される。なお、メール送信は、例えばオペレータなどにより行われてもよく、或いは所定時期に自動的に行われてもよい。

【0030】

本実施形態では、記憶部5が「サーバ側記憶部」の一例に相当し、各携帯端末10の各固有IDを、各クレジットIDと対応付けて記憶するように機能する。また、制御部3及び通信部7は、「サーバ側送信部」の一例に相当し、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジット番号(クレジットID)や暗号化キーのデータを送信するように機能する。

【0031】

なお、クレジット会社サーバ2から上記データ(クレジットデータ、暗号化キー)を含んだメールを受信した携帯端末10は、そのデータ(クレジットデータ、暗号化キー)を記憶部15に記憶しておく。なお、ここでは、クレジット会社サーバ2から携帯端末10にクレジットデータや暗号化キーをメール送信したが、携帯端末10がクレジット会社サーバ2のアクセスすると共に自己の固有IDを提供し、クレジット会社サーバ2から固有IDに対応した上記データ(クレジットデータ、暗号化キー)をダウンロードするようにしてもよい。

本実施形態では、携帯端末10の制御部11、通信部16が「端末側受信部」の一例に相当し、上記「サーバ側送信部」から当該携帯端末10に送信されたクレジットIDのデータを受信するように機能する。また、記憶部15が、「端末側記憶部」の一例に相当し、上記「端末側受信部」によって受信されたクレジットIDのデータを記憶するように機能する。

【0032】

(コード生成・表示処理)

次に、コード生成・表示処理について説明する。図5は、携帯端末10で行われるコード生成・表示処理の流れを例示するフローチャートである。本実施形態では、例えば、携帯端末10で所定操作が行われることで、図5に示すコード生成・表示処理が行われるようになっており、この処理では、まず、暗証番号の受付処理を行っている(S1)。この処理では、例えば「暗証番号を入力してください」等のコメントを表示部13に表示することにより、暗号番号の入力を促し、その表示に応じて操作部14にて入力される暗証番号を取得している。そして、その入力された暗証番号が予め登録された登録番号と一致するか否かを判断することで認証を行い(S2)、一致しない場合には、S2にてNoに進んでS1の処理を繰り返す。

【0033】

S2でYesに進む場合には、クレジットデータ及び固有ID(例えば、電話番号やメールアドレス)を記憶部15から読み出す処理を行う(S3)。この内、クレジットデータは、クレジット会社サーバ2から受信して記憶部15に蓄積したものであり、複数種類のクレジットデータを記憶部15に記憶しておく場合には、例えば、記憶されているクレジットデータを選択可能に表示し、使用者にいずれのクレジットデータを使用するか選択させるようにすればよい。また、固有ID(例えば、電話番号やメールアドレス)は、携帯端末10固有のものとして当該携帯端末10の記憶部15に予め記憶されたものである。

【0034】

S3の後には、現在時刻のデータを取得する処理を行う(S4)。本実施形態では、図示しない公知構成の時計部が設けられており、制御部11は、常時この時計部から時刻データを取得できるようになっている。S4では、現在時刻(即ち、S4の処理実行時の時刻を時計部から取得し、記憶部15に一時的に記憶している。

【0035】

S4で現在時刻のデータを取得した後には、有効期間データを生成する処理を行う(S5)。本実施形態では、S4で取得した現在時刻が「一部非公開コードの生成時刻」の一例に相当しており、この現在時刻から一定時間経過した時刻(例えば、S4で取得した現在時刻から3分経過した時刻)のデータを「有効期間データ」として生成している。なお、本実施形態では、S5の処理を実行する制御部11が「有効期間データ生成部」の一例に相当し、一部非公開コードCの生成時刻に基づいて有効期間データを生成するように機能する。なお、この「有効期間データ」(即ち、S4で取得した現在時刻から一定時間経過した時刻のデータ)は、「正当性判断基準データ」の一例に相当している。

【0036】

その後、一部非公開コードを生成する処理を行う(S6)。S6の処理では、図6のような一部非公開コードCを生成している。この一部非公開コードCは、一部領域が非公開領域Cb(暗号化されたデータが記録される領域)とされ、他の領域が公開領域Cb(暗号化されていないデータが記録される領域)とされた二次元コードとして構成されている。

【0037】

本実施形態では、S3で読み出された当該携帯端末10の固有ID(例えば、電話番号やメールアドレス)と、S5で生成された有効期間データ(正当性判断基準データ)とを公開データとしている。また、S3で読み出されたクレジット番号(クレジットID)を非公開データとしている。そして、非公開データについては、S3で読み出されたクレジット番号(クレジットID)等と対応する暗号化キー(当該クレジット番号と対応付けられてクレジット会社サーバ2から送信された暗号化キー)に基づいて暗号化している。非公開データの暗号化については、公知の共通鍵暗号方式を用いており、S6の処理において非公開データの暗号化で用いられる暗号化アルゴリズムが、後述するクレジット会社サーバ2での復号化アルゴリズムに対応している。

【0038】

そして、このように暗号化された暗号データについては非公開領域Cbに記録し、公開データについては公開領域Caに記録する形で一部非公開コードC(図6(a))を生成している。一部領域を非公開領域(暗号化キーの取得を条件として読み取り可能な領域)とし、他の領域を公開領域(暗号化キーを用いずに読み取り可能な領域)とする一部非公開コードの生成方法や生成される一部非公開コードの具体的構成としては、例えば、特開2009−9547公報、特開2008−299422公報などに開示された技術を好適に用いることができる。図7(a)には、これら公報の技術を用いた場合の一部非公開コードのデータ構成を例示しており、このうち、「開示コード」は、図7(b)のような各開示データ(固有IDや有効期間データ等の各公開データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。また、「秘匿コード」は、図7(c)のような各暗号データ(クレジット番号等の各非公開データを暗号化した各暗号データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。

【0039】

なお、一部非公開コードの生成方法や生成される一部非公開コードの具体的構成はこの例に限られるものではなく、一部領域に暗号化データを記録し、他の領域に非暗号化データを記録した二次元コードを生成可能な方法であれば、これら公報に記載された方法以外の方法で生成されていてもよい。

【0040】

本実施形態では、S6の処理を実行する制御部11が「コード生成部」の一例に相当し、公開領域Caと、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域Cbとを有する一部非公開コードCを生成するように機能する。

【0041】

S6の処理の後には、S6で生成された一部非公開コードCを表示部13(図3)に表示する処理を行う(S7)。この表示処理では、例えば、S6で生成された一部非公開コードCを所定時間(例えば、数分)が経過するまで表示部13に表示する構成としてもよく、使用者が所定の非表示操作を行うまで一部非公開コードCを表示部13に表示する構成としてもよい。

【0042】

(コード読取処理)

次に、コード読取処理について説明する。図8は、読取装置30で行われるコード読取処理の流れを例示するフローチャートである。図8に示すコード読取処理は、例えば読取装置30にて所定操作が行われることで開始され、まず、一部非公開コードCを撮像する処理を行う(S10)。この処理では、図5のS7において表示部13に表示された一部非公開コードCが読取装置30の撮像部32に翳されたときに、この一部非公開コードCを撮像部32(図2(b))によって撮像し、撮像によって得られた一部非公開コードCの画像データを記憶部34に記憶する。

【0043】

S10の撮像処理の後には、一部非公開コードCの公開領域Caのデコードを行う。具体的には、S10で得られた一部非公開コードCの画像データに基づき、暗号化されていない公開領域を公知の方法でデコードし、公開領域に記録された固有ID及び有効期間データを取得する。

本実施形態では、S11の処理を行う制御部31が「解読部」の一例に相当し、撮像部32によって一部非公開コードCが撮像された場合に、少なくとも公開領域Caのデータを解読するように機能する。

【0044】

S11の処理の後には、現在時刻(S12の処理を行う時刻)がS12で得られた有効期間データで特定される有効期間内であるか否かを判断する。本実施形態では、S4で取得された現在時刻から一定時間経過した時刻が「有効期間データ」とされており、S12では、現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過しているか否かを判断している。現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過している場合には、有効期間内ではないと判断し(S12:No)当該コード読取処理を終了する。一方、現在時刻(S12の処理を行う時刻)が有効期間データで示される時刻を経過していない場合には、有効期間内であると判断し(S12:Yes)、S10で得られた一部非公開コードCの画像データ(コード画像)をクレジット会社サーバ2に送信する。

【0045】

本実施形態では、制御部31が「判断部」の一例に相当し、上記「解読部」による公開領域Caの解読によって得られた「正当性判断基準データ」に基づいて、一部非公開コードCが有効であるか否かを判断するように機能する(具体的には、公開領域Caの解読によって得られた有効期間データと、S12の処理を行う時刻(現在時刻)とに基づいて、一部非公開コードCが有効であるか否かを判断するように機能する)。また、S13の処理を実行する制御部31は、「コードデータ送信部」の一例に相当し、上記「判断部」によって一部非公開コードCが有効であると判断された場合に、当該一部非公開コードCのデータをクレジット会社サーバ2に送信するように機能する。

【0046】

S13の処理の後には、クレジット会社サーバ2からデコード成功の結果を取得したか否かを判断する(S14)。本実施形態では、S13で送信される一部非公開コードCの画像データ(コード画像)を取得したクレジット会社サーバ2において、後述するコード受信・決済処理が行われるようになっており、この処理においてデコード成功の通知(S25:後述)がなされ、この通知を読取装置30が受信した場合に、デコード成功の結果を取得したと判断してS14にてYesに進んでいる。なお、S13の処理後、所定時間内にその通知(S25)を受信しなかった場合には、S14にてNoに進み、S10以降の処理を繰り返している。

【0047】

S14にてYesに進む場合には、クレジット会社サーバ2に対して決済データを送信する(S15)。この決済データは、商品又は役務を提供する主体名(店舗名、会社名等を特定可能な情報(例えば、支払い先コード等))、商品又は役務の内容、請求金額、顧客名等の顧客情報などを含んでいる。なお、更に顧客にパスワード入力を要求し、そのパスワードを決済データに含ませてもよい。

本実施形態では、S15の処理を実行する制御部31が「決済データ送信部」の一例に相当し、クレジット会社サーバ2に対し、少なくとも金額データを含んだ決済データを送信するように機能する。

【0048】

(コード受信・決済処理)

次に、コード受信・決済処理について説明する。図9は、クレジット会社サーバ2で行われるコード受信・決済処理の流れを例示するフローチャートである。図9に示す処理は、例えば読取装置30からアクセスがあったときに開始され、まず、図8のS13で送信された一部非公開コードCの画像(コード画像)を受信する処理を行う(S20)。

【0049】

S20の処理の後には、S20で受信した一部非公開コードC(図6)の公開領域Caをデコードする処理を行う(S21)。この処理では、公知の方法で公開領域がデコードされ、公開領域Caに記録された固有ID等が読み出される。

本実施形態では、S21の処理を実行する制御部3が、「固有ID取得部」の一例に相当し、「サーバ側受信部」によって受信された一部非公開コードCのデータに基づいて公開領域Caを解読し、当該公開領域Caに記録された固有IDを取得するように機能する。

【0050】

そして、S21で読み出された固有IDに対応する暗号化キーを記憶部5から読み出す(S22)。本実施形態では、一部非公開コードCを生成する際に用いた暗号化キーと、この暗号化キーを与えた携帯端末10の固有IDとが対応付けられて記憶されており(図4参照)、S22では、S21で読み出された固有IDと対応付けられて記憶されている暗号化キーを記憶部5から読み出すことで、一部非公開コードCの非公開領域を解読しうる暗号化キーを取得している。

本実施形態では、S22の処理を実行する制御部3が、「暗号化キー読出部」の一例に相当し、上記「固有ID取得部」によって取得された固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すように機能する。

【0051】

そして、S22の処理後には、非公開領域Cbをデコードし、暗号データを復号化する処理を行う(S23)。この処理では、非公開領域Cbに記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S22で読み出された暗号化キー(復号キー)を用いて復号化する。なお、本実施形態では、クレジット会社サーバ2で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、携帯端末10で用いられる暗号化アルゴリズムに対応しており、図5のS6で用いられた暗号化キーと、S22で読み出された暗号化キー(復号キー)とが一致する場合に、非公開領域Cbの暗号データを復号化できるようになっている。なお、非公開領域の具体的解読方法は様々であり、例えば、特開2009−9547公報、特開2008−299422公報と同様の方法などを用いることができる。

本実施形態では、S23の処理を実行する制御部3が、「クレジットID読出部」の一例に相当し、上記「暗号化キー読出部」によって読み出された暗号化キーに基づき、「サーバ側受信部」によって受信された一部非公開コードCの非公開領域Cbを解読し、クレジットIDを読み出すように機能する。

【0052】

S23の後には、S23の処理で非公開領域Cbのデコードが成功したか否かを判断する。デコードが失敗した場合(例えば、クレジット会社サーバ2に非公開領域Cbと一致する暗号化キーが存在しない場合等)には、S24にてNoに進み、一部非公開コードCの再送要求を行う(S28)。一方、S23において非公開領域Cbでデコードが成功した場合には、S24にてYesに進み、読取装置30に対してデコード成功を通知する(S25)。

【0053】

S25にてデコード成功の旨を通知した後には、読取装置30のコード読取処理におけるS15の処理(図8)で送信された決済データを受信し(S26)、決済処理を行う(S27)。この決済処理では、少なくともS26で受信した決済データとS23のデコードで得られたクレジット番号(クレジットID)とを対応付けて記憶部5に記憶する。これにより、S23で得られたクレジット番号(クレジットID)で特定される顧客と、S26で受信した決済データに係る請求とを対応付けて登録することでき、その顧客に対して決済データで特定される請求金額を請求できるようになる。

なお、本実施形態では、S20、S26の処理を実行する制御部3及び通信部7が「サーバ側受信部」の一例に相当し、読取装置30の「コードデータ送信部」によって送信された一部非公開コードCのデータと、「決済データ送信部」によって送信された決済データとを受信するように機能する。

また、S27の処理を実行する制御部3は、「決済処理部」の一例に相当し、クレジットID読出部によって読み出されたクレジットIDと、「サーバ側受信部」によって受信された決済データとに基づいて決済処理を行うように機能する。

【0054】

(第1実施形態の主な効果)

本実施形態に係る決済システム1では、クレジット会社サーバ2において、各携帯端末10の各固有IDを、各クレジットIDと対応付けて記憶しており、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジットIDのデータを送信している。一方、携帯端末10は、クレジット会社サーバ2から当該携帯端末10に送信されたクレジットIDのデータを受信し、記憶部15(端末側記憶部)に記憶している。このようにすると、各携帯端末10の保有者に割り当てられたクレジットIDを各携帯端末10にて一元管理できるようになり、各携帯端末10では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

更に、携帯端末10は、非公開領域CbにクレジットIDを記録し、公開領域Caに、当該携帯端末10の固有IDと正当性判断基準データとを記録する構成で、一部非公開コードCを生成可能な「コード生成部」を備えており、その生成された一部非公開コードCを表示部13に表示可能に構成されている。このようにすると、携帯端末10に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用でき、セキュリティ面で有利となる。

一方、読取装置30は、撮像部32によって一部非公開コードCが撮像された場合に、少なくとも公開領域Caのデータを解読し、その解読によって得られた正当性判断基準データに基づいて、一部非公開コードCが有効であるか否かを判断している。そして、一部非公開コードCが有効であると判断された場合に、当該一部非公開コードCのデータをクレジット会社サーバ2に送信している。このようにすると、読取装置30側において決済処理の前段階で一部非公開コードCの有効性を判断でき、一部非公開コードCが不正な形で利用されなくなる。特に、この判断を、非公開領域Cbを解読せずに行うことができるため、携帯端末10と読取装置30との間でのやりとりの際にクレジットIDが漏洩することがなく、セキュリティ面で一層有利となる。

更に、クレジット会社サーバ2は、読取装置30から送信された一部非公開コードCのデータ及び決済データを受信すると共に、一部非公開コードCのデータに基づいて公開領域Caを解読し、当該公開領域Caに記録された固有IDを取得している。そして、その取得した固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すと共に、読み出された暗号化キーに基づき、受信された一部非公開コードCの非公開領域Cbを解読し、クレジットIDを取得している。このようにすると、固有IDに対応する暗号化キーを有するクレジット会社サーバ2においては非公開領域Cbを解読でき、万が一、クレジット会社サーバ2に至るまでの過程で一部非公開コードCが他の装置に取得されたとしても、非公開領域Cbが解読されずに秘密性が維持されることとなる。従って、セキュリティ面で万全となる。

【0055】

また、本実施形態に係る決済システム1では、携帯端末10において、一部非公開コードCの生成時刻に基づいて有効期間データを生成する「有効期間データ生成部」が設けられており、その生成される有効期間データを正当性判断基準データとして公開領域Caに記録する構成で一部非公開コードCを生成している。そして、読取装置30では、公開領域Caの解読によって得られた有効期間データと、現在時刻とに基づいて、一部非公開コードCが有効であるか否かを判断している。

一部非公開コードCを撮像やコピーなどによって第三者が不正に取得したとしても、実際に使用するまでにはある程度の時間が必要となる。従って、一部非公開コードCの生成直後は不正利用されることは少なく、読取装置30で一部非公開コードCを読み取る際の現在時刻が、一部非公開コードCの生成時刻からある程度経過している場合に一部非公開コードCを有効でないものと扱えば、一部非公開コードCの不正利用を効果的に防ぐことができる。

【0056】

また、本実施形態では、クレジット会社サーバ2の「サーバ側送信部」が、携帯端末10に対して当該携帯端末10の固有IDに対応する暗号化キーを送信する構成をなしており、携帯端末10の「コード生成部」は、クレジット会社サーバ2から送信された暗号化キーに基づいてクレジットIDを暗号化した暗号データを非公開領域Cbに記録する構成をなしている。このようにすると、クレジット会社サーバ2において固有IDと対応付けて暗号化キーを管理できると共に、クレジットIDを与えるべき携帯端末10に対し当該携帯端末10の固有IDに対応した暗号化キーを容易に渡すことができる。また、各固有IDに対応する暗号化キーは、各固有IDが割り当てられた携帯端末10に配布されるものを除き、クレジット会社サーバ2で管理されるため、携帯端末10において配布された暗号化キーを用いて生成される一部非公開コードCは、クレジット会社サーバ2或いはクレジット会社サーバ2によって許可された装置以外で解読することが難しく、セキュリティ面で一層有利となる。

【0057】

[第2実施形態]

次に第2実施形態について説明する。図10は、第2実施形態に係る決済システムを概念的に説明する説明図である。図11は、第2実施形態の決済システムにおけるクレジット会社サーバに登録された顧客毎のデータを概念的に説明する説明図である。図12は、第2実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。図13は、第2実施形態の決済システムにおいて読取装置で行われるコード読取処理の流れを例示するフローチャートである。

【0058】

第2実施形態は、クレジットデータの送信処理、コード生成・表示処理、コード読取処理、コード受信・決済処理、及びクレジット会社サーバに登録される顧客毎のデータの内容のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。例えば、ハードウェア構成は、第1実施形態と同一であるため、適宜、図2、図3を参照して説明することとする。また、一部非公開コードの構成については、具体的なデータ内容のみが第1実施形態と異なるだけで、それ以外の構成や生成方法、解読方法は第1実施形態と同様である。よって、適宜図6を参照して説明することとする。

【0059】

まず、クレジットデータの送信処理について説明する。本実施形態では、各クレジット会社サーバ2において、例えば図11のような登録データが記憶部5(図2(a))に記録されている。この登録データでは、図4の構成に加え、各顧客毎に認証データを割り当てている。

【0060】

クレジット会社サーバ2では、各顧客のデータを記憶部5に登録した後、クレジット番号を発行すべき顧客に対してクレジットデータを送信している(図10参照)。このクレジットデータは、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信されるようになっている。なお、メール送信は、第1実施形態と同様、例えばオペレータなどにより行われてもよく、或いは所定時期に自動的に行われてもよい。

なお、本実施形態でも、クレジット会社サーバ2から携帯端末10に送信されたクレジットデータを、携帯端末側で記憶部15に記憶しており、この記憶部15が、「端末側記憶部」の一例に相当している。

【0061】

次に、コード生成・表示処理について説明する。本実施形態でも、携帯端末10で所定操作が行われることで、図12に示すコード生成・表示処理が行われるようになっている。図12の処理では、まず、第1実施形態のS1〜S3と同様の処理(S201〜S203)が行われる。

【0062】

S203にてクレジットデータ(クレジット番号(クレジットID)等)及び固有ID(電話番号、メールアドレス等)を読み出した後には、図12に示すように、クレジット会社サーバ2に対して当該携帯端末10の固有ID(電話番号、メールアドレス等)を送信すると共に、暗号化キー及び認証データを要求する要求データを送信する(図10も参照)。クレジット会社サーバ2は、携帯端末10から固有IDと要求データとが送信されてきた場合には、送信されてきた固有IDに対応する認証データ及び暗号化キーを記憶部5から読み出し(図2(a)、図11参照)、これら認証データ及び暗号化キーを送信元の携帯端末10へ送信する。なお、ここでは、クレジット会社サーバ2において、予め各固有IDと対応付けて暗号化キー及び認証データを記憶している例を示しているが(図11参照)、暗号化キーを発生させる所定の暗号化キー発生プログラム(例えば暗号化キー発生用の乱数発生プログラム等)や、認証データを発生させる所定の認証データ発生プログラム(例えば認証データ発生用の乱数発生プログラム等)を設けておき、S204の処理があったときに、送信されてきた固有IDと対応する暗号化キー及び認証データを新たに発生させ、その発生したする暗号化キー及び認証データを携帯端末10に送信すると共に、これらを固有IDと対応付けて記憶部5に記憶しておくようにしてもよい。

なお、本実施形態では、記憶部5が、「認証データ記憶部」の一例に相当し、各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶すると共に、クレジットIDの送信先となる携帯端末10の固有IDと対応付けて割り当てられた認証データを記憶するように機能する。また、制御部3が、「サーバ側送信部」の一例に相当し、携帯端末10に対して当該携帯端末10の固有IDに対応するクレジットIDのデータや、当該携帯端末10に割り当てられた認証データを送信するように機能する。

【0063】

S204の処理の後、携帯端末10は、クレジット会社サーバ2から暗号化キー及び認証データが送信されるまで待機し、クレジット会社サーバ2から送信がなされたときには、図12に示すように、クレジット会社サーバ2から送信された暗号化キー及び認証データを受信し、記憶部15に記憶しておく(S205)。

なお、本実施形態では、制御部11及び通信部16が「端末側受信部」の一例に相当し、クレジット会社サーバ2の「サーバ側送信部」から当該携帯端末10に送信されたクレジット番号(クレジットID)等のデータを受信すると共に、上記「サーバ側送信部」から当該携帯端末に送信された認証データを受信するように機能する。

【0064】

S205の後には、図12に示すように、一部非公開コードCを生成する処理を行う(S206)。なお、本実施形態でも、非公開領域Cbにクレジット番号(クレジットID)等を含んだクレジットデータを記録し、公開領域Caに、当該携帯端末10の固有ID(電話番号、メールアドレス等)と正当性判断基準データとを記録する構成で一部非公開コードCを生成しており、具体的には、S205で受信された認証データを正当性判断基準データとして公開領域Caに記録する構成で、一部非公開コードCを生成している。なお、本実施形態では、正当性判断基準データの具体的内容のみが第1実施形態と異なるだけであり、一部非公開コードCの生成方法は第1実施形態のS6(図5)と同様である。

本実施形態でも、制御部11が「コード生成部」の一例に相当している。

【0065】

S206の後には、図12に示すように、S206で生成された一部非公開コードCを表示部13に表示する処理を行う(S207)。なお、このS207の処理は、第1実施形態のS7(図5)と同様の処理である。

【0066】

次に、第2実施形態において行われるコード読取処理について説明する。図13に示すコード読取処理は、例えば読取装置30にて所定操作が行われることで開始され、まず、一部非公開コードCを撮像する処理を行い(S211)、更に、一部非公開コードCの公開領域Caのデコードを行う(S212)更に、このS211、S212の処理は、第1実施形態のS10、S11と同様である。なお、本実施形態では、公開領域Caに、認証データと固有ID(電話番号、メールアドレス等)が記録されているため、S212の処理では、これらデータが取得される。

【0067】

S212の処理の後には、図13に示すように、このS212の処理で取得された認証データ及び固有IDをクレジット会社サーバ2に送信する処理を行う(S213)。なお、本実施形態では、制御部31、通信部36が「解読内容送信部」の一例に相当し、「解読部」による公開領域Caの解読後にクレジット会社サーバ2にアクセスし、公開領域Caの解読によって得られた固有ID及び認証データを送信するように機能している。

【0068】

S213にて送信されるデータを受信可能なクレジット会社サーバ2では、S213の送信処理が行われ、読取装置30からアクセスがあったときに、このアクセスに応じて、S213での送信内容を認証している。具体的には、S213の処理で送信された固有IDに対応する認証データ(図11)を記憶部5から読み出し、この読み出された認証データ(登録された認証データ)と、S213の処理によって送信されてきた認証データ(クレジット会社サーバ2が受信した認証データ)とが一致するか否かを判断している。そして、これら認証データが一致する場合には、アクセス元の読取装置30に対して認証が成功したことを示すデータ(認証成功データ)を送信している。なお、本実施形態では、このような処理を行う制御部3が「認証手段」の一例に相当し、上記「解読内容送信部」からの送信内容(S213で送信された固有ID及び認証データ)を認証するように機能する。

【0069】

図13に示すように、読取装置30側では、クレジット会社サーバ2での認証が成功したか否か(即ち、クレジット会社サーバ2から認証成功データの送信があったか否か)を判断し(S214)、認証が失敗した場合にはS214にてNoに進んで当該コード読取処理を終了している。

なお、本実施形態では、S214の処理を行う制御部31が「判断部」の一例に相当し、公開領域Caの解読によって得られた認証データ(正当性判断基準データ)に基づいて(より具体的には、当該認証データをクレジット会社サーバ2に送信したときになされる上記「認証手段」による認証結果に基づいて)一部非公開コードCが有効であるか否かを判断している。

【0070】

S214の判断処理において、認証が成功したと判断される場合(即ち、クレジット会社サーバ2から認証成功データの送信があった場合)には、S214にてYesに進み、暗号化キーを要求する処理を行う(S215)。この処理では、クレジット会社サーバ2に対して、S212で取得された固有IDと、暗号化キーを要求する要求データとを送信している。なお、本実施形態では、S215の処理を行う制御部31及び通信部36が「暗号化キー要求部」の一例に相当し、上記「判断部」によって一部非公開コードCが有効であると判断された場合に、クレジット会社サーバ2に対し、公開領域Caの解読によって得られた固有IDに対応する暗号化キーを要求するように機能する。

【0071】

S215にて送信される要求データを受信可能なクレジット会社サーバ2では、S215の送信処理が行われ、読取装置30から暗号化キーの要求があったときに、上述の認証処理(S213の処理に応じて行われる認証処理)において認証が成功していることを条件として、S215で送信された固有IDに対応した暗号化キーを記憶部5(図2(a)、図11参照)から読み出し、その暗号化キーを要求元の読取装置30に対して送信している。

なお、本実施形態では、クレジット会社サーバ2の制御部3が「暗号化キー読出部」の一例に相当し、上記「暗号化キー要求部」によって要求された、固有IDに対応する暗号化キーを記憶部5(サーバ側記憶部)から読み出すように機能する。また、制御部3及び通信部7は、「暗号化キー送信部」の一例に相当し、「暗号化キー読出部」によって読み出された暗号化キーを、要求元の読取装置30に送信するように機能する。

【0072】

読取装置30では、S215の処理の後、クレジット会社サーバ2から暗号化キーの送信があるまで待機しており、暗号化キーの送信があったときには、この暗号化キーを受信する処理を行っている(S216)。

なお、本実施形態では、制御部31及び通信部36が、「暗号化キー取得部」の一例に相当し、上記「暗号化キー送信部」によって送信された前記暗号化キーを取得するように機能する。

【0073】

S216の処理の後には、図13に示すように、一部非公開コードCの非公開領域Cbをデコードし、、暗号データを復号化する処理を行う(S217)。このS217の処理では、S216で受信した暗号化キーに基づいて非公開領域Cbの暗号データを復号化しており、具体的には、第1実施形態においてクレジット会社サーバ2で行われたS23と同様の方法で復号化を行っている。

なお、本実施形態では、S212、S217の処理を実行する制御部31が「解読部」の一例に相当し、少なくとも公開領域Caを解読すると共に、「暗号化キー取得部」によって暗号化キーが取得された場合に、その取得された前記暗号化キーに基づいて非公開領域Cbを解読するように機能する。

【0074】

S217の処理の後には、図13に示すように、クレジット会社サーバ2に対して決済データを送信する処理を行う(S218)。この処理は、第1実施形態のS15(図8)と同様であり、送信される決済データも第1実施形態と同様のデータ(商品又は役務を提供する主体名(店舗名、会社名等を特定可能な情報(例えば、支払い先コード等))、商品又は役務の内容、請求金額、顧客名等の顧客情報などを含んだデータ)とされている。なお、本実施形態では、S218の処理を実行する制御部31が「決済データ送信部」の一例に相当する。

【0075】

S218で送信される決済データを受信しうるクレジット会社サーバ2では、S218で送信される決済データを受信した後に、第1実施形態と同様の決済処理(S27:図9)が行われるようになっている。

本実施形態では、制御部3が「決済処理部」の一例に相当し、読取装置30の「決済データ送信部」によって送信された決済データに基づいて決済処理を行うように機能する。

【0076】

(第2実施形態の主な効果)

本実施形態の決済システム1によれば、各携帯端末10の保有者に割り当てられたクレジットIDを各携帯端末10にて一元管理でき、各携帯端末10では、必要時にクレジットIDのデータをスムーズに利用できるようになる。

また、携帯端末10に格納されたクレジットIDを、情報漏洩しにくいコード構成とした上で利用できるため、セキュリティ面でも有利となる。

また、読取装置30側において決済処理の前段階で一部非公開コードCの有効性を判断できるため、一部非公開コードCが不正な形で利用されなくなる。

更に、一部非公開コードCが有効であることを条件として読取装置30において非公開領域Cbを解読できるようになっている。一方、一部非公開コードCが読取装置30に至るまでの過程で他の装置に取得されたとしても、非公開領域Cbが解読されずに秘密性が維持されることとなる。従って、他の装置にてクレジットIDが漏洩しクレジット会社サーバ2に送信されるといった事態が生じなくなり、セキュリティ面で万全となる。

【0077】

また、本実施形態では、クレジット会社サーバ2において、クレジットIDの送信先となる携帯端末10の固有IDと対応付けて割り当てられた認証データを記憶しており、携帯端末10へのクレジットIDの送信に伴い、当該携帯端末10に割り当てられた認証データを送信している。一方、携帯端末10では、当該携帯端末10に送信された認証データを受信し、この認証データを正当性判断基準データとして公開領域Caに記録する構成で一部非公開コードCを生成している。このようにすると、クレジット会社サーバ2から携帯端末10に与えられた認証データを当該携帯端末10で生成される一部非公開コードCの正当性の判断指標とすることができる。

更に、本実施形態では、読取装置30が、S212での公開領域Caの解読後にクレジット会社サーバ2にアクセスし、公開領域Caの解読によって得られた固有ID及び認証データを送信しており(S213)、クレジット会社サーバ2では、読取装置30からのアクセスに応じ、その送信内容(固有ID及び認証データ)を認証している。そして、読取装置30の「判断部」では、クレジット会社サーバ2での認証結果に基づいて、一部非公開コードCが有効であるか否かを判断している。このようにすると、S213での送信内容(固有ID及び認証データ)が正規のものであるか否かをサーバ側で認証でき、その認証結果に基づいて一部非公開コードCの有効性を適切に判断できる。

【0078】

また、本実施形態の決済システムでは、クレジット会社サーバ2において、各認証データの認証履歴を残す方法、或いは一回使用された認証データを消去する方法等を用い、一度認証処理が成功した認証データを二度と使えないようにしてもよい。このようにすると、S213の処理で送信された認証データが既に認証済みである場合に、クレジット会社サーバ2において認証失敗と扱うことができ、一度使用された認証データが繰り返し不正利用されることを効果的に防止できるようになる。

【0079】

[第3実施形態]

次に第3実施形態について説明する。図14は、第3実施形態に係る決済システムを概念的に説明する説明図である。図15は、第3実施形態の決済システムにおいて携帯端末で行われるコード生成・表示処理の流れを例示するフローチャートである。

【0080】

第3実施形態は、クレジットデータの送信処理、コード生成・表示処理、サーバ側での認証処理のみが第2実施形態と異なり、それ以外は第2実施形態と同様である。なお、クレジットデータの送信処理は、第1実施形態と同様であり、図14のように、クレジット会社サーバ2から携帯端末10に対して、当該携帯端末10の固有IDに対応するクレジットデータ(クレジット番号(クレジットID)等)及び暗号化キーが送信されるようになっている。

【0081】

本実施形態では、例えば図15のような流れでコード生成・表示処理が行われる。このコード生成・表示処理では、まず、第1実施形態のS1〜S4と同様の処理(S311〜S314)が行われ、その後、認証データを発生する処理が行われるようになっている(S315)。

【0082】

本実施形態では、クレジット会社サーバ2において、認証データ発生プログラムが備えられており、予め規定された所定データ発生方式に従って認証データを発生させることが可能となっている。また、携帯端末10にも、クレジット会社サーバの所定データ発生方式と同一のデータ発生方式で認証データを発生させる認証データ発生プログラムが備えられている。なお、この認証データ発生プログラムは、例えばクレジット会社サーバ2からのダウンロード等の方法により携帯端末10に与えられるようになっている。

【0083】

上記「予め規定された所定データ発生方式」は様々な方式が考えられ、例えば、各固有IDに割り当てられた固有データ(例えば、クレジット番号、或いはクレジット番号とは別で顧客毎に割り当てた割り当てデータ)に対して予め規定された所定の素数を乗ずると共に、その乗算によって得られた値の下8桁を選択し、その選択された下8桁の数字に前記所定の素数を再び乗ずることで得られた算出値の下8桁の値を「認証データ」とするといった例が考えられる。なお、「予め規定された所定データ発生方式」の例はこれに限られるものではなく、例えば、認証データを発生させる日時などの時間情報をパラメータとして含んだ算出式(例えば、顧客毎に割り当てられた値に認証データを発生させる日時などの時間情報を乗算する算出式等)によって認証データを生成するようにすれば、認証データの発生日時から相当時間が経過してから一部非公開コードCが悪用されることを効果的に防止できる。

【0084】

本実施形態では、クレジット会社サーバ側において認証データ発生プログラムを実行する制御部3が「サーバ側データ発生部」の一例に相当している。また、携帯端末10側において認証データ発生プログラムを実行する制御部11が「端末側データ発生部」の一例に相当している。

【0085】

S315にて認証データを発生させた後には、このS315で得られた認証データ及びS313で得られた固有IDを公開領域Caに記録し、クレジット番号(クレジットID)等のクレジットデータを非公開領域Cbに記録する形で、一部非公開コードCを生成し(S316)、その生成された一部非公開コードCを表示部13に表示する(S317)。なお、S316での一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であり、S317の表示処理はS7(図5)と同様である。

なお、本実施形態では、S316の処理を実行する制御部11が「コード生成部」の一例に相当し、上記「端末側データ発生部」で発生した認証データを「正当性判断基準データ」として公開領域Caに記録する構成で、一部非公開コードCを生成するように機能する。

【0086】

次に、本実施形態で行われるコード読取処理について説明する。本実施形態でも、第2実施形態と同様のコード読取処理(図13)が行われ、S213の処理により、公開領域Caに記録された固有IDと認証データとがクレジット会社サーバ2に送信されるようになっている(図14も参照)。

【0087】

S213(図13)にて送信されるデータを受信可能なクレジット会社サーバ2では、S213の送信処理が行われ、読取装置30からアクセスがあったときに、このアクセスに応じて、S213での送信内容を認証している。具体的には、携帯端末10で用いられた認証データ発生プログラムと同一のプログラムを用いて認証データを発生させている。そして、この発生した認証データと、S213の処理によって送信されてきた認証データ(クレジット会社サーバ2が受信した認証データ)とが一致するか否かを判断している。そして、これら認証データが一致する場合には、アクセス元の読取装置30に対して認証が成功したことを示すデータ(認証成功データ)を送信している。

【0088】

図13に示すように、読取装置30側では、クレジット会社サーバ2での認証が成功したか否か(即ち、クレジット会社サーバ2から認証成功データの送信があったか否か)を判断し(S214)、認証が失敗した場合にはS214にてNoに進んで当該コード読取処理を終了している。認証が成功した場合には、S214にてYesに進み、第2実施形態と同様のS215〜S218の処理を行う。なお、本実施形態では、S214の処理を行う制御部31が「判断部」の一例に相当し、クレジット会社サーバ2にアクセスし、「サーバ側データ発生部」にて発生した認証データと、「解読部」によって解読された公開領域Caの認証データとを比較した比較結果に基づいて、一部非公開コードCが有効であるか否かを判断するように機能する。

【0089】

(第3実施形態の主な効果)

本実施形態に係る決済システムでは、クレジット会社サーバ2において、予め規定された所定データ発生方式に従って認証データを発生させる「サーバ側データ発生部」が設けられている。また、携帯端末には、クレジット会社サーバ2の所定データ発生方式と対応するデータ発生方式で認証データを発生させる「端末側データ発生部」が設けられている。このようにすると、クレジット会社サーバ2と携帯端末10とで対応する認証データを発生させることができるようになる。

また、携帯端末10の「コード生成部」では、上記「端末側データ発生部」にて発生した認証データを正当性判断基準データとして公開領域Caに記録する構成で、一部非公開コードCを生成しており、読取装置30の「判断部」では、クレジット会社サーバ2にアクセスし、上記「サーバ側データ発生部」にて発生した認証データと、「解読部」によって解読された公開領域Caの認証データとを比較した比較結果に基づいて、一部非公開コードCが有効であるか否かを判断している。このようにすると、公開領域Caの認証データがサーバ側で発生する正規の認証データに対応しているか否かを適切に判断でき、サーバ側で発生する認証データに対応した認証データを含まない不正な一部非公開コードの使用を排除できる。

【0090】

[第4実施形態]

次に第4実施形態について説明する。図16は、第4実施形態に係る決済システムを概念的に説明する説明図である。なお、第4実施形態は、クレジットデータの送信処理、コード生成・表示処理のみが第3実施形態と異なり、それ以外は第3実施形態と同様である。

【0091】

まず、クレジットデータの送信処理について説明する。本実施形態でも、各クレジット会社サーバ2において、例えば図4のような登録データが記憶部5(図2(a))に記録されており、クレジット会社サーバ2では、まず、クレジット番号(クレジットID)等のクレジットデータを発行すべき顧客に割り当てられた暗号化キーを読み出し、この暗号化キーを用いてクレジットデータを暗号化している。そして、その暗号化データを非公開領域Cbに記録した一部非公開コードCを生成する。この一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であるが、ここでは、非公開領域Cbのみを生成し、公開領域Cbについては空白とした形で、非公開領域Cbのみの画像データを生成している。

【0092】

このように非公開領域Cbの画像データを生成した後、この画像データを、送信すべき顧客の固有IDに基づいて当該顧客の携帯端末のアドレスにメール送信する(図16参照)。なお、この画像データは、送信先の携帯端末10にて受信され、記憶部15に記憶される。

本実施形態では、クレジット会社サーバ2の制御部3及び通信部7が「サーバ側送信部」の一例に相当し、携帯端末10に対し、当該携帯端末10の固有IDに対応するクレジットIDを暗号化した暗号データの画像(詳しくは、当該暗号データを一部非公開コードCの一部分を表す複数のセルによって表現してなる暗号化画像)を送信している。

【0093】

次に、本実施形態で行われるコード生成・表示処理について説明する。本実施形態でも、図15に示すように、第3実施形態と同様の流れでコード生成・表示が行われる。このコード生成・表示処理において、S311〜S315の処理は、第3実施形態と同様であり、S313においてクレジットデータの代わりに、クレジット会社サーバ2から取得した上記画像データが読み出される点のみが第3実施形態と異なっている。

【0094】

S315の処理の後には、一部非公開コードCを生成する処理を行う(S316)。この処理では、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caには、S313で読み出された固有IDとS315で生成された認証データ(正当性判断基準データ)とを記録する構成で一部非公開コードCを生成する。なお、一部非公開コードCの生成方法は、第1実施形態のS6(図5)と同様であるが、本実施形態では、既に暗号データがコード化され非公開領域Cbの画像が生成済みであるため、S316では、公開領域に記録すべき公開データ(固有IDや認証データ等)を符号化した上で公開領域Caに割り付けると共に、これに非公開領域Cbの画像を組み込み、更に、全体の誤り訂正データを生成して誤り訂正領域に組み込むことで一部非公開コードCを生成する。

なお、本実施形態では、制御部11が「コード生成部」の一例に相当し、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caに、当該携帯端末10の固有IDと正当性判断基準データとを記録する構成で一部非公開コードCを生成するように機能する。

【0095】

S316で生成された一部非公開コードCは、第3実施形態と同様の表示が行われ(S317)、読取装置30にて行われるコード読取処理(図13)により、第3実施形態と同様に読み取られることとなる。なお、図13のコード読取処理では、S215での要求に応じてクレジット会社サーバ2から暗号化キーが送信されるが、本実施形態では、上述のクレジットデータの送信処理において非公開領域Cbの画像生成時に用いられた暗号化キーが固有IDと対応付けられているため、S215で送信される固有IDに基づき、非公開領域Cbの画像生成時に用いられた暗号化キーがクレジット会社サーバ2から読取装置30に送信されることとなる。

【0096】

(第4実施形態の主な効果)

本実施形態に係る決済システムでは、クレジット会社サーバ2の「サーバ側送信部」が、携帯端末10に対し、当該携帯端末10の固有IDに対応するクレジットIDを暗号化した暗号データを、一部非公開コードCの一部分を表す複数のセルによって表現してなる暗号化画像を送信している。そして、携帯端末10の「コード生成部」は、クレジット会社サーバ2から送信された暗号化画像を非公開領域Cbの画像として組み込み、公開領域Caに、当該携帯端10の固有IDと正当性判断基準データとを記録する構成で一部非公開コードCを生成している。このようにすると、クレジット会社サーバ2から携帯端末10に対して暗号化された状態でクレジットIDを与えることができ、携帯端末10では、クレジットIDを暗号化状態(秘密状態)で管理できる。従って、携帯端末10でクレジットIDを保有する際のセキュリティ性を高めることができ、クレジットIDの不正利用をより効果的に防ぐことができる。一方、クレジットIDの暗号化画像を解読する暗号化キーはクレジット会社サーバ2で管理されるため、クレジット会社サーバ2或いはクレジット会社サーバ2によって許可された装置以外で解読することが難しく、セキュリティ面で万全となる。

【0097】

[他の実施形態]

本発明は上記記述及び図面によって説明した実施形態に限定されるものではなく、例えば次のような実施形態も本発明の技術的範囲に含まれる。

【0098】

第2〜第4実施形態では、図13のS213の処理に応じて行われるクレジット会社サーバ2の認証処理において認証が成功した場合に、クレジット会社サーバ2から読取装置30に対して暗号化キーを送信し、読取装置30にて一部非公開コードCを解読していたが、S213の処理に応じて行われるクレジット会社サーバ2の認証処理において認証が成功した場合に、読取装置30からクレジット会社サーバ2に対して一部非公開コードCの画像データを送信するようにしてもよい。この場合、クレジット会社サーバ2では、図9のようなコード受信・決済処理を行うようにすればよい。また、読取装置30では、図13の処理において、S216、S217を省略すると共に、デコード成功の通知(S25:図9)があった場合に、S218の処理を行うようにすればよい。

【符号の説明】

【0099】

1…決済システム

2・・・クレジット会社サーバ

3・・・制御部(サーバ側送信部、サーバ側受信部、固有ID取得部、暗号化キー読出部、クレジットID読出部、決済処理部、暗号化キー送信部、認証データ読出部、サーバ側データ発生部)

5・・・記憶部(サーバ側記憶部、認証データ記憶部)

7・・・通信部(サーバ側送信部、サーバ側受信部、暗号化キー送信部)

10・・・携帯端末

11・・・制御部(コード生成部、端末側受信部、有効期間データ生成部、端末側データ発生部)

13・・・表示部

15・・・記憶部(端末側記憶部)

16・・・通信部(端末側受信部)

30・・・読取装置

31・・・制御部(解読部、判断部、コードデータ送信部、決済データ送信部、暗号化キー要求部、暗号化キー取得部、固有ID送信部)

32・・・撮像部

36・・・通信部(コードデータ送信部、決済データ送信部、暗号化キー要求部、暗号化キー取得部、固有ID送信部)

C・・・一部非公開コード

Ca・・・公開領域

Cb・・・非公開領域

【特許請求の範囲】

【請求項1】

公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、

各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、

前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、

を備えた決済システムであって、

前記携帯端末は、

前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、

前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、

を備えると共に、

前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、

前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしており、

前記読取装置は、

前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、

前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、

前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、

前記判断部によって前記一部非公開コードが有効であると判断された場合に、当該一部非公開コードのデータを前記クレジット会社サーバに送信するコードデータ送信部と、

前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データを送信する決済データ送信部と、

を備え、

前記クレジット会社サーバは、

前記読取装置の前記コードデータ送信部によって送信された前記一部非公開コードのデータと、前記決済データ送信部によって送信された前記決済データとを受信するサーバ側受信部と、

前記サーバ側受信部によって受信された前記一部非公開コードのデータに基づいて前記公開領域を解読し、当該公開領域に記録された前記固有IDを取得する固有ID取得部と、

前記固有ID取得部によって取得された前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、

前記暗号化キー読出部によって読み出された前記暗号化キーに基づき、前記サーバ側受信部によって受信された前記一部非公開コードの前記非公開領域を解読し、前記クレジットIDを読み出すクレジットID読出部と、

前記クレジットID読出部によって読み出された前記クレジットIDと、前記サーバ側受信部によって受信された前記決済データとに基づいて決済処理を行う決済処理部と、

を有することを特徴とする決済システム。

【請求項2】

公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、

各携帯端末の各固有IDを、各クレジットIDと対応付けて記憶するサーバ側記憶部と、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記クレジットIDのデータを送信するサーバ側送信部と、を備えたクレジット会社サーバと、

前記携帯端末の前記表示部に表示される前記一部非公開コードを読み取る読取装置と、

を備えた決済システムであって、

前記携帯端末は、

前記クレジット会社サーバの前記サーバ側送信部から当該携帯端末に送信された前記クレジットIDのデータを受信する端末側受信部と、

前記端末側受信部によって受信された前記クレジットIDのデータを記憶する端末側記憶部と、

を備えると共に、

前記コード生成部が、前記非公開領域に前記クレジットIDを記録し、前記公開領域に、当該携帯端末の前記固有IDと正当性判断基準データとを記録する構成で、前記一部非公開コードを生成し、

前記表示部が、前記コード生成部によって生成された前記一部非公開コードを表示する構成をなしており、

前記読取装置は、

前記携帯端末の前記表示部に表示された前記一部非公開コードを撮像する撮像部と、

前記撮像部によって前記一部非公開コードが撮像された場合に、少なくとも前記公開領域のデータを解読する解読部と、

前記解読部による前記公開領域の解読によって得られた前記正当性判断基準データに基づいて、前記一部非公開コードが有効であるか否かを判断する判断部と、

前記判断部によって前記一部非公開コードが有効であると判断された場合に、前記クレジット会社サーバに対し、前記公開領域の解読によって得られた前記固有IDに対応する前記暗号化キーを要求する暗号化キー要求部と、

前記クレジット会社サーバに対し、少なくとも金額データを含んだ決済データと、を送信する決済データ送信部と、

を備え、

前記クレジット会社サーバは、

前記暗号化キー要求部によって要求された、前記固有IDに対応する前記暗号化キーを前記サーバ側記憶部から読み出す暗号化キー読出部と、

前記暗号化キー読出部によって読み出された前記暗号化キーを、要求元の前記読取装置に送信する暗号化キー送信部と、

前記決済データ送信部によって送信された前記決済データに基づいて決済処理を行う決済処理部と、

を備え、

更に、前記読取装置は、

前記暗号化キー送信部によって送信された前記暗号化キーを取得する暗号化キー取得部を備えると共に、

前記暗号化キー取得部によって前記暗号化キーが取得された場合に、前記解読部が、その取得された前記暗号化キーに基づいて、前記非公開領域を解読し、

前記解読部によって前記非公開領域が解読された場合に、前記決済データ送信部が、前記クレジット会社サーバに対し、前記非公開領域に記録された前記クレジットIDを送信する構成をなしており、

前記クレジット会社サーバの前記決済処理部は、前記決済データ送信部によって送信された前記クレジットIDに基づいて、前記決済データについての前記決済処理を行うことを特徴とする決済システム。

【請求項3】

前記携帯端末は、

前記一部非公開コードの生成時刻に基づいて有効期間データを生成する有効期間データ生成部を備えると共に、

前記コード生成部が、前記有効期間データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成しており、

前記読取装置の前記判断部は、前記解読部による前記公開領域の解読によって得られた前記有効期間データと、現在時刻とに基づいて、前記一部非公開コードが有効であるか否かを判断することを特徴とする請求項1又は請求項2に記載の決済システム。

【請求項4】

前記クレジット会社サーバは、

前記クレジットIDの送信先となる前記携帯端末の前記固有IDと対応付けて割り当てられた認証データを記憶する認証データ記憶部を有すると共に、

前記サーバ側送信部が、前記携帯端末に対し、当該携帯端末に割り当てられた前記認証データを送信する構成をなしており、

前記携帯端末は、

前記端末側受信部により、前記サーバ側送信部から当該携帯端末に送信された前記認証データを受信し、

前記コード生成部により、前記端末側受信部によって受信された前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成しており、

前記読取装置は、前記解読部による前記公開領域の解読後に前記クレジット会社サーバにアクセスし、前記公開領域の解読によって得られた前記固有ID及び前記認証データの少なくともいずれかを送信する解読内容送信部を備え、

前記クレジット会社サーバは、前記読取装置からのアクセスに応じ、前記解読内容送信部からの送信内容を認証する認証手段を備え、

前記読取装置の前記判断部は、前記認証手段による認証結果に基づいて、前記一部非公開コードが有効であるか否かを判断することを特徴とする請求項1又は請求項2に記載の決済システム。

【請求項5】

前記クレジット会社サーバは、予め規定された所定データ発生方式に従って認証データを発生させるサーバ側データ発生部を備え、

前記携帯端末は、

前記クレジット会社サーバの前記所定データ発生方式と対応するデータ発生方式で認証データを発生させる端末側データ発生部を有すると共に、

前記コード生成部が、前記端末側データ発生部で発生した前記認証データを前記正当性判断基準データとして前記公開領域に記録する構成で、前記一部非公開コードを生成する構成をなしており、

前記読取装置の前記判断部は、前記クレジット会社サーバにアクセスし、前記サーバ側データ発生部にて発生した前記認証データと、前記解読部によって解読された前記公開領域の前記認証データとを比較した比較結果に基づいて、前記一部非公開コードが有効であるか否かを判断することを特徴とする請求項1又は請求項2に記載の決済システム。

【請求項6】

前記クレジット会社サーバの前記サーバ側送信部は、前記携帯端末に対して当該携帯端末の前記固有IDに対応する前記暗号化キーを送信し、

前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化キーに基づいて前記クレジットIDを暗号化した前記暗号データを前記非公開領域に記録することを特徴とする請求項1から請求項5のいずれか一項に記載の決済システム。

【請求項7】

前記クレジット会社サーバの前記サーバ側送信部は、前記携帯端末に対し、当該携帯端末の前記固有IDに対応する前記クレジットIDを暗号化した暗号データを、前記一部非公開コードの一部分を表す複数のセルによって表現してなる暗号化画像を送信し、

前記携帯端末の前記コード生成部は、前記クレジット会社サーバから送信された前記暗号化画像を前記非公開領域の画像として組み込み、前記公開領域に、当該携帯端末の前記固有IDと前記正当性判断基準データとを記録する構成で前記一部非公開コードを生成することを特徴とする請求項1から請求項5のいずれか一項に記載の決済システム。

【請求項1】

公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成部と、前記コード生成部によって生成された前記一部非公開コードを表示する表示部と、を備えた携帯端末と、