認証システム

本発明は、リーダ(2)と、第1及び第2認証媒体(4、10)と、様々な認証媒体(4、10)とリーダ(2)との間のキャリアとして予見されるメタ認証媒体(5)とを備える認証システムを対象とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、請求項のプリアンブルで定義される認証システムの分野に関する。

【背景技術】

【0002】

従来技術より、電子認証媒体、例えばスマートカードの形態の電子認証媒体、又は鍵の中に構築された電子認証媒体が知られている。こうした認証媒体は一般に、読取り書込みユニット(以後、リーダ)と通信するインターフェースと、認証データを格納するメモリ手段とを備える。認証媒体は、アプリケーションデータ、例えば一定のアプリケーションに対するクレジットについての情報を保持するメモリと、認証、アプリケーション、又は他のデータを処理するマイクロプロセッサ又は論理機構とをさらに備える。

【0003】

本特許出願と同一の出願人より、リーダと、マスタ認証データを含む少なくとも1つのマスタ認証媒体とを使用することによって様々な認証媒体の作成が可能である階層認証システムが知られている。最初のステップでは、ホストとして働くプログラミングユニット、例えばパーソナルコンピュータ(PC)とリーダが相互接続される点で、少なくとも1つの認証規則がリーダ内に格納される。

【0004】

出願人の国際公開第97/34265号パンフレットは、様々な媒体と、媒体に関連する読取り書込みユニットとを有するシステムを開示している。このシステムは、システムの属性を定義し、システムの保全性を維持するシステム規則又は許可規則を有する階層許可システムを対象とする。このシステム内で、(マスタとしての)許可媒体及び許可読取り書込みユニットにより、(スレーブとしての)媒体を生成及び/又は初期化しなければならない。それぞれのユーザについて、独立したアプリケーションプロバイダからのいくつかのアプリケーションで識別媒体を初期化することができる。各アプリケーションは、許可システムの階層レベル及び独立のユーザを表すスタンプで識別可能である。システムはさらに、特別な起動媒体による起動データで前記読取り書込みユニットを初期化することにより、関連する読取り書込みユニットを立ち上げることを可能にする。起動データは、対応するスタンプをそれぞれ有する前記起動データに対応する媒体を読取り書込みユニットが処理することが許可される範囲を定義する。

【0005】

Orga Kartensystem GmbHの国際公開第01/41087号パンフレットは、スマートカードの初期化又はパーソナライゼーションのための方法を開示している。初期化装置又はパーソナライゼーション装置のスループットを向上させるために、第1スマートカードに関する第1機能に対応する第1初期化データセットが、ホストから初期化装置又はパーソナライゼーション装置のメモリに転送され、その中に格納される。その後で、第1初期化データセットを使用して、第1初期化データセットを使用する第1機能で第2スマートカードを初期化することができる。この方法は、複数のスマートカードを初期化するときに、ホストから初期化装置又はパーソナライゼーション装置に第1初期化データセットを反復的に転送する必要なしに、第1機能で前記複数のスマートカードを初期化することを可能にする。

【0006】

インターナショナルビジネスマシーンズコーポレーション(IBM)のUS6729549B2号は、前記(実際の)スマートカードをパーソナライズするのに必要なすべてのデータオブジェクトを含む仮想スマートカードに基づくスマートカードのパーソナライゼーションのための方法を開示している。仮想スマートカードの論理ファイル構造及びデータオブジェクトが、第1サイトで制御プログラムによって生成されている。制御プログラムは、スマートカードのセキュリティ機能を処理し、定義し、又は制御し、第2サイトのパーソナライゼーションプログラムとのセキュアデータ交換を可能にする。パーソナライゼーションプログラムにより、仮想スマートカードと同じ論理ファイル構造で事前初期化されたスマートカードが、対応又は関連する仮想スマートカードについて定義されたデータオブジェクトと共にパーソナライズされる。

【0007】

Motorola Inc.の国際公開第2005/059723A1号パンフレットは、第3者が関わることを必要とすることなく、第1セキュリティトークン内に格納された第1組の特権のデータを使用して、第2組の特権(権利)を保持する第2セキュリティトークン(セキュリティ媒体)をプログラミングする方法を公開している。セキュリティトークンをプログラミングする装置に第1セキュリティトークンを提示するとき、第1組の特権から導出される特権、例えばサブセット又は新しいユーザ特権が、第1セキュリティトークンのユーザに提示される。前記特権の中から、ユーザは、第2セキュリティトークンに割り当てるべき、かつ前記装置でプログラミングすべき第2組の特権を選択する。

【0008】

Activcard Ireland LimitedのEP1389752A2号は、特権を有する第1セキュリティトークン(セキュリティ媒体)及び関連する制御属性から、データ処理ユニット、例えば第2セキュリティトークン又はコンピュータへの特権(権利)委任のためのシステムを開示している。データ処理ユニットは、委任された特権を格納及び使用する能力を有し、第1セキュリティトークン及び/又は第2データ処理ユニットとのデータ交換を実施する。データ処理ユニットによってそれぞれ実行され、扱われる特権に関連する属性は、セキュリティポリシーの遵守又は特権分割を含めて、委任された特権をどのように構成するかを定義する。

【0009】

トッパンムーア株式会社のUS4709136号は、スマートカード用の2つの接触器を有するスマートカードリーダを示している。2つのスマートカードが接触器に挿入され、2つのスマートカードのコード又は他の特権の検証又は比較が一致するときにのみ、スマートカードの内容へのアクセスが許可される。

【0010】

ユーザのレベルで、同じ認証媒体内に様々な認証データ及び/又はアプリケーションデータを格納することを可能にする周知の認証媒体もある。例えば、会社で、認証媒体が各従業員(ユーザ)に配布され、認証媒体上に格納された1つ又はいくつかの組の特定の認証データに基づいて、1つ又はいくつかの制限エリアへのアクセスが可能となる。認証媒体は、例えば勤務時間或いはコーヒーマシン及びカフェテリアについてのクレジット情報に関して、ユーザレベルで別のアプリケーションデータを格納することができる。別の例は、いくつかのパーティがパーソナライズされた認証媒体を提供したい場合のアプリケーションである。例えば、スキーリゾートでは、宿泊客が、利用可能な施設を認証媒体によって単純化された方式で利用することができるように、ホテル、地元スキーリフトの運営者、地元鉄道の運営者、室内水泳プールの運営者などの様々なアプリケーションプロバイダが、観光案内所と共同で、スキーリゾートの宿泊客のために認証媒体の形態のパーソナライズされた旅行者カードを発行(パーソナライズ)することを望む。したがって、認証媒体は一般に、認証データの様々なセット、及び/又はクレジット情報の様々なセット、及び/又は個人データの様々なセットを格納することができる。

【0011】

認証媒体の作成のために、情報(例えば、異なるアプリケーションデータ、認証規則)を同時に格納することができるように、すべての異なるプロバイダのシステムを互いに同時に相互接続しなければならないため、あるアプリケーションについての認証媒体の作成は、比較的厄介なものである。したがって、認証媒体の、独立した効果的な作成は不可能である。

【0012】

従来技術の周知の認証システムはしばしば、その運用性が、十分なレベルのセキュリティを達成するのが困難であり、又は例えば容易に盗聴される可能性のあるリーダとホストとの間のワイヤ接続のために比較的容易に覆され、重大なセキュリティ問題を有するという欠点がある。従来技術から周知の認証システムの存在する別の欠点は、多数の配線が必要であるために、しばしば設置が困難であることである。

【先行技術文献】

【特許文献】

【0013】

【特許文献1】国際公開第97/34265号

【特許文献2】国際公開第01/41087号

【特許文献3】米国特許第6729549B2号

【特許文献4】国際公開第2005/059723A1号

【特許文献5】欧州特許第1389752A2号

【特許文献6】米国特許第4709136号

【発明の概要】

【発明が解決しようとする課題】

【0014】

本発明の目的は、認証媒体、特に様々なアプリケーションのための認証媒体の作成(初期化、パーソナライゼーション)を単純化することである。本発明の別の目的は、認証媒体の作成を特定のシステムから切り離すことである。本発明の別の目的は、同じ認証媒体の作成の反復を単純化することである。本発明の別の目的は、様々なアプリケーションのための認証システムへのリーダの組込み又は統合を単純化することである。本発明の別の目的は、全体的なセキュリティレベルを改善することである。

【課題を解決するための手段】

【0015】

こうした目的が、特許請求の範囲で定義される本発明によって解決される。

【0016】

本発明の一実施形態は、様々な認証媒体とメタ情報を交換する少なくとも1つのインターフェースを有するリーダ(読取り書込みユニット)を備える認証システムを対象とする。リーダは様々な認証媒体と交換されるメタ情報を処理する論理機構を備え又は論理機構と相互接続され、それによって、メタ情報がリーダの論理機構を操作すること及び/又は同じ種類又は異なる種類の少なくとも1つの他の認証媒体と交換されることが予見される。

【0017】

本発明による認証システムの一実施形態では、異なる種類及び機能の認証媒体の連鎖を操作することが予見され、それにより、システム全体の運用性及び/又はセキュリティが改善される。

【0018】

第1の単純なタイプの認証媒体は一般に、リーダとメタ情報を交換するインターフェースと、少なくとも1つの特定の認証規則に基づいてリーダの論理機構又はリーダに相互接続された論理機構内で処理される認証データを格納するメモリ手段とを備える。認証媒体内、及び/又は異なる装置内(リーダや、リーダ及び/又は認証媒体を制御するために永続的又は非永続的に接続されるホストなど)に認証規則を格納することができる。有効期限又は限定された使用数などの満了条件を有するように認証データ及び/又は認証規則を設計することができ、満了条件の後で認証データ及び/又は認証規則のうちの少なくとも1つがその挙動を変更する。適切なら、第1認証媒体を仮想化することができる。

【0019】

本発明による認証システムでは、メタクラスタイプの第2認証媒体が予見される。この新しいメタ認証媒体は例えば、より汎用的なレベル又は性質のものであるという点で第1認証媒体とは異なり、例えば、下位レベルの第3認証媒体(アプリケーション認証媒体)の導出を制御するのに必要な、(汎用的レベルの)異なる認証レベル、例えば異なる第1認証媒体の、異なる種類の情報又はデータをアセンブルして搬送するのに適している。アプリケーションの分野に応じて、第3認証媒体は一般に、例えば特定の施設へのアクセス制御などのユーザレベルで情報及びアプリケーションデータを搬送する下位レベルの認証媒体である。それによって、アプリケーションデータのデータ構造をメタ認証媒体から受け取ることができ、それ自体の内容を異なる装置から受け取ることができる。

【0020】

したがって、メタ認証媒体は、暗号化(例えばトリプルDES)方式及び/又は非暗号化方式でメモリ手段内に情報を格納する、様々なメモリ手段又はメモリエリアを備えることができる。汎用的レベルを達成するために、メタ認証媒体が、前述の少なくとも1つの第1認証媒体の認証データ、第3認証媒体のデータ構造についての情報、及び/又は認証規則についての情報、論理機構を操作するデータ及び/又は情報、例えばリーダのオペレーティングシステムを格納し、下位認証レベルの少なくとも1つの第3認証媒体が導出する。メタ認証媒体は一般に、リーダと情報を交換する少なくとも1つのインターフェースをも備える。適切なら、メタ認証媒体は、情報及び内部を処理する論理機構、内部電源及び/又は外部電源(例えばリーダによって生成されたRF場)を相互接続する手段をさらに備えることができる。様々なアプリケーション及びシステム、それぞれのセル、ブランチ、及び/又は階層認証システムのレベルの間のキャリアとしてメタ認証媒体を設計することができる。これにより、配線などの問題のある相互接続が回避されるという利点が得られる。メタ認証媒体は、標準認証媒体に固有ではないデータ、又は標準認証媒体と非互換のデータを保存し、保持し、適切なら処理するように設計される。それによって、他のシステムと比較して高いセキュリティレベルを達成し、アプリケーションの容易さをなお維持することが可能となる。さらに、ホストベースの認証システムの一定の要素及び/又は機能を少なくとも部分的に置換し、又は再割振りすることが可能となる。アプリケーションの分野に応じて、メタ認証媒体を、非接触型又は接触型のスマートカード又はクレジットカード、USB−Stick、スマートフォン、適切なインターフェースを有する携帯電話、又は任意の他の種類のポータブル物理装置(ハードウェア)として実施することができる。

【0021】

本発明の一実施形態では、メタ認証媒体は、リーダの論理機構が別の第2媒体の導出を制御する認証規則を含み、それによって、第2メタ媒体を導出するのに必要な情報を、リーダに相互接続されたホストから少なくとも部分的に受け取ることができ、又はリーダ及び/又はメタ認証媒体内の認証規則に基づいて計算することができる。

【0022】

さらに、メタ認証媒体のセキュアインターフェースを介してリーダのインターフェースに転送され、及び/又はリーダに相互接続されたホストから受け取られるメタ認証媒体内で利用可能な情報に基づいて、リーダをロック解除(例えば鍵交換)し、或いはリーダ又はホストのオペレーティングシステム、例えばその認証システム、認証規則、又は認証データと対話、例えば更新するようにメタ認証媒体を設計することができる。

【0023】

さらに、メタ認証媒体を使用して、様々なアプリケーションの認証規則、データ、及び/又は情報を、それぞれの種類の様々なプロバイダ及び/又はレベルから、同時にそれぞれの単一のプロセスで、リーダに送り、又はリーダ内に格納することができ、それによって、容易な方式で、リーダが認証システムに組み込まれ、又は統合され、リーダが、前記認証規則、データ、及び/又は情報に関係する媒体にリンクされる。

【0024】

本発明の一実施形態では、メタ認証媒体は、メタ認証媒体から導出される第1認証媒体、別の第2メタ認証媒体、又は第3認証媒体についてのログ情報、並びに/或いはメタ認証媒体に相互接続されるリーダからのログ情報を格納するメモリ手段を備えることができる。次いで、このログ情報を送り、ホスト上で解析することができる。或いは、又は加えて、メタ認証媒体の論理機構でログ情報を処理することができる。さらに、受け取ったログ情報に基づいて、ホストで、又は適切ならメタ認証媒体で、メタ情報を修正することが可能である。

【0025】

通常の認証媒体は一般に、認証システムの動作に関係のあるメタ情報を永続的又は一時的に格納するのに適したハードウェアである。適切なら、認証媒体を、適切なら、ハードウェアと同様の対話又は処理を可能にするホスト、コンピュータ、又はリーダの処理装置で、又は様々な処理装置で格納され、操作され、及び/又は実行される仮想化ハードウェア(仮想装置)として、例えばコンピュータプログラム、コード、ソフトウェア、ファームウェアとして実装することができる。

【0026】

メタ情報は一般に、認証規則、認証データ、及び/又はアプリケーションデータ構造についての情報を含む。認証規則は、様々な認証媒体上に格納された認証データの依存関係、階層、及び固有性を定義する。認証規則はさらに、様々なレベルの認証媒体上に格納されたアプリケーションデータの保全性を制御することができる。さらに、認証規則は、様々な認証媒体上に格納されたアプリケーションデータ上のアプリケーションデータ構造の固有性及び/又は保全性をさらに制御することができる。加えて、例えばリーダ及び/又はメタ認証媒体と対話することによって、例えばセパレートピン、又は指紋や虹彩スキャンなどの生体データにより、認証媒体を使用する人が自分自身を明らかにすることが必須であるという点で、認証規則は、認証媒体の使用を制限することができる。したがって、適切なら、認証媒体は、指紋リーダや他の入力装置などの生体情報用のセンサを備えることができる。或いは、又は加えて、生体情報用のセンサを、認証媒体に機能的に相互接続すべき認証媒体用のホスト又は読取り書込みユニットに相互接続することができる。認証データは一般に、認証システムでの許可をそれに従って制御することのできる、階層構造を有することのできるセキュアキーを含む。認証データは、論理機構で処理すべき認証規則の組を定義することができる。アプリケーションデータ構造は、少なくとも1つの認証規則及び/又は少なくとも1つの認証データと相関させて、特定のアプリケーション媒体上のアプリケーションデータの構造を定義する。リーダの論理機構及び/又はメモリ手段をリーダ内に配置することができ、又はリーダに相互接続された外部に配置することができる。さらに、ワイヤ(接触)で、或いは非接触、例えばBluetooth又は他の適切なプロトコルで情報を交換することが可能である。

【0027】

メタ情報はまた、アプリケーションデータ及び/又は動作データをも含むことができる。動作データは一般に、オペレーティングシステム、認証システム、認証規則、又はアプリケーションと関係付けられる。動作データは、ホスト、コンピュータ、又はリーダの処理装置又は論理機構上で実行可能なコードでよく、或いは前記処理装置又は論理機構の動作を定義するパラメータ又は設定でよい。

【0028】

添付の特許請求の範囲に記載の本発明に対する限定とみなされるべきではない、以下で与えられる本明細書の詳細な説明及び添付の図面から、本明細書に記載の発明をより完全に理解されよう。

【図面の簡単な説明】

【0029】

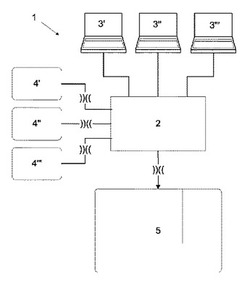

【図1】従来技術から周知の認証システムを示す図である。

【図2】従来技術から周知の別の認証システムを示す図である。

【図3】本発明による認証システムの第1部分を示す図である。

【図4】本発明による認証システムの第2部分を示す図である。

【図5】本発明による認証システムの第3部分を示す図である。

【図6】本発明による認証システムの第4部分を示す図である。

【発明を実施するための形態】

【0030】

図1は、システムを操作するための様々な階層レベル及び機能レベル(認証レベル)及び規則を有する、現況技術による認証システム100を示す。認証システム100は、リーダ(読取り書込みユニット)101と、リーダ101に相互接続されたホスト102とを備える。通常はワイヤレスである相互接続が、シンボル「))((」によって示されており、通常は、リーダ及び認証媒体の対応するインターフェースを介して行われる。通常はワイヤで行われる相互接続が、より詳細には指定されない接続線で示されている。

【0031】

認証データを含む上位認証レベルの第1認証媒体105により、第1認証媒体105がリーダ101に相互接続され、次いで第1認証媒体105の認証データがリーダ101に送られ、認証データが、リーダに固有の規則、又はホスト102の情報と交換される規則に基づいて処理される点で、下位認証レベルの導出された認証データ(スレーブデータ)を有する別の認証媒体106が作成される。リーダ101は一般に、第1認証媒体105から受け取った認証データを認証規則に基づいて処理する論理機構(詳細には図示せず)を含む。認証規則に基づいて、下位レベルの別の認証媒体106を導出することができる。ホスト102では、導出された命令(マスタスレーブ命令)が生成され、又は格納される。

【0032】

下位レベルの別の認証媒体106の導出(生成)は一般に、以下のように実施される。ホスト102では、認証規則又は導出された命令が定義され、リーダ101と交換される。第1認証媒体105がリーダ101と対話する状態にされる(接続線によって概略的に示す)点で、リーダ101が、媒体104をリーダ101と対話する状態にすることによって別の認証媒体106を導出することができるように活動化される。認証システム100は、リーダ101と交換される第1認証媒体105の認証データに基づいて別の認証媒体106の生成を物理的に制御することを可能にする(矢印108によって概略的に示す)。従来技術から周知の認証システム100の認証媒体105、106は、原理上はすべての類似のセットアップ及び構成を有するが、これらは、異なる認証レベルである。異なるアプリケーションのアプリケーションデータを下位レベルの別の認証媒体106上で一体化しなければならないときは特に、そのような別の認証媒体106の作成は一般に、比較的厄介なものとなる。

【0033】

図2は、例えば、勤務時間やコーヒーマシン及びカフェテリアについてのクレジット情報などの様々なユーザアプリケーションと共に動作するための情報を含む、ユーザレベルで別の認証媒体116’、116’’を作成する(矢印108によって概略的に示す)様々な認証レベル及び認証規則を有する、現況技術から周知の認証システム110を示す。認証媒体116’は、パーソナライゼーションプロセス108の後に、アプリケーションデータ構造のみについての情報(第1行117を参照)、又はアプリケーションデータ116’’についての情報(第2行118を参照)を含むことができる。

【0034】

従来技術から周知の別の例は、いくつかのパーティ(そのホスト112、112’’、112’’’によって概略的に示す)がユーザレベルでパーソナライズされた認証媒体116’、116’’を提供したい場合のアプリケーションである。例えば、宿泊客が利用可能な施設を認証媒体によって単純化された方式で利用するができるように、スキーリゾートのホテル、地元スキーリフトの運営者、地元鉄道の運営者、及び室内水泳プールの運営者が、観光案内所と共同で、スキーリゾートの宿泊客のためにアプリケーション認証媒体116’、116’’の形態のパーソナライズされた旅行者カードをユーザレベルで発行することを望む。

【0035】

したがって、認証システム110は、システム規則に従って動作するのに適したリーダ111と、いくつかのホスト112’、112’’、112と、アプリケーションデータが下位レベルの別の認証媒体116’上にどのように構築されるか(アプリケーションデータ構造)についての異なる認証データ又は情報を含むいくつかの第1認証媒体115’、115’’、115’’’とを備える。第3認証媒体116’、116’’が、1つ又はいくつかのアプリケーションのアプリケーションファイル構造又はアプリケーションデータを含むことが知られている。しかし、別の認証媒体116’、116’’が作成される瞬間にホスト112’、112’’、112及びいくつかの第1認証媒体115’、115’’、115’’’を一体化し、リーダ111に相互接続しなければならないために、そのような別の認証媒体116’、116’’を作成することは比較的厄介なことである。リーダ111内の認証規則は、関連する認証データ及び/又はリーダ認証データとのアプリケーションデータ構造及び/又はアプリケーションデータのコンプライアンスを制御する。異なるホスト112’、112’’、112’’’では、異なるアプリケーションデータ構造及び/又はアプリケーションデータが準備され、及び/又は格納される。

【0036】

少なくとも1つのアプリケーションファイル構造116’のみを含み(しかし、アプリケーションデータ構造内に格納されたアプリケーションデータの形態の別の内容を含まない)、又は少なくとも1つのアプリケーションについての少なくとも1つのアプリケーションファイル構造及びアプリケーションデータ116’’を含む別の認証媒体116’、116’’の作成(初期化、パーソナライゼーション)は、一般に以下のように行われる。ホスト112’、112’’、112’’’では、アプリケーションファイル構造及び/又はアプリケーションデータが定義され、リーダ111に送られる。第1認証媒体がリーダ111と対話する状態にされる点で、認証データが、認証媒体115’からリーダ111に送られる。リーダ111は、ホスト112’から受け取った認証規則に基づいてこの情報を処理し、それによって、新しい媒体114’からの別の認証媒体116’が作成される。別の情報が既存の認証媒体116’’内に格納されるという点で、既存の別の認証媒体116’を修正することも可能である。

【0037】

図3は、本発明による認証システム1の第1部分を示し、図4は、本発明による認証システム1の第2部分を示す。認証システム1は、論理機構(詳細には図示せず)に相互接続された少なくとも1つのリーダ(読取り/書込みユニット)2を備え、少なくとも1つのホスト3’、3’’、3’’’又はリーダ2から受け取った(格納された)認証規則、及び/又は第1認証媒体4’、4’’、4’’’から受け取った認証規則に基づいて認証データを処理する。認証システム1は、リーダ2で処理すべき認証データ、別の認証媒体(ここでは不可視)内に格納すべきアプリケーションデータのアプリケーションデータ構造についての情報を含むいくつかの第1認証媒体4’、4’’、4’’’を処理するのに適している。アプリケーションの分野に応じて、リーダ2を、ホスト3’、3’’、3’’’への永続的相互接続なしにスタンドアロンで動作させることができる。認証システムは、少なくとも1つのメタ認証媒体5を備え、メタ認証媒体5は、いくつかのホスト3’、3’’、3’’’、及び/又は第1認証媒体4’、4’’、4’’’の情報を同時に、又は異なる時間に受け取るのに適するように作成される。情報は、異なる独立したプロバイダのものでよく、互いに異なっていてよい。

【0038】

図3では、メタ認証媒体5の作成が概略的に示されており、これは、汎用的情報をアセンブルして搬送するのに適する汎用的レベルのものであり、異なる種類のものであるという点で、図1及び図2に示される通常の他の認証媒体とは異なる。メタ認証媒体5は、認証システムの異なるアプリケーション又はセル間のリンキングモジュール(キャリア)として働くことができ、それらの間の関連付けを定義する。メタ認証媒体5は、暗号化(例えばトリプルDES)方式及び/又は非暗号化方式で情報を格納し、異なるアプリケーションを完全に分離する異なるメモリ手段を含むことができる。

【0039】

アプリケーションの分野に応じて、オペレーティングシステム、又は認証規則、又は階層認証システムの第1認証媒体と比較して下位認証レベルの少なくとも1つの第3認証媒体10を導出するために導出された情報などの、少なくとも1つの第1認証媒体4’、4’’、4’’’の認証データ、及び/又は第3認証媒体(図4参照)のデータ構造についての情報、及び/又は認証規則についての情報、及び/又はリーダ2の論理機構を操作するための情報を格納するために、メタ認証媒体5が予見される。メタ認証媒体5は一般に、リーダ2と情報を交換する少なくとも1つのインターフェースを備える。適切なら、メタ認証媒体5は、情報及び内部を処理する論理機構、及び/又は外部電源を相互接続する手段、例えばリーダ2によって生成されたRF電界をさらに備えることができる。メタ認証媒体5を初期化するために、一般には少なくとも1つの第1認証媒体4’、4’’、4’’’がリーダ2と対話する状態にされ、それによって、リーダに相互接続された論理機構が、第1認証媒体から情報を受け取り、その情報が、第1認証媒体及び/又はホストによって制御されるシステム規則に基づいて、リーダに相互接続された論理機構によって処理される。次いで、処理された情報が第1認証媒体5に送られ、特定のメモリ手段内に格納される。初期化プロセスは、同一又は異なるリーダ2により、一度に、又はいくつかのステップで行うことができる。

【0040】

図3では、異なる装置及びシステムの対話によってどのようにメタ認証媒体5が生成されるかが単純化された方式で示されているが、図4では、メタ認証媒体5が、リーダ2を備える認証システム1内で動作し、それによって、矢印8によって概略的に示されるように、第3認証媒体10、10’、11’、11’’を導出するのにどのように使用されるかが示されている。システムが設置された後に、リーダ2のオペレーティングシステム及び/又は認証規則が修正され、又はリーダ2がロック解除される可能性がある。メタ認証媒体5は、通常は必要なホスト3’、3’’を少なくとも部分的に置換又は交換するのに適しており、それにより、行11、12、13、14で概略的に示されるように、下位レベルの第3認証媒体の作成(パーソナライゼーション)が著しく単純化される。図4では、例えば、異なるアプリケーションに関する別の情報が第3認証媒体10内に格納される(行12を参照)点で、例えば、情報が、メタ認証媒体10’から導出された認証媒体上に格納される点で、どのように第3認証媒体10が媒体9から導出されるか(行11を参照)、及びどのように第3認証媒体10が修正されるかが概略的に示されている。加えて、どのように別のメタ認証媒体5が導出されるか(列14を参照)が示されている。メタ認証媒体5は、図1及び図2に示される標準認証媒体に固有ではないデータを保存し、保持し、適切なら処理するように設計される。それによって、他のシステムと比較して高いセキュリティレベルを達成し、アプリケーションの容易さをなお維持することが可能となる。さらに、ホストベースの認証システムの一定の要素、それぞれの機能を少なくとも部分的に置換及び/又は再割振りすることが可能になる。好ましくは、媒体5、9、10とリーダ2との間の情報交換は、例えばISM周波数帯のRF(無線周波数)、NFC、Bluetooth、又はWi−Fiによる、シンボル「))((」によって概略的に示される非接触である。或いは、又は加えて、接触ベースの情報の交換が適用可能でよい。ホスト3、3’、3’’とリーダ2との間の情報交換は一般に、ワイヤベースである。非接触情報交換及び/又は接触情報交換の他の組合せが可能である。リーダ2は、通常の認証媒体9、10やメタ認証媒体5などの様々なタイプの認証媒体を扱うことができるようにプログラムされる。

【0041】

行13で概略的に示されているように、既存の認証媒体11又は新しい認証媒体11から、第1及び第2の半分11’、11’’を含む新しいタイプの分割認証媒体を導出することがさらに可能となり、第1及び第2の半分11’、11’’は、例えばユーザレベルで、共に通常の認証媒体として働くが、分割認証媒体11’、11’’を一緒にリーダ2に同時に、又は互いの後の一定の期間中に続けて提示することのみによって、リーダ2及び/又はホスト3’、3’’を実行することができるという違いがある。分割認証媒体の各半分11’、11’’は、認証システム1との対話を一緒に可能にする、アプリケーションデータ、認証データ、認証規則、又は他のメタ情報の部分を含むことができる。例えば、各分割認証媒体11’、11’’が異なる人に渡される点で、認証システムのセキュリティを向上させることが可能となる。

【0042】

破線の矢印18は、リーダ2を介するメタ認証媒体5への、適切ならさらにホスト3’へのログ情報のフィードバックを概略的に示す。ログ情報は、メタ認証媒体5から導出された認証媒体の数についてのフィードバック、リーダのステータスについての情報を提供することができる。適切なら、ログ情報をメタ認証媒体自体で処理することができ、例えばリーダ2の認証規則又は認証システム1に固有の他のメタ情報を更新することができる。

【0043】

図5及び図6は、図3及び図4による認証システム1に一般に類似する、本発明による別の認証システム1を示す。この実施形態のメタ認証媒体5(図3を参照)は、第1及び第2の半分5’、5’’分割メタ認証媒体として作成される。本発明による認証システム1で動作するために通常は共に属するメタ情報が分割され、分割メタ認証媒体の半分5’、5’’上に別々に格納される点で、同じ運用性及び高セキュリティレベルを達成することができる。行11、12、13、14に示される第3認証媒体を作成することに関しては、図3及び図4の説明を参照されたい。

【技術分野】

【0001】

本発明は、請求項のプリアンブルで定義される認証システムの分野に関する。

【背景技術】

【0002】

従来技術より、電子認証媒体、例えばスマートカードの形態の電子認証媒体、又は鍵の中に構築された電子認証媒体が知られている。こうした認証媒体は一般に、読取り書込みユニット(以後、リーダ)と通信するインターフェースと、認証データを格納するメモリ手段とを備える。認証媒体は、アプリケーションデータ、例えば一定のアプリケーションに対するクレジットについての情報を保持するメモリと、認証、アプリケーション、又は他のデータを処理するマイクロプロセッサ又は論理機構とをさらに備える。

【0003】

本特許出願と同一の出願人より、リーダと、マスタ認証データを含む少なくとも1つのマスタ認証媒体とを使用することによって様々な認証媒体の作成が可能である階層認証システムが知られている。最初のステップでは、ホストとして働くプログラミングユニット、例えばパーソナルコンピュータ(PC)とリーダが相互接続される点で、少なくとも1つの認証規則がリーダ内に格納される。

【0004】

出願人の国際公開第97/34265号パンフレットは、様々な媒体と、媒体に関連する読取り書込みユニットとを有するシステムを開示している。このシステムは、システムの属性を定義し、システムの保全性を維持するシステム規則又は許可規則を有する階層許可システムを対象とする。このシステム内で、(マスタとしての)許可媒体及び許可読取り書込みユニットにより、(スレーブとしての)媒体を生成及び/又は初期化しなければならない。それぞれのユーザについて、独立したアプリケーションプロバイダからのいくつかのアプリケーションで識別媒体を初期化することができる。各アプリケーションは、許可システムの階層レベル及び独立のユーザを表すスタンプで識別可能である。システムはさらに、特別な起動媒体による起動データで前記読取り書込みユニットを初期化することにより、関連する読取り書込みユニットを立ち上げることを可能にする。起動データは、対応するスタンプをそれぞれ有する前記起動データに対応する媒体を読取り書込みユニットが処理することが許可される範囲を定義する。

【0005】

Orga Kartensystem GmbHの国際公開第01/41087号パンフレットは、スマートカードの初期化又はパーソナライゼーションのための方法を開示している。初期化装置又はパーソナライゼーション装置のスループットを向上させるために、第1スマートカードに関する第1機能に対応する第1初期化データセットが、ホストから初期化装置又はパーソナライゼーション装置のメモリに転送され、その中に格納される。その後で、第1初期化データセットを使用して、第1初期化データセットを使用する第1機能で第2スマートカードを初期化することができる。この方法は、複数のスマートカードを初期化するときに、ホストから初期化装置又はパーソナライゼーション装置に第1初期化データセットを反復的に転送する必要なしに、第1機能で前記複数のスマートカードを初期化することを可能にする。

【0006】

インターナショナルビジネスマシーンズコーポレーション(IBM)のUS6729549B2号は、前記(実際の)スマートカードをパーソナライズするのに必要なすべてのデータオブジェクトを含む仮想スマートカードに基づくスマートカードのパーソナライゼーションのための方法を開示している。仮想スマートカードの論理ファイル構造及びデータオブジェクトが、第1サイトで制御プログラムによって生成されている。制御プログラムは、スマートカードのセキュリティ機能を処理し、定義し、又は制御し、第2サイトのパーソナライゼーションプログラムとのセキュアデータ交換を可能にする。パーソナライゼーションプログラムにより、仮想スマートカードと同じ論理ファイル構造で事前初期化されたスマートカードが、対応又は関連する仮想スマートカードについて定義されたデータオブジェクトと共にパーソナライズされる。

【0007】

Motorola Inc.の国際公開第2005/059723A1号パンフレットは、第3者が関わることを必要とすることなく、第1セキュリティトークン内に格納された第1組の特権のデータを使用して、第2組の特権(権利)を保持する第2セキュリティトークン(セキュリティ媒体)をプログラミングする方法を公開している。セキュリティトークンをプログラミングする装置に第1セキュリティトークンを提示するとき、第1組の特権から導出される特権、例えばサブセット又は新しいユーザ特権が、第1セキュリティトークンのユーザに提示される。前記特権の中から、ユーザは、第2セキュリティトークンに割り当てるべき、かつ前記装置でプログラミングすべき第2組の特権を選択する。

【0008】

Activcard Ireland LimitedのEP1389752A2号は、特権を有する第1セキュリティトークン(セキュリティ媒体)及び関連する制御属性から、データ処理ユニット、例えば第2セキュリティトークン又はコンピュータへの特権(権利)委任のためのシステムを開示している。データ処理ユニットは、委任された特権を格納及び使用する能力を有し、第1セキュリティトークン及び/又は第2データ処理ユニットとのデータ交換を実施する。データ処理ユニットによってそれぞれ実行され、扱われる特権に関連する属性は、セキュリティポリシーの遵守又は特権分割を含めて、委任された特権をどのように構成するかを定義する。

【0009】

トッパンムーア株式会社のUS4709136号は、スマートカード用の2つの接触器を有するスマートカードリーダを示している。2つのスマートカードが接触器に挿入され、2つのスマートカードのコード又は他の特権の検証又は比較が一致するときにのみ、スマートカードの内容へのアクセスが許可される。

【0010】

ユーザのレベルで、同じ認証媒体内に様々な認証データ及び/又はアプリケーションデータを格納することを可能にする周知の認証媒体もある。例えば、会社で、認証媒体が各従業員(ユーザ)に配布され、認証媒体上に格納された1つ又はいくつかの組の特定の認証データに基づいて、1つ又はいくつかの制限エリアへのアクセスが可能となる。認証媒体は、例えば勤務時間或いはコーヒーマシン及びカフェテリアについてのクレジット情報に関して、ユーザレベルで別のアプリケーションデータを格納することができる。別の例は、いくつかのパーティがパーソナライズされた認証媒体を提供したい場合のアプリケーションである。例えば、スキーリゾートでは、宿泊客が、利用可能な施設を認証媒体によって単純化された方式で利用することができるように、ホテル、地元スキーリフトの運営者、地元鉄道の運営者、室内水泳プールの運営者などの様々なアプリケーションプロバイダが、観光案内所と共同で、スキーリゾートの宿泊客のために認証媒体の形態のパーソナライズされた旅行者カードを発行(パーソナライズ)することを望む。したがって、認証媒体は一般に、認証データの様々なセット、及び/又はクレジット情報の様々なセット、及び/又は個人データの様々なセットを格納することができる。

【0011】

認証媒体の作成のために、情報(例えば、異なるアプリケーションデータ、認証規則)を同時に格納することができるように、すべての異なるプロバイダのシステムを互いに同時に相互接続しなければならないため、あるアプリケーションについての認証媒体の作成は、比較的厄介なものである。したがって、認証媒体の、独立した効果的な作成は不可能である。

【0012】

従来技術の周知の認証システムはしばしば、その運用性が、十分なレベルのセキュリティを達成するのが困難であり、又は例えば容易に盗聴される可能性のあるリーダとホストとの間のワイヤ接続のために比較的容易に覆され、重大なセキュリティ問題を有するという欠点がある。従来技術から周知の認証システムの存在する別の欠点は、多数の配線が必要であるために、しばしば設置が困難であることである。

【先行技術文献】

【特許文献】

【0013】

【特許文献1】国際公開第97/34265号

【特許文献2】国際公開第01/41087号

【特許文献3】米国特許第6729549B2号

【特許文献4】国際公開第2005/059723A1号

【特許文献5】欧州特許第1389752A2号

【特許文献6】米国特許第4709136号

【発明の概要】

【発明が解決しようとする課題】

【0014】

本発明の目的は、認証媒体、特に様々なアプリケーションのための認証媒体の作成(初期化、パーソナライゼーション)を単純化することである。本発明の別の目的は、認証媒体の作成を特定のシステムから切り離すことである。本発明の別の目的は、同じ認証媒体の作成の反復を単純化することである。本発明の別の目的は、様々なアプリケーションのための認証システムへのリーダの組込み又は統合を単純化することである。本発明の別の目的は、全体的なセキュリティレベルを改善することである。

【課題を解決するための手段】

【0015】

こうした目的が、特許請求の範囲で定義される本発明によって解決される。

【0016】

本発明の一実施形態は、様々な認証媒体とメタ情報を交換する少なくとも1つのインターフェースを有するリーダ(読取り書込みユニット)を備える認証システムを対象とする。リーダは様々な認証媒体と交換されるメタ情報を処理する論理機構を備え又は論理機構と相互接続され、それによって、メタ情報がリーダの論理機構を操作すること及び/又は同じ種類又は異なる種類の少なくとも1つの他の認証媒体と交換されることが予見される。

【0017】

本発明による認証システムの一実施形態では、異なる種類及び機能の認証媒体の連鎖を操作することが予見され、それにより、システム全体の運用性及び/又はセキュリティが改善される。

【0018】

第1の単純なタイプの認証媒体は一般に、リーダとメタ情報を交換するインターフェースと、少なくとも1つの特定の認証規則に基づいてリーダの論理機構又はリーダに相互接続された論理機構内で処理される認証データを格納するメモリ手段とを備える。認証媒体内、及び/又は異なる装置内(リーダや、リーダ及び/又は認証媒体を制御するために永続的又は非永続的に接続されるホストなど)に認証規則を格納することができる。有効期限又は限定された使用数などの満了条件を有するように認証データ及び/又は認証規則を設計することができ、満了条件の後で認証データ及び/又は認証規則のうちの少なくとも1つがその挙動を変更する。適切なら、第1認証媒体を仮想化することができる。

【0019】

本発明による認証システムでは、メタクラスタイプの第2認証媒体が予見される。この新しいメタ認証媒体は例えば、より汎用的なレベル又は性質のものであるという点で第1認証媒体とは異なり、例えば、下位レベルの第3認証媒体(アプリケーション認証媒体)の導出を制御するのに必要な、(汎用的レベルの)異なる認証レベル、例えば異なる第1認証媒体の、異なる種類の情報又はデータをアセンブルして搬送するのに適している。アプリケーションの分野に応じて、第3認証媒体は一般に、例えば特定の施設へのアクセス制御などのユーザレベルで情報及びアプリケーションデータを搬送する下位レベルの認証媒体である。それによって、アプリケーションデータのデータ構造をメタ認証媒体から受け取ることができ、それ自体の内容を異なる装置から受け取ることができる。

【0020】

したがって、メタ認証媒体は、暗号化(例えばトリプルDES)方式及び/又は非暗号化方式でメモリ手段内に情報を格納する、様々なメモリ手段又はメモリエリアを備えることができる。汎用的レベルを達成するために、メタ認証媒体が、前述の少なくとも1つの第1認証媒体の認証データ、第3認証媒体のデータ構造についての情報、及び/又は認証規則についての情報、論理機構を操作するデータ及び/又は情報、例えばリーダのオペレーティングシステムを格納し、下位認証レベルの少なくとも1つの第3認証媒体が導出する。メタ認証媒体は一般に、リーダと情報を交換する少なくとも1つのインターフェースをも備える。適切なら、メタ認証媒体は、情報及び内部を処理する論理機構、内部電源及び/又は外部電源(例えばリーダによって生成されたRF場)を相互接続する手段をさらに備えることができる。様々なアプリケーション及びシステム、それぞれのセル、ブランチ、及び/又は階層認証システムのレベルの間のキャリアとしてメタ認証媒体を設計することができる。これにより、配線などの問題のある相互接続が回避されるという利点が得られる。メタ認証媒体は、標準認証媒体に固有ではないデータ、又は標準認証媒体と非互換のデータを保存し、保持し、適切なら処理するように設計される。それによって、他のシステムと比較して高いセキュリティレベルを達成し、アプリケーションの容易さをなお維持することが可能となる。さらに、ホストベースの認証システムの一定の要素及び/又は機能を少なくとも部分的に置換し、又は再割振りすることが可能となる。アプリケーションの分野に応じて、メタ認証媒体を、非接触型又は接触型のスマートカード又はクレジットカード、USB−Stick、スマートフォン、適切なインターフェースを有する携帯電話、又は任意の他の種類のポータブル物理装置(ハードウェア)として実施することができる。

【0021】

本発明の一実施形態では、メタ認証媒体は、リーダの論理機構が別の第2媒体の導出を制御する認証規則を含み、それによって、第2メタ媒体を導出するのに必要な情報を、リーダに相互接続されたホストから少なくとも部分的に受け取ることができ、又はリーダ及び/又はメタ認証媒体内の認証規則に基づいて計算することができる。

【0022】

さらに、メタ認証媒体のセキュアインターフェースを介してリーダのインターフェースに転送され、及び/又はリーダに相互接続されたホストから受け取られるメタ認証媒体内で利用可能な情報に基づいて、リーダをロック解除(例えば鍵交換)し、或いはリーダ又はホストのオペレーティングシステム、例えばその認証システム、認証規則、又は認証データと対話、例えば更新するようにメタ認証媒体を設計することができる。

【0023】

さらに、メタ認証媒体を使用して、様々なアプリケーションの認証規則、データ、及び/又は情報を、それぞれの種類の様々なプロバイダ及び/又はレベルから、同時にそれぞれの単一のプロセスで、リーダに送り、又はリーダ内に格納することができ、それによって、容易な方式で、リーダが認証システムに組み込まれ、又は統合され、リーダが、前記認証規則、データ、及び/又は情報に関係する媒体にリンクされる。

【0024】

本発明の一実施形態では、メタ認証媒体は、メタ認証媒体から導出される第1認証媒体、別の第2メタ認証媒体、又は第3認証媒体についてのログ情報、並びに/或いはメタ認証媒体に相互接続されるリーダからのログ情報を格納するメモリ手段を備えることができる。次いで、このログ情報を送り、ホスト上で解析することができる。或いは、又は加えて、メタ認証媒体の論理機構でログ情報を処理することができる。さらに、受け取ったログ情報に基づいて、ホストで、又は適切ならメタ認証媒体で、メタ情報を修正することが可能である。

【0025】

通常の認証媒体は一般に、認証システムの動作に関係のあるメタ情報を永続的又は一時的に格納するのに適したハードウェアである。適切なら、認証媒体を、適切なら、ハードウェアと同様の対話又は処理を可能にするホスト、コンピュータ、又はリーダの処理装置で、又は様々な処理装置で格納され、操作され、及び/又は実行される仮想化ハードウェア(仮想装置)として、例えばコンピュータプログラム、コード、ソフトウェア、ファームウェアとして実装することができる。

【0026】

メタ情報は一般に、認証規則、認証データ、及び/又はアプリケーションデータ構造についての情報を含む。認証規則は、様々な認証媒体上に格納された認証データの依存関係、階層、及び固有性を定義する。認証規則はさらに、様々なレベルの認証媒体上に格納されたアプリケーションデータの保全性を制御することができる。さらに、認証規則は、様々な認証媒体上に格納されたアプリケーションデータ上のアプリケーションデータ構造の固有性及び/又は保全性をさらに制御することができる。加えて、例えばリーダ及び/又はメタ認証媒体と対話することによって、例えばセパレートピン、又は指紋や虹彩スキャンなどの生体データにより、認証媒体を使用する人が自分自身を明らかにすることが必須であるという点で、認証規則は、認証媒体の使用を制限することができる。したがって、適切なら、認証媒体は、指紋リーダや他の入力装置などの生体情報用のセンサを備えることができる。或いは、又は加えて、生体情報用のセンサを、認証媒体に機能的に相互接続すべき認証媒体用のホスト又は読取り書込みユニットに相互接続することができる。認証データは一般に、認証システムでの許可をそれに従って制御することのできる、階層構造を有することのできるセキュアキーを含む。認証データは、論理機構で処理すべき認証規則の組を定義することができる。アプリケーションデータ構造は、少なくとも1つの認証規則及び/又は少なくとも1つの認証データと相関させて、特定のアプリケーション媒体上のアプリケーションデータの構造を定義する。リーダの論理機構及び/又はメモリ手段をリーダ内に配置することができ、又はリーダに相互接続された外部に配置することができる。さらに、ワイヤ(接触)で、或いは非接触、例えばBluetooth又は他の適切なプロトコルで情報を交換することが可能である。

【0027】

メタ情報はまた、アプリケーションデータ及び/又は動作データをも含むことができる。動作データは一般に、オペレーティングシステム、認証システム、認証規則、又はアプリケーションと関係付けられる。動作データは、ホスト、コンピュータ、又はリーダの処理装置又は論理機構上で実行可能なコードでよく、或いは前記処理装置又は論理機構の動作を定義するパラメータ又は設定でよい。

【0028】

添付の特許請求の範囲に記載の本発明に対する限定とみなされるべきではない、以下で与えられる本明細書の詳細な説明及び添付の図面から、本明細書に記載の発明をより完全に理解されよう。

【図面の簡単な説明】

【0029】

【図1】従来技術から周知の認証システムを示す図である。

【図2】従来技術から周知の別の認証システムを示す図である。

【図3】本発明による認証システムの第1部分を示す図である。

【図4】本発明による認証システムの第2部分を示す図である。

【図5】本発明による認証システムの第3部分を示す図である。

【図6】本発明による認証システムの第4部分を示す図である。

【発明を実施するための形態】

【0030】

図1は、システムを操作するための様々な階層レベル及び機能レベル(認証レベル)及び規則を有する、現況技術による認証システム100を示す。認証システム100は、リーダ(読取り書込みユニット)101と、リーダ101に相互接続されたホスト102とを備える。通常はワイヤレスである相互接続が、シンボル「))((」によって示されており、通常は、リーダ及び認証媒体の対応するインターフェースを介して行われる。通常はワイヤで行われる相互接続が、より詳細には指定されない接続線で示されている。

【0031】

認証データを含む上位認証レベルの第1認証媒体105により、第1認証媒体105がリーダ101に相互接続され、次いで第1認証媒体105の認証データがリーダ101に送られ、認証データが、リーダに固有の規則、又はホスト102の情報と交換される規則に基づいて処理される点で、下位認証レベルの導出された認証データ(スレーブデータ)を有する別の認証媒体106が作成される。リーダ101は一般に、第1認証媒体105から受け取った認証データを認証規則に基づいて処理する論理機構(詳細には図示せず)を含む。認証規則に基づいて、下位レベルの別の認証媒体106を導出することができる。ホスト102では、導出された命令(マスタスレーブ命令)が生成され、又は格納される。

【0032】

下位レベルの別の認証媒体106の導出(生成)は一般に、以下のように実施される。ホスト102では、認証規則又は導出された命令が定義され、リーダ101と交換される。第1認証媒体105がリーダ101と対話する状態にされる(接続線によって概略的に示す)点で、リーダ101が、媒体104をリーダ101と対話する状態にすることによって別の認証媒体106を導出することができるように活動化される。認証システム100は、リーダ101と交換される第1認証媒体105の認証データに基づいて別の認証媒体106の生成を物理的に制御することを可能にする(矢印108によって概略的に示す)。従来技術から周知の認証システム100の認証媒体105、106は、原理上はすべての類似のセットアップ及び構成を有するが、これらは、異なる認証レベルである。異なるアプリケーションのアプリケーションデータを下位レベルの別の認証媒体106上で一体化しなければならないときは特に、そのような別の認証媒体106の作成は一般に、比較的厄介なものとなる。

【0033】

図2は、例えば、勤務時間やコーヒーマシン及びカフェテリアについてのクレジット情報などの様々なユーザアプリケーションと共に動作するための情報を含む、ユーザレベルで別の認証媒体116’、116’’を作成する(矢印108によって概略的に示す)様々な認証レベル及び認証規則を有する、現況技術から周知の認証システム110を示す。認証媒体116’は、パーソナライゼーションプロセス108の後に、アプリケーションデータ構造のみについての情報(第1行117を参照)、又はアプリケーションデータ116’’についての情報(第2行118を参照)を含むことができる。

【0034】

従来技術から周知の別の例は、いくつかのパーティ(そのホスト112、112’’、112’’’によって概略的に示す)がユーザレベルでパーソナライズされた認証媒体116’、116’’を提供したい場合のアプリケーションである。例えば、宿泊客が利用可能な施設を認証媒体によって単純化された方式で利用するができるように、スキーリゾートのホテル、地元スキーリフトの運営者、地元鉄道の運営者、及び室内水泳プールの運営者が、観光案内所と共同で、スキーリゾートの宿泊客のためにアプリケーション認証媒体116’、116’’の形態のパーソナライズされた旅行者カードをユーザレベルで発行することを望む。

【0035】

したがって、認証システム110は、システム規則に従って動作するのに適したリーダ111と、いくつかのホスト112’、112’’、112と、アプリケーションデータが下位レベルの別の認証媒体116’上にどのように構築されるか(アプリケーションデータ構造)についての異なる認証データ又は情報を含むいくつかの第1認証媒体115’、115’’、115’’’とを備える。第3認証媒体116’、116’’が、1つ又はいくつかのアプリケーションのアプリケーションファイル構造又はアプリケーションデータを含むことが知られている。しかし、別の認証媒体116’、116’’が作成される瞬間にホスト112’、112’’、112及びいくつかの第1認証媒体115’、115’’、115’’’を一体化し、リーダ111に相互接続しなければならないために、そのような別の認証媒体116’、116’’を作成することは比較的厄介なことである。リーダ111内の認証規則は、関連する認証データ及び/又はリーダ認証データとのアプリケーションデータ構造及び/又はアプリケーションデータのコンプライアンスを制御する。異なるホスト112’、112’’、112’’’では、異なるアプリケーションデータ構造及び/又はアプリケーションデータが準備され、及び/又は格納される。

【0036】

少なくとも1つのアプリケーションファイル構造116’のみを含み(しかし、アプリケーションデータ構造内に格納されたアプリケーションデータの形態の別の内容を含まない)、又は少なくとも1つのアプリケーションについての少なくとも1つのアプリケーションファイル構造及びアプリケーションデータ116’’を含む別の認証媒体116’、116’’の作成(初期化、パーソナライゼーション)は、一般に以下のように行われる。ホスト112’、112’’、112’’’では、アプリケーションファイル構造及び/又はアプリケーションデータが定義され、リーダ111に送られる。第1認証媒体がリーダ111と対話する状態にされる点で、認証データが、認証媒体115’からリーダ111に送られる。リーダ111は、ホスト112’から受け取った認証規則に基づいてこの情報を処理し、それによって、新しい媒体114’からの別の認証媒体116’が作成される。別の情報が既存の認証媒体116’’内に格納されるという点で、既存の別の認証媒体116’を修正することも可能である。

【0037】

図3は、本発明による認証システム1の第1部分を示し、図4は、本発明による認証システム1の第2部分を示す。認証システム1は、論理機構(詳細には図示せず)に相互接続された少なくとも1つのリーダ(読取り/書込みユニット)2を備え、少なくとも1つのホスト3’、3’’、3’’’又はリーダ2から受け取った(格納された)認証規則、及び/又は第1認証媒体4’、4’’、4’’’から受け取った認証規則に基づいて認証データを処理する。認証システム1は、リーダ2で処理すべき認証データ、別の認証媒体(ここでは不可視)内に格納すべきアプリケーションデータのアプリケーションデータ構造についての情報を含むいくつかの第1認証媒体4’、4’’、4’’’を処理するのに適している。アプリケーションの分野に応じて、リーダ2を、ホスト3’、3’’、3’’’への永続的相互接続なしにスタンドアロンで動作させることができる。認証システムは、少なくとも1つのメタ認証媒体5を備え、メタ認証媒体5は、いくつかのホスト3’、3’’、3’’’、及び/又は第1認証媒体4’、4’’、4’’’の情報を同時に、又は異なる時間に受け取るのに適するように作成される。情報は、異なる独立したプロバイダのものでよく、互いに異なっていてよい。

【0038】

図3では、メタ認証媒体5の作成が概略的に示されており、これは、汎用的情報をアセンブルして搬送するのに適する汎用的レベルのものであり、異なる種類のものであるという点で、図1及び図2に示される通常の他の認証媒体とは異なる。メタ認証媒体5は、認証システムの異なるアプリケーション又はセル間のリンキングモジュール(キャリア)として働くことができ、それらの間の関連付けを定義する。メタ認証媒体5は、暗号化(例えばトリプルDES)方式及び/又は非暗号化方式で情報を格納し、異なるアプリケーションを完全に分離する異なるメモリ手段を含むことができる。

【0039】

アプリケーションの分野に応じて、オペレーティングシステム、又は認証規則、又は階層認証システムの第1認証媒体と比較して下位認証レベルの少なくとも1つの第3認証媒体10を導出するために導出された情報などの、少なくとも1つの第1認証媒体4’、4’’、4’’’の認証データ、及び/又は第3認証媒体(図4参照)のデータ構造についての情報、及び/又は認証規則についての情報、及び/又はリーダ2の論理機構を操作するための情報を格納するために、メタ認証媒体5が予見される。メタ認証媒体5は一般に、リーダ2と情報を交換する少なくとも1つのインターフェースを備える。適切なら、メタ認証媒体5は、情報及び内部を処理する論理機構、及び/又は外部電源を相互接続する手段、例えばリーダ2によって生成されたRF電界をさらに備えることができる。メタ認証媒体5を初期化するために、一般には少なくとも1つの第1認証媒体4’、4’’、4’’’がリーダ2と対話する状態にされ、それによって、リーダに相互接続された論理機構が、第1認証媒体から情報を受け取り、その情報が、第1認証媒体及び/又はホストによって制御されるシステム規則に基づいて、リーダに相互接続された論理機構によって処理される。次いで、処理された情報が第1認証媒体5に送られ、特定のメモリ手段内に格納される。初期化プロセスは、同一又は異なるリーダ2により、一度に、又はいくつかのステップで行うことができる。

【0040】

図3では、異なる装置及びシステムの対話によってどのようにメタ認証媒体5が生成されるかが単純化された方式で示されているが、図4では、メタ認証媒体5が、リーダ2を備える認証システム1内で動作し、それによって、矢印8によって概略的に示されるように、第3認証媒体10、10’、11’、11’’を導出するのにどのように使用されるかが示されている。システムが設置された後に、リーダ2のオペレーティングシステム及び/又は認証規則が修正され、又はリーダ2がロック解除される可能性がある。メタ認証媒体5は、通常は必要なホスト3’、3’’を少なくとも部分的に置換又は交換するのに適しており、それにより、行11、12、13、14で概略的に示されるように、下位レベルの第3認証媒体の作成(パーソナライゼーション)が著しく単純化される。図4では、例えば、異なるアプリケーションに関する別の情報が第3認証媒体10内に格納される(行12を参照)点で、例えば、情報が、メタ認証媒体10’から導出された認証媒体上に格納される点で、どのように第3認証媒体10が媒体9から導出されるか(行11を参照)、及びどのように第3認証媒体10が修正されるかが概略的に示されている。加えて、どのように別のメタ認証媒体5が導出されるか(列14を参照)が示されている。メタ認証媒体5は、図1及び図2に示される標準認証媒体に固有ではないデータを保存し、保持し、適切なら処理するように設計される。それによって、他のシステムと比較して高いセキュリティレベルを達成し、アプリケーションの容易さをなお維持することが可能となる。さらに、ホストベースの認証システムの一定の要素、それぞれの機能を少なくとも部分的に置換及び/又は再割振りすることが可能になる。好ましくは、媒体5、9、10とリーダ2との間の情報交換は、例えばISM周波数帯のRF(無線周波数)、NFC、Bluetooth、又はWi−Fiによる、シンボル「))((」によって概略的に示される非接触である。或いは、又は加えて、接触ベースの情報の交換が適用可能でよい。ホスト3、3’、3’’とリーダ2との間の情報交換は一般に、ワイヤベースである。非接触情報交換及び/又は接触情報交換の他の組合せが可能である。リーダ2は、通常の認証媒体9、10やメタ認証媒体5などの様々なタイプの認証媒体を扱うことができるようにプログラムされる。

【0041】

行13で概略的に示されているように、既存の認証媒体11又は新しい認証媒体11から、第1及び第2の半分11’、11’’を含む新しいタイプの分割認証媒体を導出することがさらに可能となり、第1及び第2の半分11’、11’’は、例えばユーザレベルで、共に通常の認証媒体として働くが、分割認証媒体11’、11’’を一緒にリーダ2に同時に、又は互いの後の一定の期間中に続けて提示することのみによって、リーダ2及び/又はホスト3’、3’’を実行することができるという違いがある。分割認証媒体の各半分11’、11’’は、認証システム1との対話を一緒に可能にする、アプリケーションデータ、認証データ、認証規則、又は他のメタ情報の部分を含むことができる。例えば、各分割認証媒体11’、11’’が異なる人に渡される点で、認証システムのセキュリティを向上させることが可能となる。

【0042】

破線の矢印18は、リーダ2を介するメタ認証媒体5への、適切ならさらにホスト3’へのログ情報のフィードバックを概略的に示す。ログ情報は、メタ認証媒体5から導出された認証媒体の数についてのフィードバック、リーダのステータスについての情報を提供することができる。適切なら、ログ情報をメタ認証媒体自体で処理することができ、例えばリーダ2の認証規則又は認証システム1に固有の他のメタ情報を更新することができる。

【0043】

図5及び図6は、図3及び図4による認証システム1に一般に類似する、本発明による別の認証システム1を示す。この実施形態のメタ認証媒体5(図3を参照)は、第1及び第2の半分5’、5’’分割メタ認証媒体として作成される。本発明による認証システム1で動作するために通常は共に属するメタ情報が分割され、分割メタ認証媒体の半分5’、5’’上に別々に格納される点で、同じ運用性及び高セキュリティレベルを達成することができる。行11、12、13、14に示される第3認証媒体を作成することに関しては、図3及び図4の説明を参照されたい。

【特許請求の範囲】

【請求項1】

様々な認証媒体(4’、4’’、4’’’、5、5’、9、10、10’、11、11’)とメタ情報を交換する少なくとも1つのインターフェースを有するリーダ(2)であって、

様々な認証媒体(4’、4’’、4’’’、5、5’、9、10、10’、11、11’)と交換されるメタ情報を処理する論理機構にさらに相互接続される、リーダ(2)と、

前記リーダ(2)とメタ情報を交換するインターフェースを備える少なくとも1つの第1認証媒体(4’、4’’、4’’’)であって、少なくとも1つの特定の認証規則に基づいて前記リーダ(2)に相互接続された前記論理機構内で処理すべき認証データを格納するメモリ手段を備える、第1認証媒体(4’、4’’、4’’’)と、

前記リーダと情報を交換するインターフェースを備える第2メタ認証媒体(5)であって、

少なくとも1つの第1認証媒体の認証データを格納することのできるメモリ手段、及び/又は

第3認証媒体のデータ構造についての情報を格納するメモリ手段、及び/又は

リーダに相互接続された論理機構を操作して、下位認証レベルの少なくとも1つの第3認証媒体(10、10’、11’、11’’、5’)を導出する認証規則についての情報を格納するメモリ手段

を備える、第2メタ認証媒体(5)と、

前記メタ認証媒体(5)から前記リーダ(2)を介して受け取った情報を含む、下位認証レベルの少なくとも1つの第3認証媒体(10、10’、11’、11’’、5’)と

を具備する認証システム(1)。

【請求項2】

前記第2メタ認証媒体(5)が、リーダ(2)に相互接続された論理機構が別の第2メタ認証媒体(5’)を導出することのできる認証規則を備える、請求項1に記載の認証システム(1)。

【請求項3】

第2メタ認証媒体(5’)を導出する情報が、前記リーダ(2)に相互接続されたホスト(3’、3’’、3’’’)によって送信される、請求項2に記載の認証システム(1)。

【請求項4】

前記第2メタ認証媒体(5)が、リーダ(2)を介して第1及び/又は第3認証媒体(10、10’、11’、11’’)から導出された前記第1及び/又は第3認証媒体(10、10’、11’、11’’)についてのログ情報(18)を格納するメモリ手段を備える、請求項1〜3のいずれか一項に記載の認証システム(1)。

【請求項5】

前記メタ認証媒体(5)が、リーダ(2)のオペレーティングシステムを更新する手段を備える、請求項1〜4のいずれか一項に記載の認証システム(1)。

【請求項6】

前記メタ認証媒体(5)が、リーダ(2)と交換されるメタ情報及び/又はログ情報を処理する論理機構を備える、請求項1〜5のいずれか一項に記載の認証システム(1)。

【請求項7】

前記メタ認証媒体(5)が、リーダを認証システムに組み込み又は統合し、様々なアプリケーションの認証規則、データ、及び/又は情報に関する媒体にリーダをリンクするために、前記認証規則、データ、及び/又は情報を備える、請求項1〜6のいずれか一項に記載の認証システム(1)。

【請求項8】

認証媒体(5、11)が分割され、第1及び第2の半分(5’、5’’、11’、11’’)を備える、請求項1〜7のいずれか一項に記載の認証システム(1)。

【請求項9】

前記メタ認証媒体(5)が、情報を処理する論理機構を備える、請求項1〜8のいずれか一項に記載の認証システム(1)。

【請求項10】

前記メタ認証媒体(5)が、ポータブル物理装置、例えばスマートカード又はクレジットカード、USB−Stick、スマートフォン又は携帯電話に組み込まれる、請求項1〜9のいずれか一項に記載の認証システム(1)。

【請求項11】

前記メタ認証媒体(5)が、仮想化ハードウェアとして実施される、請求項1〜8のいずれか一項に記載の認証システム(1)。

【請求項12】

請求項1〜11のいずれか一項に記載の認証システム(1)と共に使用されるメタ認証媒体(5、5’、11、11’、11’’)であって、リーダ(2)と情報を交換するインターフェースと、少なくとも1つの第1認証媒体(4’、4’’、4’’’)の認証データを格納することのできるメモリ手段と、第3認証媒体のデータ構造についての情報を格納するメモリ手段と、認証システム内のリーダの論理機構を操作する認証規則についての情報を格納するメモリ手段とを備えるメタ認証媒体(5、5’、11、11’、11’’)。

【請求項13】

前記メタ認証媒体(5、5’、11、11’、11’’)が、認証媒体(10、10’、11’’、5’)から導出された認証媒体(10、10’、11’’、5’)についてのログ情報を格納するメモリ手段を備える、請求項12に記載のメタ認証媒体(5、5’、11、11’、11’’)。

【請求項14】

認証システムを操作する方法であって、

a)少なくとも1つの第1認証媒体(4)をリーダ(2)と対話する状態にして、前記リーダ(2)と認証データを交換するステップと、

b)特定の認証規則に基づいて、前記リーダ(2)に相互接続された論理機構内の前記認証データを処理するステップと、

c)メタ認証媒体(5)を前記リーダ(2)と対話する状態にして、前記処理された認証データを前記メタ認証媒体(5)のメモリ手段内に格納するステップと、

d)所望の量のメタ情報が前記メタ認証媒体(5)の少なくとも1つのメモリ手段内に格納されるまで、前記ステップa)からc)を反復するステップと、

e)前記メタ認証媒体(5)を同一又は異なるリーダ(2)と対話する状態にして、前記メタ認証媒体(5)の前記少なくとも1つのメモリ手段内に含まれる前記メタ情報を交換するステップと、

f)特定の認証規則に基づいて、前記リーダ(2)に相互接続された前記論理機構内で、前記交換された情報を処理するステップと、

g)少なくとも1つの第3認証媒体(9、10、11)を前記リーダと対話する状態にして、前記第3認証媒体のメモリ手段内に、前記メタ認証媒体から受け取った処理されたメタ情報を格納するステップと

を含む方法。

【請求項15】

第3認証媒体のアプリケーションデータ構造についての情報、及び/又はリーダ内で処理される認証規則が、メタ認証媒体(5)のメモリ手段内に格納される、請求項14に記載の方法。

【請求項16】

前記リーダから受け取った情報が、前記メタ認証媒体(5)の論理機構内で処理される、請求項14又は15に記載の方法。

【請求項1】

様々な認証媒体(4’、4’’、4’’’、5、5’、9、10、10’、11、11’)とメタ情報を交換する少なくとも1つのインターフェースを有するリーダ(2)であって、

様々な認証媒体(4’、4’’、4’’’、5、5’、9、10、10’、11、11’)と交換されるメタ情報を処理する論理機構にさらに相互接続される、リーダ(2)と、

前記リーダ(2)とメタ情報を交換するインターフェースを備える少なくとも1つの第1認証媒体(4’、4’’、4’’’)であって、少なくとも1つの特定の認証規則に基づいて前記リーダ(2)に相互接続された前記論理機構内で処理すべき認証データを格納するメモリ手段を備える、第1認証媒体(4’、4’’、4’’’)と、

前記リーダと情報を交換するインターフェースを備える第2メタ認証媒体(5)であって、

少なくとも1つの第1認証媒体の認証データを格納することのできるメモリ手段、及び/又は

第3認証媒体のデータ構造についての情報を格納するメモリ手段、及び/又は

リーダに相互接続された論理機構を操作して、下位認証レベルの少なくとも1つの第3認証媒体(10、10’、11’、11’’、5’)を導出する認証規則についての情報を格納するメモリ手段

を備える、第2メタ認証媒体(5)と、

前記メタ認証媒体(5)から前記リーダ(2)を介して受け取った情報を含む、下位認証レベルの少なくとも1つの第3認証媒体(10、10’、11’、11’’、5’)と

を具備する認証システム(1)。

【請求項2】

前記第2メタ認証媒体(5)が、リーダ(2)に相互接続された論理機構が別の第2メタ認証媒体(5’)を導出することのできる認証規則を備える、請求項1に記載の認証システム(1)。

【請求項3】

第2メタ認証媒体(5’)を導出する情報が、前記リーダ(2)に相互接続されたホスト(3’、3’’、3’’’)によって送信される、請求項2に記載の認証システム(1)。

【請求項4】

前記第2メタ認証媒体(5)が、リーダ(2)を介して第1及び/又は第3認証媒体(10、10’、11’、11’’)から導出された前記第1及び/又は第3認証媒体(10、10’、11’、11’’)についてのログ情報(18)を格納するメモリ手段を備える、請求項1〜3のいずれか一項に記載の認証システム(1)。

【請求項5】

前記メタ認証媒体(5)が、リーダ(2)のオペレーティングシステムを更新する手段を備える、請求項1〜4のいずれか一項に記載の認証システム(1)。

【請求項6】

前記メタ認証媒体(5)が、リーダ(2)と交換されるメタ情報及び/又はログ情報を処理する論理機構を備える、請求項1〜5のいずれか一項に記載の認証システム(1)。

【請求項7】

前記メタ認証媒体(5)が、リーダを認証システムに組み込み又は統合し、様々なアプリケーションの認証規則、データ、及び/又は情報に関する媒体にリーダをリンクするために、前記認証規則、データ、及び/又は情報を備える、請求項1〜6のいずれか一項に記載の認証システム(1)。

【請求項8】

認証媒体(5、11)が分割され、第1及び第2の半分(5’、5’’、11’、11’’)を備える、請求項1〜7のいずれか一項に記載の認証システム(1)。

【請求項9】

前記メタ認証媒体(5)が、情報を処理する論理機構を備える、請求項1〜8のいずれか一項に記載の認証システム(1)。

【請求項10】

前記メタ認証媒体(5)が、ポータブル物理装置、例えばスマートカード又はクレジットカード、USB−Stick、スマートフォン又は携帯電話に組み込まれる、請求項1〜9のいずれか一項に記載の認証システム(1)。

【請求項11】

前記メタ認証媒体(5)が、仮想化ハードウェアとして実施される、請求項1〜8のいずれか一項に記載の認証システム(1)。

【請求項12】

請求項1〜11のいずれか一項に記載の認証システム(1)と共に使用されるメタ認証媒体(5、5’、11、11’、11’’)であって、リーダ(2)と情報を交換するインターフェースと、少なくとも1つの第1認証媒体(4’、4’’、4’’’)の認証データを格納することのできるメモリ手段と、第3認証媒体のデータ構造についての情報を格納するメモリ手段と、認証システム内のリーダの論理機構を操作する認証規則についての情報を格納するメモリ手段とを備えるメタ認証媒体(5、5’、11、11’、11’’)。

【請求項13】

前記メタ認証媒体(5、5’、11、11’、11’’)が、認証媒体(10、10’、11’’、5’)から導出された認証媒体(10、10’、11’’、5’)についてのログ情報を格納するメモリ手段を備える、請求項12に記載のメタ認証媒体(5、5’、11、11’、11’’)。

【請求項14】

認証システムを操作する方法であって、

a)少なくとも1つの第1認証媒体(4)をリーダ(2)と対話する状態にして、前記リーダ(2)と認証データを交換するステップと、

b)特定の認証規則に基づいて、前記リーダ(2)に相互接続された論理機構内の前記認証データを処理するステップと、

c)メタ認証媒体(5)を前記リーダ(2)と対話する状態にして、前記処理された認証データを前記メタ認証媒体(5)のメモリ手段内に格納するステップと、

d)所望の量のメタ情報が前記メタ認証媒体(5)の少なくとも1つのメモリ手段内に格納されるまで、前記ステップa)からc)を反復するステップと、

e)前記メタ認証媒体(5)を同一又は異なるリーダ(2)と対話する状態にして、前記メタ認証媒体(5)の前記少なくとも1つのメモリ手段内に含まれる前記メタ情報を交換するステップと、

f)特定の認証規則に基づいて、前記リーダ(2)に相互接続された前記論理機構内で、前記交換された情報を処理するステップと、

g)少なくとも1つの第3認証媒体(9、10、11)を前記リーダと対話する状態にして、前記第3認証媒体のメモリ手段内に、前記メタ認証媒体から受け取った処理されたメタ情報を格納するステップと

を含む方法。

【請求項15】

第3認証媒体のアプリケーションデータ構造についての情報、及び/又はリーダ内で処理される認証規則が、メタ認証媒体(5)のメモリ手段内に格納される、請求項14に記載の方法。

【請求項16】

前記リーダから受け取った情報が、前記メタ認証媒体(5)の論理機構内で処理される、請求項14又は15に記載の方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公表番号】特表2010−515137(P2010−515137A)

【公表日】平成22年5月6日(2010.5.6)

【国際特許分類】

【出願番号】特願2009−543462(P2009−543462)

【出願日】平成19年12月21日(2007.12.21)

【国際出願番号】PCT/EP2007/064519

【国際公開番号】WO2008/080909

【国際公開日】平成20年7月10日(2008.7.10)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(503300339)レジック・アイデントシステムズ・アクチェンゲゼルシャフト (5)

【Fターム(参考)】

【公表日】平成22年5月6日(2010.5.6)

【国際特許分類】

【出願日】平成19年12月21日(2007.12.21)

【国際出願番号】PCT/EP2007/064519

【国際公開番号】WO2008/080909

【国際公開日】平成20年7月10日(2008.7.10)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(503300339)レジック・アイデントシステムズ・アクチェンゲゼルシャフト (5)

【Fターム(参考)】

[ Back to top ]